Daha önce burada delphi‘ye bulaşan Induc isimli virüsten bahsetmiştik. Virüs, eğer Delphi IDE‘si yüklü ise kendini delphi’nin lib dizinindeki sysconst.dcu dosyasına ekliyor. Bu dosya tüm delphi projelerine otomatik olarak dahil edildiği için geliştirdiğiniz tüm uygulamaların exe dosyaların enfekte olmuş oluyor.

Delphi IDE’sine bulaşan bu zararlıdan kurtulmak için aşağıdaki adımları uygulayabilirsiniz:

1) C:\Program Files (x86)\Borland\Delphi7\Source\Rtl\Sys\SysConst.pas dosyasını C:\Program Files (x86)\Borland\Delphi7\Lib dizine kopyalayın.

2) C:\Program Files (x86)\Borland\Delphi7\Lib\SysConst.dcu dosyasını silin.

3) Win32Induc bulaşan uygulamanızın exe’sini silin ve yeniden derleyin.

Dikkat: bu işlemlerden sonra yeni derlenen uygulamalarda Induc yer almayacak fakat Induc’ın bulaştığı bir uygulamayı çalıştırdığınızda Delphi IDE’niz yeniden enfekte olacak. Bu yüzden Delphi çalışmalarınızı bir antivirüs yazılımı ile taratarak temizletmeniz gerekiyor.

Basit bir önlem alalım

Ne olur ne olmaz diyerek SysConst.dcu dosyanızı değişikliklere karşı korumaya almak isteyebilirsiniz, bunun için aşağıdaki adımları uygulayın.

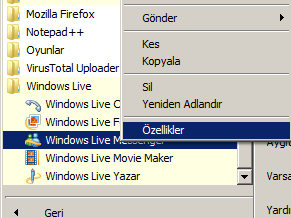

1) C:\Program Files (x86)\Borland\Delphi7\Lib\SysConst.dcu sağ tıklayıp özellikler seçeneğine tıklayın.

2) Özellikler penceresinden salt okunur (readonly) öznetiliğini işaretleyin ve uygulayın.

Bir önlem daha alalım (gözümüz çıkmaz umarım)

Dosyayı Saltokunur yaptık ama virüs yine de bu izni kaldırıp üzerine yazabilir diyorsanız çok sağlıklı düşünüyorsunuz demektir. Windows kullanıcı hesabınızın bu dosya üzerindeki öznitelikleri değiştirme yetkisini de kaldırabilirsiniz. Bunun için aşağıdaki adımları uygulayın.

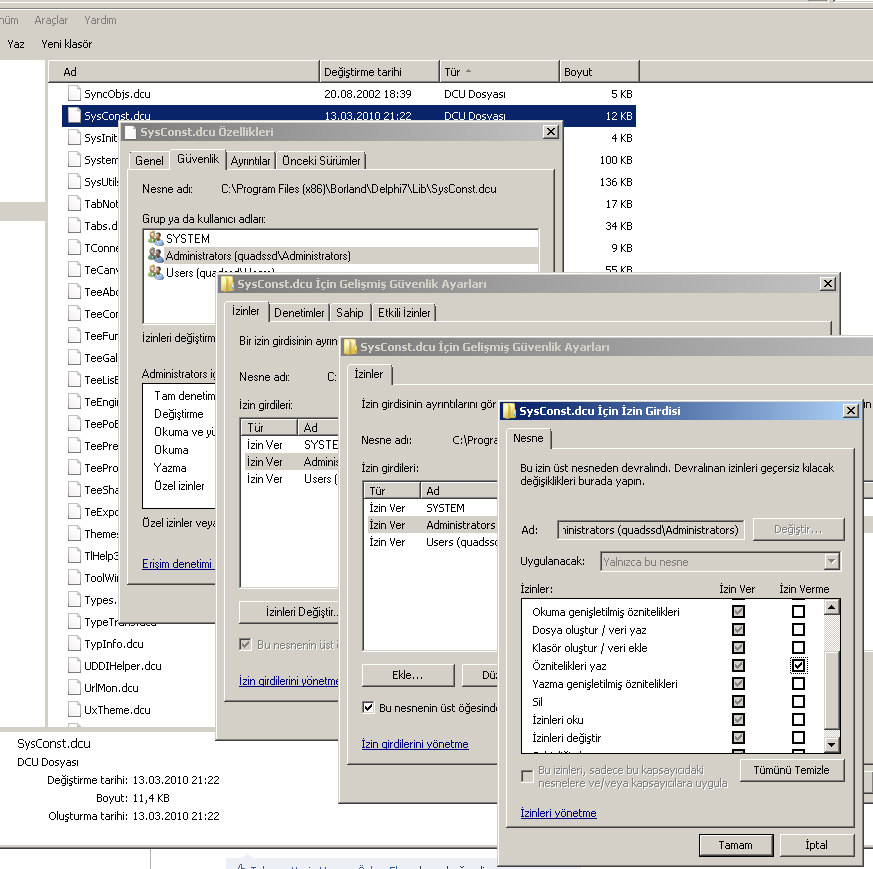

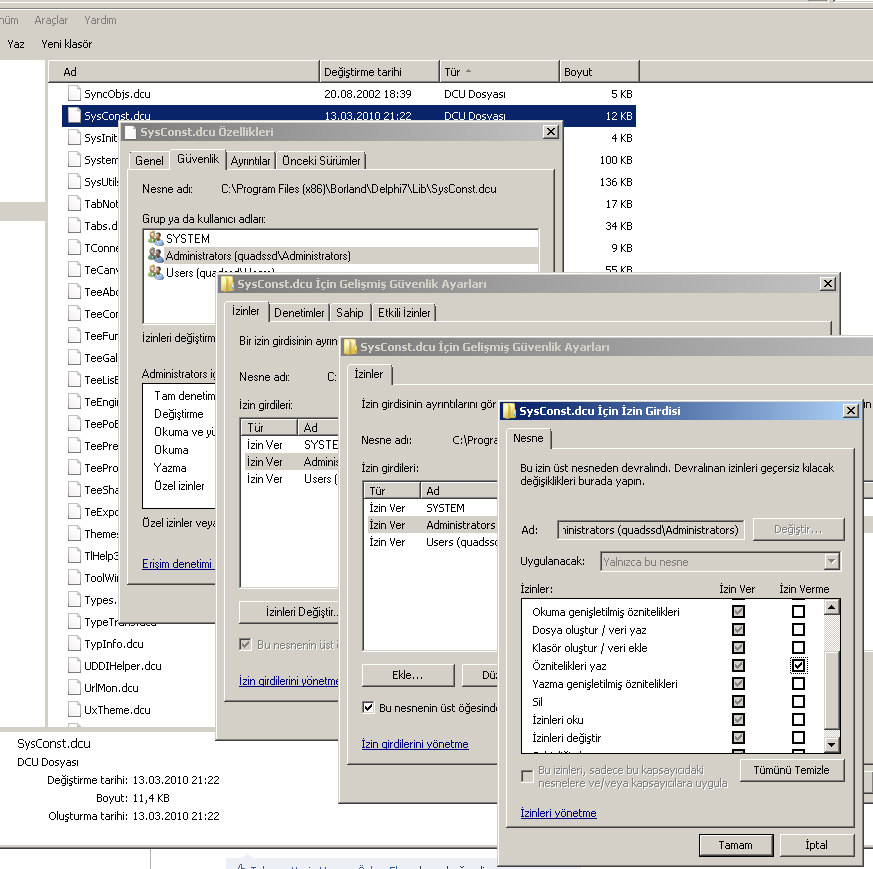

1) C:\Program Files (x86)\Borland\Delphi7\Lib\SysConst.dcu sağ tıklayıp özellikler seçeneğine tıklayın.

2) Güvenlik sekmesine gelin, Administrators (hesabınızın üye olduğu gurup)’ı seçip Gelişmiş düğmesine tıklayın.

3) Açılan Gelişmiş Güvenlik Ayarları penceresinden, Administrators‘i seçip İzinleri Değiştir düğmesine tıklayın.

4) Açılan yeni pencereden, Administrators‘i seçip Düzenle düğmesine tıklayın.

5) Açılan İzin Girdisi penceresindeki izinler listesinden, Öznitelikleri yaz isimli izine ait İzin Verme onay kutusunu işaretleyin.

6) Açık olan tüm pencerelerin Tamam düğmelerine tıklayarak kapatın.

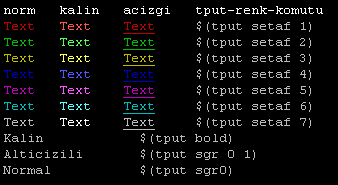

Bu son adımda yaptığımız ayarlara ait ekran görüntüsü aşağıdaki gibi bir şey: