OFDMA ve MU-MIMO birbirini tamamlayan teknolojilerdir. OFDMA, IoT sensörleri gibi düşük bant genişliğine sahip küçük paket uygulamalar için ideal olsa da, MU-MIMO görev açısından kritik sesli aramalar ve video akışı gibi yüksek bant genişliğine sahip uygulamalarda kapasiteyi ve verimliliği artırır.

Okumaya devam et “WiFi 6: OFDMA ve MU-MIMO’nın farkı”Kategori: RF (Radyo Frekans)

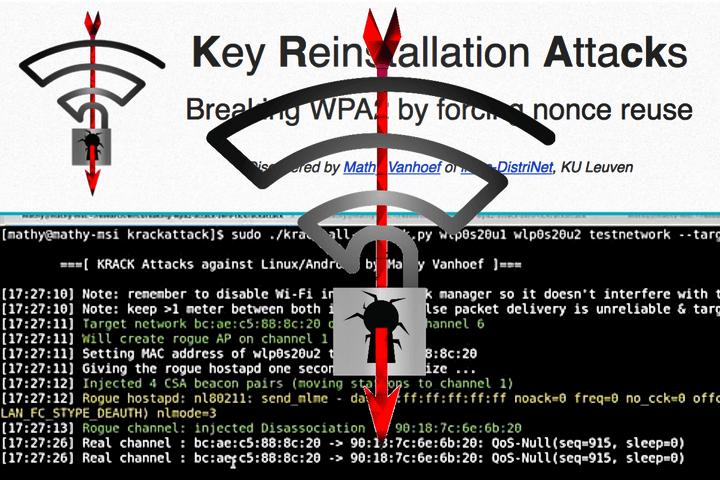

Wi-Fi ve KRACKS (Key Reinstallation Attack) Saldırısı Hakkında

WPA2 kablosuz ağ güvenliği kullanan cihazların büyük bir bölümünü etkileyen bir güvenlik açığı tespit edildi.

Okumaya devam et “Wi-Fi ve KRACKS (Key Reinstallation Attack) Saldırısı Hakkında”LTE ve IMSI Catcher Efsanesi

LTE ve IMSI Yakalayıcı Efsaneleri

Ravishankar Borgaonkar*, Altaf Shaik, N. Asokan#, Valtteri Niemi§, Jean-Pierre Seifert

* Aalto University

Email: [email protected]

Technische Universita ̈t Berlin and Telekom Innovation Laboratories

Email: (altaf329, jpseifert) @sec.t-labs.tu-berlin.de

# Aalto University and University of Helsinki

Email: [email protected]

§ University of Helsinki

Email – [email protected]

Çeviri: Özgür Koca, E-posta: [email protected], www.tankado.com

Okumaya devam et “LTE ve IMSI Catcher Efsanesi”SS7’nin Düşüşü: Kritik Güvenlik Kontrolleri İşe Yarayabilir mi?

SS7’NİN DÜŞÜŞÜ – KRİTİK GÜVENLİK KONTROLLERİ İŞE YARAYABİLİR Mİ?

GIAC (GCCC) Gold Certification

Author: Hassan Mourad, [email protected]

Translate: Özgür Koca, [email protected]

Advisor: Stephen Northcutt

Özet

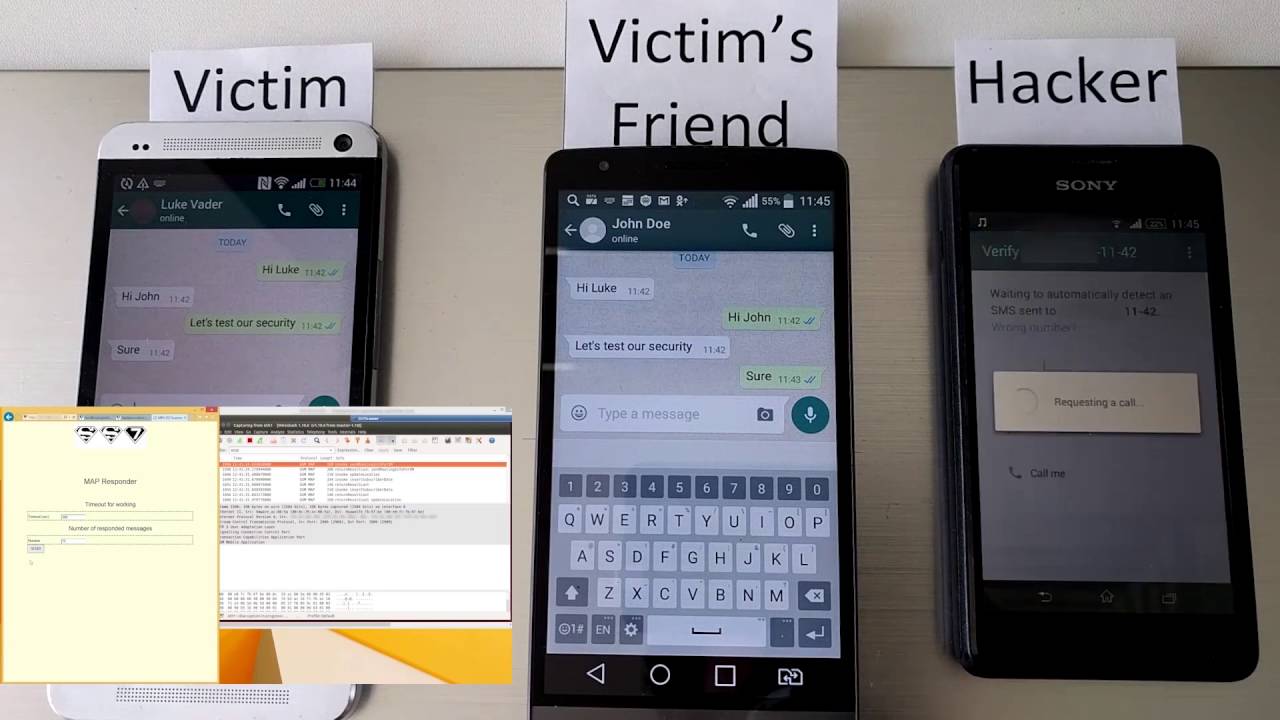

SS7 iletişim ağı yapısı gereği operatörlerin kapalı ağları içerisinde düğümlerin birbirine doğal güvenleri söz konusudur. Bu kapalı ağa dahil olabilen saldırgan bu doğal güven hiyerarşisini, kullanıcının konumunu belirleme, çağrısını dinleme ve sistemi servis dışı bıkramaya kadar saldırılar düzenleyebilir. Bu güven ilişkisi ülkesel ve global ölçeklerde operatörler arasında da geçerlidir. Operatör ağına sızan birisi roaming özelliğinden ötürü otomatik olarak dünyadaki tüm operatörlerin ağları üzerinde de erişim kazanır. SS7 kapalı ve güvene dayalı bir ağ olduğu için bu konuda yapılan güvenlik araştırmaları sınırlı kalmıştır.

Okumaya devam et “SS7’nin Düşüşü: Kritik Güvenlik Kontrolleri İşe Yarayabilir mi?”Kablosuz Ağ Güvenliği

Kablosuz Ağ Güvenliği

Kablosuz ortamlar radyo dalgalarını (HomeRF), kızılötesi ışınları(Infrared Data Association-IrDA), mikro dalgaları (BlueTooth) kullanarak veri iletirler ve alırlar. Bu ortamda fiziksel bağlantıya ihtiyaç yoktur. Kablolu network sisteminin uygun olmadığı (kablolamanın zor olduğu yerlerde) durumlarda bu ortamı kullanmak iyi bir seçenektir. (Sarıöz)

Kablosuz teknoloji esnekliğinden dolayın kullanım alanın genişliği yanında birçok güvenlik ihtiyacını da beraberinde getirir. Kablosuz ağ standartlarını güvenlik ihtiyacını da içerisine alan bazı temel işlevleri yerine getirmesi gerekir. Bunlar: (Frankel, Eyt, Owens, & Scarfone, 2007)

Okumaya devam et “Kablosuz Ağ Güvenliği”LTE (4.5G) ağlarında DOS ve İzleme (Konum Takibi) Zafiyetleri

Mobil iletişim ağlarının güvenliği geçilen her nesil (Generation) ile daha güvenli bir seviyeye taşınmıştır. 3G ile sahte baz istasyonu kurmak ve kimlik doğrulamayı engellemek için aşılması güç yeni güvenlik önlemleri gelmiştir. Özellikle LTE’de sahte baz istasyonu kurmak ve uygulamak çok zor hale gelmiştir.

Okumaya devam et “LTE (4.5G) ağlarında DOS ve İzleme (Konum Takibi) Zafiyetleri”SS7 (Signaling System 7) ve Tehdit Potansiyeli

Daha önce burada ülkemizin GSM şebeke güvenliği hakkında bazı bilgileri paylaşmıştım. Yeni edindiğim bilgilere göre; daha önce zafiyeti açıklanmış olan A51’in kullanımı, özellikle avrupa ülkelerinde büyük oranda terk edilmiş durumda. Ancak Afrika ve Çin gibi bazı geri kalmış bölgelerde hala daha kullanılmakta. (Diğer taraftan mevcut telefonların çok büyük bir kısmı sahte BTS ile A51’i kullanmaya da zorlanabilmekte ve gerçekleştiğinde kullanıcısına herhangi bir uyarı da vermemekte)

Okumaya devam et “SS7 (Signaling System 7) ve Tehdit Potansiyeli”Türkiye GSM Güvenlik Raporu (Turkcell, Vodafone ve Avea) ile Sınıfta Kaldı

Onur bu makalenin bağlantısını gönderdikten sonra GSM protokolünü kırma pratiklerinin bir hayli kolaylaştığını fark ettim. GSM şebekesinde havadan gidip gelen (Telefon-BS [Baz istasyonu]) veriler normal olarak şifrelenir. Aksi takdirde sabit olan frekans aralıklarına ayarlanan herhangi bir RF alıcısı ile sesli görüşme ve sms‘leri elde etmek çok kolay olurdu.

Okumaya devam et “Türkiye GSM Güvenlik Raporu (Turkcell, Vodafone ve Avea) ile Sınıfta Kaldı”Veri sızıntısı ya da TEMPEST nedir ne değildir?

TEMPEST, yüksek lisans yaparken aldığım Bilgi Güvenliği (ISO 27001) dersinde ödev olarak sunumunu yaptığım konu. Türkçe’ye bir elektronik sistemden sızan verilerin fiziksel bağlantı olmadan toplanması, depolanması ve analiz edilerek bilgiye dönüştürülmesi olarak açıklanabilir.

Hiç bir fikri olmayanlar için biraz geyiğe vurarak, hem de kalıcı olmasını sağlamak adına, bu sunumda şunların cevaplarını bulabileceksiniz:

- Karşı binadaki dairede, kız arkadaşı ile chatleşen adamın ne yazdığını okuyabilir miyim? Ne öğreneceksen!

- Yan dairede babaannesi ile web cam’den hasret gideren kişinin ekranını görebilir miyim? Merak işte böyle bir şey.

- Karşı masada laptop’a gömülmüş hacker kılıklı acaba klavyesine neler yazıyor, öğrenebilir miyim? Direkt suç ortağı.

- Sokağın köşesinde kendinden geçmiş halde telefonla konuşan yeni ergeni dinleyebilir miyim? Anlamlı bir şeyler beklemiyorum ama merak işte!

- Elektronik cüzdanımın private key’ini çok sağlam bir parola ile kript ettim acayip güvendeyim. Sen öyle san janım!

- Sistemimin tüm fiziksel ağ bağlantılarını ayırdım hatta faraday kafesi içinde oturuyorum, artık güvende sayılırım sanırım. Daha neler! Duymamış olayım…

Geyik yapıyorsun hocam! Yok vallahi yapmıyorum, yeminlen… :)

Evet bunlar çoğu kişiye tamamen fantezi veya hayal ürünü gelebilir. Fakat hepsi gerçek (malesef), bu nedenle güvenli kalmak adına “Gidecek hiç bir yerimiz yok”. Sunuma ait dosyayı sayfanın sonundaki bağlantıdan indirebilirsiniz.

Cep Telefonunun Dinlendiği Nasıl Anlaşılır?

Tele-kulak tarafından dinlenildiğinizi öğrenmek için dikkat etmeniz gereken koşullar ve dinlemeyi engellemek için yapabileceğiniz formüller:

- Eğer ‘Casus yazılım’ varsa, telefon kullanılmaya başladığında kaynağa istem dışı SMS gönderir.

- Bu nedenle ilk yapmanız gereken, ayrıntılı fatura istemek. Faturada sizin bilmediğiniz SMS görürseniz, telefonunuzda casus yazılım bulunma ihtimali çok yüksek.

- Cep telefonunuzu özellikle çok fazla kullanmadığınız zamanlarda normalden daha fazla şarj etmek durumunda kalıyorsanız, bu dinlendiğine dair önemli bir işaret olabilir.

- Telefonunuzu kullanırken, cızırtı ve yankı duyuyorsanız, dinleniyor olabilirsiniz.

- Konuşmalarınız derinden geliyorsa ve aynı olay gün içinde 2 kez tekrarlanırsa, yine dinlenme ihtimaliniz yüksektir.

- Uzmanlar, dinlemelere karşı telefonunuzu sürekli olarak format atmanız gerektiğini söylüyor.

- Yani, her sabah ‘Fabrika ayarlarına dön’ seçeneğini tercih ederek telefonunuzun casus yazılım tarafından dinlenmesini önleyebilirsiniz.

- Telefonunuzu 1 saat boyunca masaya bırakın. Sonra elinizde tutun. Eğer sıcaklık hissediyorsanız, bu telefonunuzun dinlendiğini gösterir.

- Bunu gün içinde birkaç saat sonra tekrarlayın. Sonuç aynı ise, yüzde 100 dinleniyorsunuz…

- Telefonunuzdaki cızırtı ve yankı sesleri, dinlenme ihtimalinizi güçlendiren farklılıklar.

- Bu gibi durumlarda telefonunuzu kapatın ve bataryayı birkaç dakika çıkartın.

Kaynak: Takvim

Elektromanyetik Dinleme ve Güvenlik (EDG)

Bilgisayarınızın klavyesinden, ekranından, modem kablosundan ve daha nice yerinden yayılan elektromayetik salınımlar klavyede bastığınız tuşlara, ekranınızdaki görüntüye ve modeminizle bilgisayarınız arasında geçen bilgilere bağıntılıdır. Yeterli donanıma sahip herhangi biri bu ışınları bir veya iki kilometreye varabilen bir mesafeden kaydedebilir ve ekranınızda ne göründüğünü, klavyenizde ne girdiğinizi veya modeminizden ne geçtiğini bu ışınları işleyerek tekrar oluşturabilir.

Bilgisayarınızın klavyesinden, ekranından, modem kablosundan ve daha nice yerinden yayılan elektromayetik salınımlar klavyede bastığınız tuşlara, ekranınızdaki görüntüye ve modeminizle bilgisayarınız arasında geçen bilgilere bağıntılıdır. Yeterli donanıma sahip herhangi biri bu ışınları bir veya iki kilometreye varabilen bir mesafeden kaydedebilir ve ekranınızda ne göründüğünü, klavyenizde ne girdiğinizi veya modeminizden ne geçtiğini bu ışınları işleyerek tekrar oluşturabilir.

Bilgisayarınızın klavyesinden, ekranından, modem kablosundan ve daha nice yerinden yayılan elektromayetik salınımlar klavyede bastığınız tuşlara, ekranınızdaki görüntüye ve modeminizle bilgisayarınız arasında geçen bilgilere bağıntılıdır. Yeterli donanıma sahip herhangi biri bu ışınları bir veya iki kilometreye varabilen bir mesafeden kaydedebilir ve ekranınızda ne göründüğünü, klavyenizde ne girdiğinizi veya modeminizden ne geçtiğini bu ışınları işleyerek tekrar oluşturabilir.

Bilgisayarınızın klavyesinden, ekranından, modem kablosundan ve daha nice yerinden yayılan elektromayetik salınımlar klavyede bastığınız tuşlara, ekranınızdaki görüntüye ve modeminizle bilgisayarınız arasında geçen bilgilere bağıntılıdır. Yeterli donanıma sahip herhangi biri bu ışınları bir veya iki kilometreye varabilen bir mesafeden kaydedebilir ve ekranınızda ne göründüğünü, klavyenizde ne girdiğinizi veya modeminizden ne geçtiğini bu ışınları işleyerek tekrar oluşturabilir.

Okumaya devam et “Elektromanyetik Dinleme ve Güvenlik (EDG)”

Cep Telefonu (GSM) Sistemi – 2

Üniversite zamanlarımdan kalma teknik dökümanlarımın arasında Elektronik Yüksek Mühendisi Fikret OTTEKİN’in yazmış olduğu aynı başlıktaki makalesini buldum. O zamanlar (2002), etrafta GSM konusuyla ilgili pek fazla kaynak yok iken bu belge Türkçe olması hasebiyle oldukça iyi bir kaynaktı. Elimdeki fotokopi biraz yıpranmış olduğundan net’de daha iyi bir sürümünü aradım fakat gördüm ki kutsal bilgi kaynağımız Google böyle bir belgeyi indekslememiş. Üzüldüm. Belki daha ne kıymetli dökümanlarınız var tozlu raflarınızın eskimiş klasörlerinde. Gün ışığına çıkartın onları, paylaşın internet ile. Ben de tam olarak böyle yaptım. Belgeyi tarayıp PDF biçimine dönüştürdüm. Şimdi paylaşıyorum onu sizin ile fakat sayfa sıraları karışmış özür… ;)

Google’a hitaben belgenin içeriğinden biraz bahsetmek gerekirse;

“GSM kablosuz iletişim teknolojisinin geldiği en son noktayı yansıtmaktadır. Bu sistemin standartlarının ufak tefek değişiklikler ile, GSM’in ikinci nesil temsilcisi olan DCS (Digital Communication System) standartlarına dönüşeceği ve bu sistemlerin çok uzun yıllar güncelliğini koruyacağı düşünülürse GSM standartlarının önemi ortaya çıkar…Sistem işleticisi tarafından her abonenin SIM kartına Ki adı verilen bir kullanıcı anahtarı yerleştirilmiştir…GSM sisteminin toplam 124 taşıyıcıya sahip olduğunu daha önce belirtmiştik….“

Ekranlarınız Gözaltında

Kullandığımız tüm elektronik cihazlar belirli frekanslarda “elektromanyetik dalga” oluşturur. Gerekli ekipmanlara sahip kişiler, bilgisayarınızdan çevreye yayılan elektromanyetik salınımları sayısal verilere dönüştürüp ekranınızı eşzamanlı olarak görüntüleyebilir. Ev ya da işyerinizde bilgisayarınızda çalışırken haberiniz bile olmadan ekranınızın uzaktan okunabileceğini biliyor muydunuz? Şu ana kadar, sadece klavyeden yazılanların izlenebileceği en fazla e-posta mesajlarınızın takip edileceğini hayal ederdiniz. Ancak o kadar basit değil. Kullandığımız tüm elektronik cihazlar belirli frekanslarda “elektromanyetik dalga” oluşturur. Bu dalgalar çeşitli yollarla kaydedilerek yeniden bilgiye ulaşılabilir. Okumaya devam et “Ekranlarınız Gözaltında”

Magnetic Movie: Manyetizmanın büyülü dünyası

Berkeley Üniversitesinin NASA uzay laboratuvarlarında yeni bir görüntüleme teknolojisi geliştirildi. Bu teknoloji ilei manyetik alanların canlı olarak görüntülenebilmesi mümkün oluyor.

Gelişen teknoloji kabloları giderek ortadan kaldırıyor. İçinde bulunduğumuz dünya da etrafımızı saran çok yoğun ve karışık manyetik alanlar var. Cep telefonları, TV, telsiz ve radyo dalgaları, bluetooth, wireless (802.11) gibi teknolojik ürünler değişik frekanslarda ve şiddette radyo dalgaları yayımlarlar. Şuanda bulunduğunuz ortamda; iki sokak üste telefonuyla konuşan birisinin veya Rusya’da telsizi ile konuşan bir rus’un cihazından çıkan radyo dalgalarının bile olduğunu söyleyebilirim. Hayal gücünüzü kullanarak teknolojinin içinde bulunduğumuz dünyayı radyo dalgaları ile nekadar çok kuşattığını anlayabilirsiniz.