Kablosuz Ağ Güvenliği

Kablosuz ortamlar radyo dalgalarını (HomeRF), kızılötesi ışınları(Infrared Data Association-IrDA), mikro dalgaları (BlueTooth) kullanarak veri iletirler ve alırlar. Bu ortamda fiziksel bağlantıya ihtiyaç yoktur. Kablolu network sisteminin uygun olmadığı (kablolamanın zor olduğu yerlerde) durumlarda bu ortamı kullanmak iyi bir seçenektir. (Sarıöz)

Kablosuz teknoloji esnekliğinden dolayın kullanım alanın genişliği yanında birçok güvenlik ihtiyacını da beraberinde getirir. Kablosuz ağ standartlarını güvenlik ihtiyacını da içerisine alan bazı temel işlevleri yerine getirmesi gerekir. Bunlar: (Frankel, Eyt, Owens, & Scarfone, 2007)

- Mahremiyet: Kablosuz ağ yetkisiz erişimlerden korunmaya gereksinim duyar.

- Bütünlük: Verinin havadan seyahati süresince müdahaleye uğramaması ve bozulmaması sağlanarak bütünlüğünün sağlanması gerekir.

- Bulunurluk: Kablosuz aygıtlar ihtiyaç olduğu her an iletişime hazır olmalıdır.

- Erişim kontrolü: Ağ içerisindeki kablosuz cihazlara ve bilgi kaynaklarına erişimin güvenlik politikaları ile kısıtlanması gerekir.

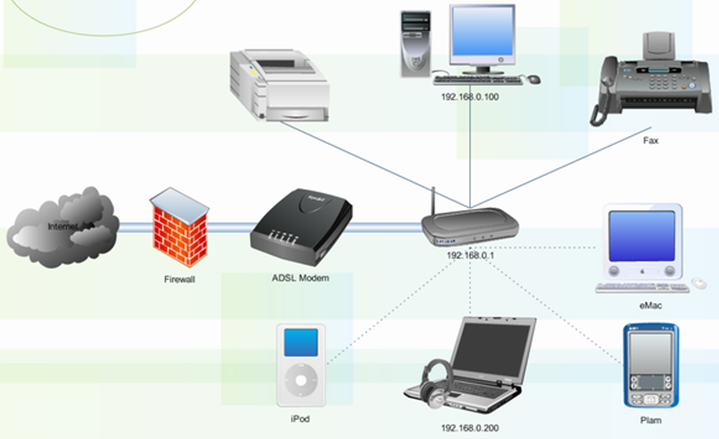

Şekil – Kablosuz Ağ Teknolojisi

Kablosuz ağların maruz kaldığı güvenlik riskleri şu başlıklarla ayrıştırılabilir:

- Kablolu ağa sızma

- Trafiğin dinlenip verinin çözülmesi

- Ağ topolojisinin ortaya çıkması

- İstemcilerin yetkisi dışındaki erişim noktalarına bağlanması

- İstenmeyen yerlere servis verme

- Servis dışı bırakma (DOS – Denial of Service)

- Kablosuz Ağlara Giriş

Kablosuz erişim teknolojisi internet kullanıcılarının sayısına paralel olarak hem ofis hem de kurumsal ortamlarda gittikçe yaygınlaşmaktadır. Kablosuz erişim teknolojisi kullanılarak gerçekleştirilen kablosuz ağ (WLAN) bir yerel alan ağı türüdür ve veri iletimi ağ destekli cihazlar arasında yüksek frekanslı radyo dalgaları kullanılarak gerçekleştirilir. (HKSAR, Dec 2010)

Şekil – Kablosuz Ağlar

Kablosuz ağların bilgi kaynaklarına erişimi kolaylaştıran birçok avantajları vardır. Bir kablosuz ağ yapılandırmak kolay, hızlı ve düşük maliyetlidir. Bununla birlikte kablosuz teknolojisi mevcut bilgi güvenliği risklerine ek olarak yeni tehditleri de beraberinde getirir. Örneğin radyo frekanslarını kullanarak havadan gerçekleştirilen iletişimin ele geçirilme riski kablolu ağlara göre daha yüksek risk taşır. Eğer mesaj şifrelenememişse veya zayıf bir algoritma ile şifrelenmişse bir saldırgan onu okuyabilir ve mahremiyet sekteye uğrar. Bununla bağlantılı olarak kablosuz ağlar, kablolu ağlara ek olarak çeşitli güvenlik tehditleriyle karşı karşıyadır. Bunlar iletim sırasında, verinin mahremiyetini garanti altına almak, verinin bütünlüğünü sağlamak ve mevcut ağ altyapıları ile güvenlik açısından tam olarak uyumunu gerçekleştirebilmek olarak sıralanabilir. (Min-kyu Choi & Min-kyu , July, 2008, Vol. 3, No. 3)

- Kablosuz Ağlar Üzerindeki Saldırılar

Kablosuz iletişim teknolojileri her geçen gün toplumsal yaşam içerisindeki yerini daha da belirginleştirmektedir. Günümüz şartlarında teknoloji ile ilişkili olan herkes her geçen gün önemi artan bu teknolojiler hakkında bilgi sahibi olmak ve temel ihtiyaçları için pratik uygulamalar yapabilmek zorundadır.

Kablosuz ağlar, RF (Radyo Frekansı) teknolojisini kullanarak havadan bilgi alış verişi yapan esnek bir iletişim sistemidir. Kablosuz yerel ağlar kablolu iletişime alternatif olarak uygulanan RF olup, 3Hz ile 300GHz aralığındaki frekanslara verilen genel isimdir. Günümüz kablosuz küçük yerel ağların (Wireless Local Area Network – WLAN) kurulmasında temel ağ cihazı olarak erişim noktası (Access point) elemanı kullanılmaktadır.

Bilişim ağ sistemlerinde, ağ güvenliğini tehdit edebilecek birçok unsur vardır. Bu unsurlar ağdaki veri paketlerinin dinlenmesi, hizmet dışı bırakma saldırıları, ortadaki adam saldırıları, parola saldırıları, yazılımlardaki zafiyetlerin kötüye kullanımı, zararlı kodlar (virüs, trojan, solucan vb.) ve sosyal mühendislik zafiyetleri şeklinde sayılabilir.

Kablosuz ağlara izinsiz erişim sağlamak isteyen kullanıcı profilleri genel olarak meraklı kullanıcılar, başkasının internetini kullanmak isteyenler ve hacker/crackerlar olabilir. Bu kullanıcıların saldırı ve izinsiz girişimlerini engellemek için birçok seçenek bulunmaktadır. İnternet erişimi için kurulan erişim noktası cihazlarının, varsayılan ara yüz erişim şifrelerinin değiştirilmemesi de güvenlik zafiyetlerine sebep olabilmektedir. (Gündüz & Daş, 2014)

Şekil – Kablosuz Ağ Güvenliğini Tehdit Edebilecek Unsurlar

- Kablosuz Ağ Destek Kuruluşları

Kablosuz ağlara destek veren birçok kuruluş bulunmaktadır. Bunlardan en çok bilineni Wi-Fi Aliance’dır. Wi-Fi Alliance (www.wi-fi.org) kablosuz aygıt üreticilerine IEEE 802.11’in kabul edilen güvenlik standartlarında uygun ürünler üretebilmeleri için sertifikasyon programları sunmaktadır. Bu sertifikasyonları geçen ürünlere Wi-Fi Certified imzası vermektedir.

Bir diğer önemli kuruluş ise FCC (Federal Communications Commission)’dir. Kablosuz iletişim yapacak olan cihazların hangi frekans aralıklarını kullanarak çalışacakları FCC tarafından tahsis edilir. Diğer taraftan FCC özel kullanımlar için ayrılan birçok frekans bandını özel kullanımları için ilgili kuruluşlara lisanslama görevini de yerine getirir. 802.11 standardında tanımlanan kablosuz iletişim bu tür özel bir lisanslamayı gerektirmeyen türdendir. (Sheila Frankel , Bernard Eydt , Les Owens , & Karen Scarfone )

- Kablosuz Ağ Neden Kablolu Ağın Yerine Kullanılır

Bilgi transfer hızları birçok yerel ağ için yeterlidir durumdadır. Günümüz kablosuz cihazları GigaBit seviyelerindeki hızlarla iletişim kurabilmektedir. Açık alanda ve kapalı alanlardaki yüzlerce metreye varan menzil mesafeleri kablolama maliyetini ortadan kaldırır. Mevcut ağlar ile entegrasyonu oldukça kolaydır. (Koca, FDE (Full Disc Encription) Korumasına Sahip Bilgisayarlarda Ağ Koklama Yoluyla Delil Elde Edilmesi, 2016)

- IEEE 802.11 Radyo Frekans Ağı

IEEE 802.11, bilgisayar haberleşmesinde bir dizi Telsiz Yerel Ağ (TYA / WLAN) standardına verilen isimdir. Bu standart 1997 senesinden beri, uluslararası bir sivil toplum örgütü olan, Elektrik ve Elektronik Mühendisleri Enstitüsü (EEME / IEEE) tarafından geliştirilmektedir. IEEE kısaltması bu kuruluşu belirtmektedir.

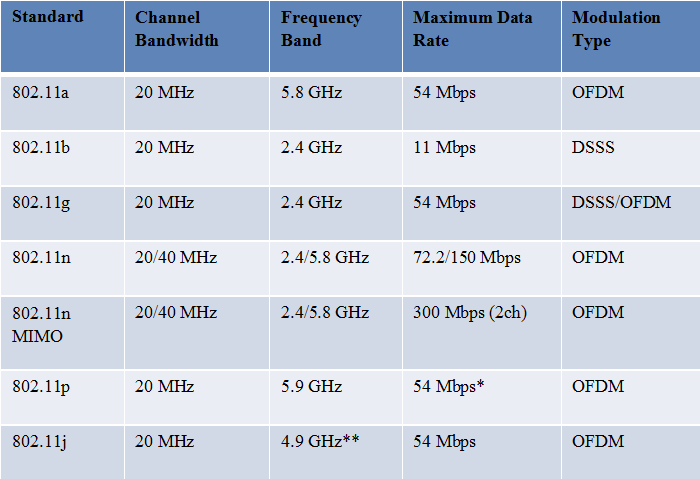

Şekil – IEEE 802.11

802.11 standardının gelişimi ile IEEE nin 11 inci çalışma grubu ilgilenmektedir. Bu çalışma grubu aynı zamanda Metropolitan Ağ Standartları (MA / MAN) ile ilgili çalışma yapmaktadır.

IEEE 802.11x terimi, bu standartta yapılan değişikleri temsil etmektedir. Bu yapılan değişikliklere rağmen 802.11 ailesi aynı temel iletişim kurallarını kullanıyor. Yapılan değişikler arasında en önemli kabul edilenleri 802.11b ve 802.11g’dir. Bunların diğer değişiklerden (c-f,h,j) farklı kabul edilmesinin en temel sebebi, toplum tarafından daha fazla benimsenmiş ve kullanılmış olmalarıdır. Her yeni yapılan değişiklik ile 802.11 iletişim standardının güvenlik özellikleri ve kapsama mesafesi artmaktadır. (IEEE 802.11, 20 Şubat 2016 )

Şekil – 802.11 Standartları Frekans ve İletim Hızları

- Kablosuz Bileşenler

Şekil – Kablosuz Ağ Bileşenleri

Bir kablosuz ağ birçok bileşenden oluşur:

Şekil – Kablosuz Erişim Noktası (Access Point)

Erişim noktası (Access Point): Kablosuz LAN kurulması için merkezi konumda olan ve kapsama alanı içerisindeki tüm trafiği yöneten erişim cihazı köprüleme mantığıyla çalışır. Kablosuz erişimler, üzerinde bulunan antenlerle havadan, kablolu ağa bütünleştirilmesi de ethernet gibi LAN teknolojisiyle yapılır. Uç sistemlerden daha yükseğe monte edilmesi yararlıdır. Erişim noktası cihazları kuruluma ve teknolojiye dayanarak 10 metrelerden 500 metreye kapsama alanına sahip olabilmekteyken, 10 ile 250 arasında kullanıcıyı desteklemektedir. Bir erişim noktası cihazının kapsama alanındaki uç sistemlerin sayısı arttıkça tıkanma olasılığı artar ve kablosuz ağın başarımı düşer. Bu sebeple hem kapsama alanını genişletmek hem de erişim cihazı başına düşün kullanıcı sayısını azaltmak için aynı ağ içerisinde birden çok erişim cihazı kullanılabilir.

Şekil – PCI ve USB Kablosuz Ağ Adaptörleri

Kablosuz USB/PCMCI/PCI Adaptörü: Bir başka kablosuz bilgisayar ağı parçası, son kullanıcıların bilgisayarlarına takılabilen WLAN arayüzü ve dahili alıcı verici anteni bulunan bir USB veya PCI/PCMCI kartıdır. Gerektiği durumlarda güçlü antenlerin de takılabilmesi için üzerinde yuvası bulunan bu kart, köprü cihazlarının kablosuz ağ bağdaştırıcısı olarak kullanılabildiği gibi PCI veya USB yuvaları aracılığı ile günümüz kişisel bilgisayarlarına da takılabilmektedir. Bir kablosuz erişim cihazı, kablosuz PCMCI veya USB adaptörü edinirken şu özelliklere dikkat edilmelidir.

- Standartlar: Cihazın desteklediği kablosuz LAN standartları (a/b/g/n/ca)

- Veri transfer değerleri: Veri transferi yapabildiği hız değerleri

- Ağ bağlantısı tipi: Desteklediği ağ bağlantı tipi (Infrastructure ve Ad-hoc)

- Çalışma modları: Çalışabildiği kablosuz bağlantı modları (Erişim Noktası, AP-to-AP Bridge, Point-to-MultiPoint Bridge (köprü), Wireless Repeater (WDS), Wireless Client

- Verici çıkış gücü: Cihazın verici gücü (db veya mW olarak)

- Alıcı hassasiyeti: Cihazın alıcı hassasiyeti (db olarak)

- Dış anten tipi: Cihaza takılabilen anten tipi ve sayısı

- Güvenlik: Cihazın desteklediği güvenlik modları (64-bit, 128-bit 152-bit WEP şifreleme, WPA, 802.x vb.)

- Çalışma menzili: Cihazın iletişim kurabildiği menzili (Kapalı alanda, açık alanda)

(523EO0320, Ankara, 2011)

Anten tüm kablosuz ağ bileşenlerinin olmazsa olmazı en önemli parçasıdır. Anten iletişimin dış dünyaya açılan penceresi gibidir. Çok hızlı ve gelişmiş bir kablosuz cihaza sahip olabilirsiniz fakat iyi bir anten olmadan bu cihazın hiçbir anlamı yoktur.

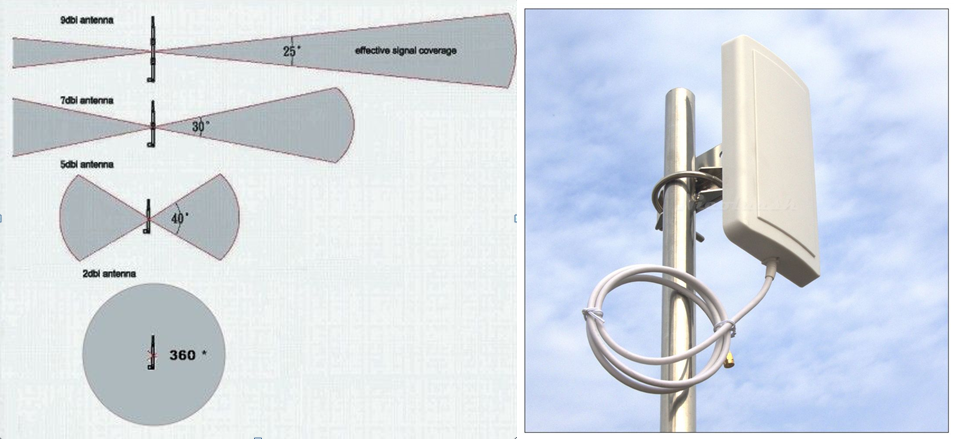

Şekil – Yönlendirilmemiş (Omni-directional) ve Yönlendirilmiş (Directional) Antenler

802.11 standardındaki cihazlar temel olarak iki tür anten kullanmaktadır. Noktadan çok noktaya iletim için “omndirectional” ve noktadan noktaya iletişim için yönlendirilmiş “directional” anten için tipik olarak erişim mesafesi 45 m civarındadır. Yerel düzenlemelerin elverdiği durumlarda yüksek kazançlı antenler ve güçlendiricilerle mesafe 40 km ve üstüne çıkabilir. Noktadan noktaya iletim için kullanılan antenler LAN’ lar arası köprüleme için tercih edilmekte olup görüş hizasının sağlanmasını gerektirir. “Omnidirectional” uygulamalarda erişim cihazının (baz istasyonunun) yerleşimi çok önemlidir. Radyo frekans girişimlerine dikkat edilmelidir. (From Wikipedia)

- Veri Hatalarını Yakalamak

IEEE 802.11 güvenlik standardı içerisinde tanımlanmış olan ARQ (Automatic Repeat Request) radyo dalgası girişimlerinden kaynaklanan iletişim hatalarını azaltmak için kullanılan bir hata yakalama yöntemidir.

- Aktarım Hızları

Kablosuz ağlar gelişim süresi boyunca birçok fiziksel iyileştirmeye maruz kalmıştır. Genel olarak b u iyileştirmelerin bir kısmı artan veri aktarım hızı ihtiyacını ve buna bağlı olarak ihtiyaç duyulan güvenlik özelliklerini karşılamak üzerine olmuştur. (Koca, FDE (Full Disc Encription) Korumasına Sahip Bilgisayarlarda Ağ Koklama Yoluyla Delil Elde Edilmesi, 2016)

| Kategori /Standart | Max. Veri Oranı

(Data Rate) | Frekans (Hz) | Mesafe (Bina İçi) | Mesafe (Bina Dışı) |

| IEEE 802.11 (1997) | 2 Mbps | 2.4GHz | 20 m | 100 m |

| IEEE 802.11a (Wi-Fi) | 54 Mbps | 5.2GHz | 35 m | 120 m |

| IEEE 802.11b (Wi-Fi) | 11 Mbps | 2.4GHz | 38 m | 140 m |

| IEEE 802.11g (Wi-Fi) | 54 Mbps | 2.4GHz | 38 m | 140 m |

| IEEE 802.11n

(Haziran 2009) | 248 Mbps | 2.4GHz,

5.2GHz | 70 m | 250 m |

| IEEE 802.11y

(Haziran 2008) | 54 Mbps | 3.7GHz | 50 m | 5000 m |

| IEEE 802.16 (WiMAX) | 70 Mbps | 10-66 Ghz | ? | 50 000 m |

| IEEE 802.16a

(WiMAX) | 70 Mbps | 2-11 Ghz | ? | ? |

| HiperLAN1 | 20 Mbps | 5.2GHz | ? | ? |

| HiperLAN2 | 54 Mbps | 5.2GHz | ? | ? |

| HomeRF | 10 Mbps | 2.4 Ghz | 45 m | – |

| Bluetooth | 1 Mbps | 2.4 Ghz | 10 m | – |

Şekil – Kablosuz Standartlarına Bağlı Olarak Erişm Hızları ve Kapsama Alanları

- 802.11 Ağ Topolojileri

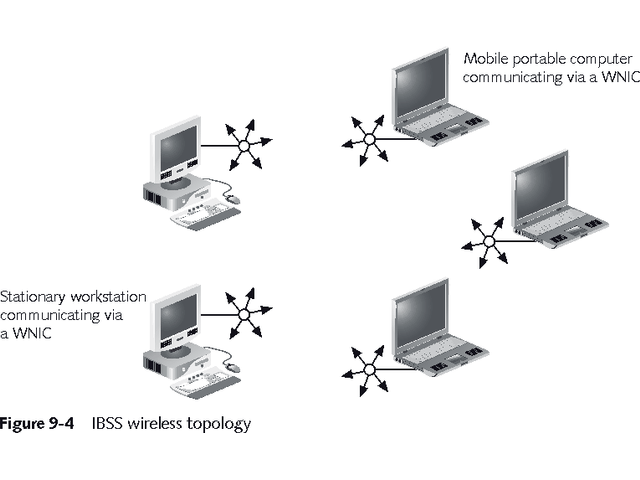

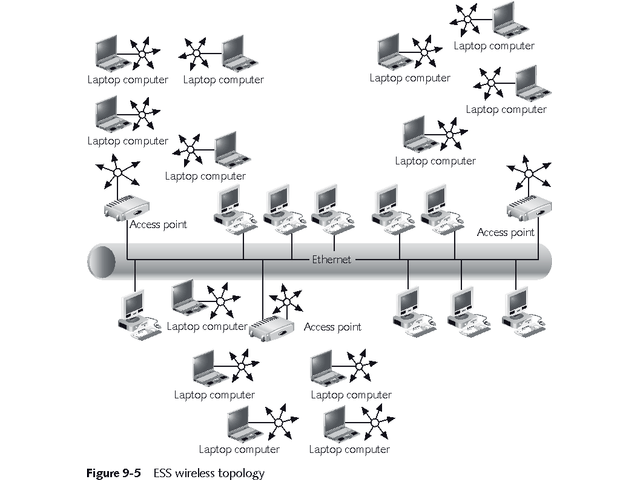

IEEE 802.11 kablosuz ağ standardı; IBSS (Independent Basic Service Set) ve ESS (Extended Service Set) olmak üzere iki topolojiye sahiptir.

Şekil – IBSS (Bağımsız Temel Servis Kümesi) Topolojisi

IBSS (Bağımsız Temel Servis Kümesi): İki veya daha fazla kablosuz cihaz birlikte iletişim kurabilir. Bir erişim noktası kullanılmaz. Kablosuz adaptöre sahip bilgisayarlar Ad-hoc denilen eşler arası bağlantı yöntemiyle iletişim kurabilir.

Şekil – ESS (Gelişmiş Hizmet Kümesi) Topolojisi

ESS (Gelişmiş Hizmet Kümesi): Bir veya daha fazla kablosuz erişim noktası daha büyük bir hizmet alanı sunar.

- Bluetooth Radyo Frekans Ağı

Bluetooth kablosuz erişim teknolojisi küçük kişisel ağlar oluşturmak amacıyla birçok cihaz ile birlikte tümleşik olarak gelir. Yakın mesafede iletişim kurması gereken ve batarya ile beslenen cihazlar için uygun bir teknolojidir. Daha çok klavyelerin, yazıcıların ve el cihazlarının yakın mesafede bağlantı kurması için kullanılır. 2000’li yılların başlarında çok dar kapsamda kullanılmaya başlanan bluetooth teknolojisi akıllı telefonların yaygınlaşması ile birlikte artık otomobiller, GPS konum paylaşım sistemleri, ses aktarım cihazları (kablosuz hoparlörler) ve güvenlik amaçlı cihazlarda yaygın olarak kullanım bulmuştur.

En önemli özellikleri;

- Düşük maliyet

- Düşük güç tüketimi

- Kararlı ses ve veri haberleşmesi sağlaması

- Açık standart yapısı

- Tüm dünyada uyumlu olması

Bluetooth dar kapsamı nedeniyle küçük ağların oluşturulmasında kullanıldığından güvenlik özelliklerinin gelişimi de buna paralel olarak zayıf kalmıştır. Bu teknolojinin ana amacı kısa mesafeler içerisinde düşük güç tüketimine sahip olan ağlar oluşturmaktır. Kablosuz ağ teknolojilerinin zafiyetlerine ortak olarak bluetooth iletişimi kolayca dinlenilebilir, parolası çözülebilir ve sahteleri oluşturulabilir. Ancak bu güvenlik riskleri yaklaşık olarak 10 metre çaptaki bir alanda geçerli olur. (Wally, 2010)

Bluetooth teknolojisine yönelik olarak bazı saldırı yöntemleri ve tedbirleri şöyle sıralanabilir: (Güney)

Bluejacking:

- Bluejacking bir kullanıcının menzil dahilindeki başka bir kullanıcıya isimsiz olarak kartvizit göndermesidir.

- Telefonunuzun verilerinde herhangi bir değişiklik İÇERMEZ. Genellikle kartvizitler mesaj veya fıkradan oluşurlar ve bluejacker’lar, sadece alıcıdan yaratıcı bir yanıt beklerler.

- Bluejackerların cesaretini kırmak için, basitçe kartviziti reddedin ya da tamamen kurtulmak için, telefonunuzu keşfedilemez konumuna ayarlayın.

Bluesnarfing:

- Bluesnarfing, yetenekli bir hacker’ın, kullanıcısının izni veya bilgisi olmadan cep telefonu üzerindeki telefon rehberi, resimler, takvim ve EMEI (Uluslararası Mobil Ekipman Kimliği) gibi verilere ulaşmasını içerir.

Bluebugging:

- Bluebugging, yetenekli bir kişinin, sahibinin bilgisi veya onayı olmadan bir cep telefonunun komutlarına ulaşmasını içerir. Bu, hackerın, çağrı yapmasına veya mesaj göndermesine, takvim veya telefon rehberini okumasına ve not yazmasına, telefon konuşmalarını dinlemesine ve İnternete bağlanmasına imkan verir.

Car Whisperer:

- Bluetooth destekli araba ses sistemlerinden ses verisi çalma.

Bluetooth teknolojisinin sahip olduğu yapısal zafiyetler şöyle sıralanabilir:

Anahtarların güvensizliği

- Aynı cihaz adını alan kullanıcılar içinde geçerli olup yerine geçme durumunda yetkisiz erişim ortaya çıkmaktadır.

- Giriş anahtar kodunun 1-16 bayt arasında herhangi bir değer alabilmesi, giriş anahtar kodunun seçiminde zayıf anahtar üretimi için bir etken oluşturmaktadır.

- Kimlik doğrulamasında sadece cihazın kimliği doğrulanmakta, kullanıcı için herhangi bir kimlik doğrulaması yapılamamaktadır.

Safer+ algoritması yetersizliği

- Kimlik doğrulama ve tüm anahtarların üretilmesi aşamasında kullanılan Safer + Bluetooth algoritması, günümüz şartlarında artık yeterince güvenli sayılmamaktadır.

Aradaki Adam Problemi

- Açık anahtar algoritması kullanılmadığından aradaki adam saldırısına karsı savunmasızdır.

Tekrarlama Saldırısı

- 79 kanal birden dinlenirse tekrarlama saldırısı olabilir.

Hizmet engelleme saldırısı

- Bluetooth hizmeti engelleme saldırılarına karşı bir önlem alınmamıştır.Bu durum batarya ile çalışan cihazlar için güvenlik açığı meydana getirmektedir.

Bluetooth güvenliğini artırmaya yönelik alınması gerekli tedbirler:

(Güney)

- Bluetooth ayarınızı “keşfedilemez” modunda tutun (iletim devre dışı bırakılır) ve yalnızca kullandığınız zamanlarda “keşfedilebilir” moda geçin. Cep telefonunuzu veya PDA’nızı keşfedilebilir modda bırakmak, aygıtı tehlikeli biçimde Bluetooth iletimine açık bırakır — yürüyüşe çıktığınız sırada, araba kullanırken ve hatta işyerinizde dolaşırken 10 metre uzaktaki herhangi bir Bluetooth kullanıcısı sinyalinizi alabilir ve bu sinyali kullanarak aygıtınıza erişebilir.

- Güçlü bir PIN kodu kullanın. Beş basamak veya daha uzun kodlar daha zor çözülür.

- Kablosuz aygıtlarınızda önemli verilerinizi saklamaktan kaçının; Sosyal güvenlik numaranız, kredi kartı numaralarınız ve parolalarınız gibi bilgileri saklamayın.

- Bluetooth gelişmeleri ve güvenlik sorunları konusunda güncel bilgileri edinin. Yazılım güncelleştirmeleri veya belirli güvenlik açıkları için aygıt üreticinize düzenli olarak başvurun.

(Güney)

- Kablosuz Ağ Saldırılarının Anatomisi

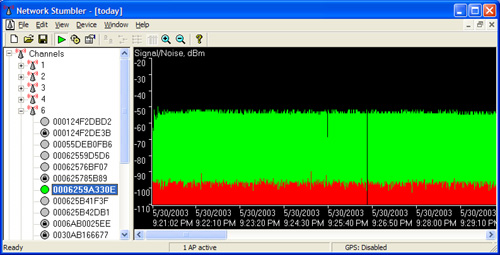

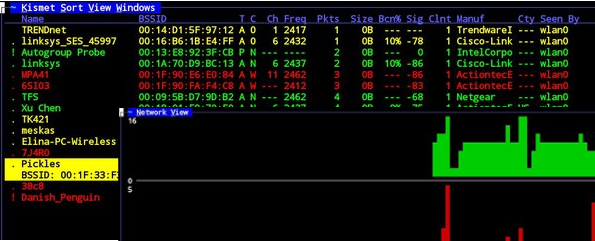

Bir saldırgan herhangi bir tür saldırı yapmadan önce etrafta ne türde kablosuz cihazlar olduğunu öğrenmek ister. Bu esas hedefe ulaşmak için yapılan ilk saldırıdır ve kablosuz aygıt taraması olarak adlandırılır. Pasif ve aktif olmak üzere iki şekilde gerçekleştirilir. Aktif taramada saldırgan erişebildiği tüm kablosuz cihazlara bir yoklama (probe) paketi gönderir ve cevabını bekler. Gelen cevaplar ile saldırgan etrafta hangi kablosuz cihazların bulunduğunu öğrenir. Eğer ağdaki kablosuz cihazlar probe isteklerine cevap vermemek üzere yapılandırılmışsa saldırgan buradan bir şey elde edemez. Pasif taramada ise saldırgan herhangi bir paket göndermeden sadece tüm kanallardaki tüm kablosuz paketleri dinler. Burada saldırganın kablosuz cihazının iletim gücünün bir önemi yoktur. Eğer hedef kablosuz cihaz o anda veri iletimi yapmıyorsa tespit edilemeyecektir. NetStumbler adlı araç aktif tarama yapan bir program iken Kismet pasif tarama gerçekleştirmektedir. (Low, 2005)

Şekil – Network Stumbler Aktif Kablosuz Ağ Tarama Yazılımı

Şekil – Kismet Kablosuz Ağ Pasif Tarama Yazılımı

Taramanın sonucunda bir hedef belirlenmişse, saldırgan Kismet ve Airodump gibi programları kullanarak bilgi toplamaya başlar. Bilgiler daha sonra incelenmek üzere bir disk dosyasına pcap formatında kaydedilebilir.

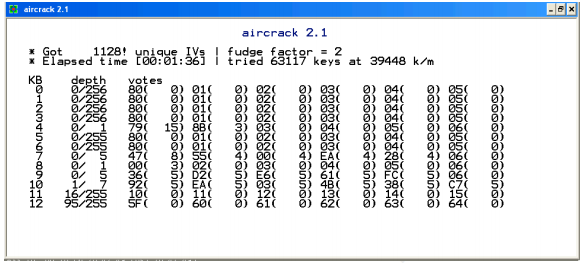

Eğer trafik şifreli değilse, saldırgan MAC ve IP adreslerini gibi ağ parametrelerini görebilir. Eğer trafik WEP ile şifrelenmişse birçok WEP cracker’dan birini kullanarak şifreyi kırabilir. Bu durumda Airodump aracı şifreli trafiği kaydetmek, aircrack ise kayıt dosyasından offline olarak kırmak için kullanılır. Şifrenin kırılabilmesi için yeterli miktarda paketin yakalanması gerekir. WEPWedgie araçlar fazladan paket trafiği yaratmak için kullanılabilir. Aynı işlem WPA üzerinde de gerçekleştirilebilir. Yalnızca WPA’nın şifreleme anahtarı yeterince uzun olduğu için daha fazla zaman alır. (Low, 2005)

Şekil – Aircrack Wireless Şifre Kırma Aracı

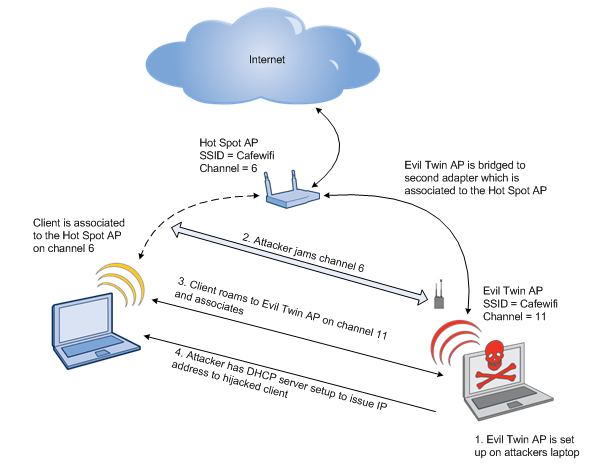

- Sahte Erişim Noktaları

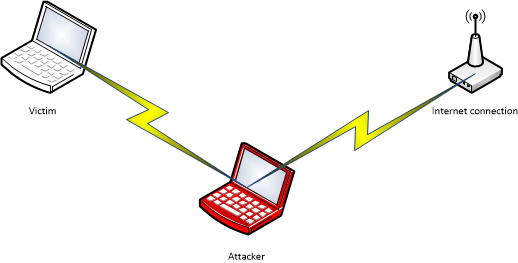

Diğer bir tehlike de saldırganın trafik izleme için zahmete girmeden ortamda bulunan erişim noktalarından birinin ismini taklit ederek sahte erişim noktası oluşturmasıdır. Böylece bazı kullanıcılar aslıyla aynı isme sahip belki daha iyi çeken sahte erişim noktasına bağlanacak ve buradan işlemlerini yapacaktır. Bu da bir saldırgan için ağına bağlanan tüm istemciler üzerinde mutlak hakimiyet anlamına gelir. Bu tür sahte erişim noktalarına Soft-AP (Software Access Point) yani yazılımsal kablosuz erişim noktası adı verilmektedir. (Min-kyu Choi & Min-kyu , July, 2008, Vol. 3, No. 3)

Şekil – Sahte Kablosuz Erişim Noktası

- Uzun Menzilli Anten Saldırıları

Kablosuz ağlar için mevcut olan saldırı vektörleri, uzun mesafeli yönlendirilmiş (directional) antenler ile çok daha uzun mesafeler içinde gerçekleştirilebilir. Böyle bir durumda kablosuz ağın yayın yaptığı alanın daraltılması gerekir. Çoğu modern kablosuz aygıt, yayın gücünü ihtiyaca göre kendi ayarlarken, bazıları yönetim panellerinden bu gücün ayarlanabilmesine olanak tanır. (Koca, FDE (Full Disc Encription) Korumasına Sahip Bilgisayarlarda Ağ Koklama Yoluyla Delil Elde Edilmesi, 2016)

Şekil – Çeşitli Yönlendirilmiş Antenlerin Kapsama Alanları ve Bir Yönlendirilmiş Anten

- Ortadaki Adam Saldırıları (MITM)

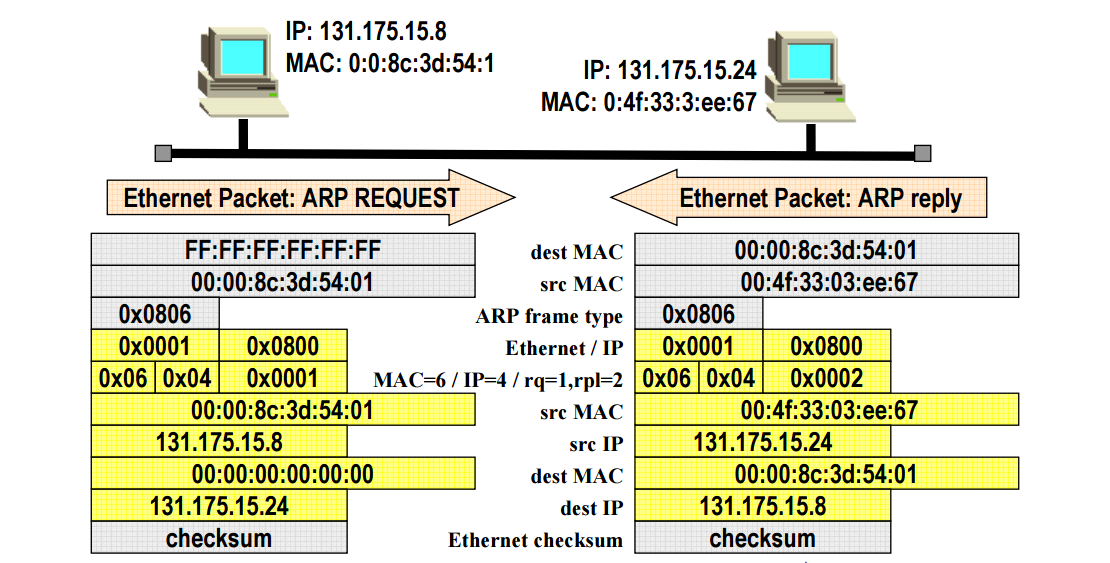

ARP Spoofing saldırısı OSI’nin 2. katmanında (Datalink Katmanı) çalışan ARP protokolünün bir güvenlik zafiyetinden faydalanır. ARP mantıksal adreslerin (Network Katmanı) yani IP adreslerinin, fiziksel adreslere (DataLink Layer) yani MAC adreslerine dönüştürülmesi/çözümlenmesi için kullanılan bir protokoldür. Protokolün çalışması şu şekilde gerçekleşir: OSI’nin 2. Katmanında yer alan ethernet kartı, wireless router ve switch’ler sadece MAC adreslerini kullanarak iletişim kurabilirler. OSI’nin daha üst katmanlarında tüm işler IP adresleri ile halledildiği için IP adreslerinin MAC adreslerine dönüştürülmesi gerekir. IP adresi bilinen bir bilgisayarın MAC adresini öğrenmek için ilgili bilgisayar tüm ağa bir ARP REQUEST isteği yayınlar yani broadcast eder. Bu istek bir erhetnet frame’i içerisine yerleştirilerek ağdaki tüm bilgisayarlara ulaştırılır. IP adresinin sahibi olan bilgisayar bu isteği içerisine kendi MAC adresini yerleştirdiği nir ARP REPLY çerçevesi ile sadece isteği yapan bilgisayara yanıtlar. İsteği yapan bilgisayarda ilgili IP<->MAC eşlemesini kendi ARP tablosuna (ARP önbelleğine) kaydeder ve iki dakika boyunca burada saklar ve tekrar aynı IP adresi için ARP REQEST mesajı göndermez.

ARP Spoof’ing saldırısı tam da bu işleyiş içerisinde yerini alır. ARP protokolünün tasarımı gereği tüm ARP REPLY çerçeve paketleri koşulsuz olarak işleme konulur. Yani bir bilgisayar ARP REQUEST isteği göndermediği halde kendisine gelen tüm ARP REPLY cevaplarını doğru kabul eder ve ARP tablosunu bunlarla günceller. MITIM saldırısı yapmak isteyen kişi sürekli olarak hedef bilgisayarı ARP REPLY bombardımana tabi tutar ve ARP önbelleğini istedi MAC adresi ile güncel kalmasını sağlar.

Şekil – ARP REQUEST ve ARP REPLY Çerçeve Paketlerinin Yapısı

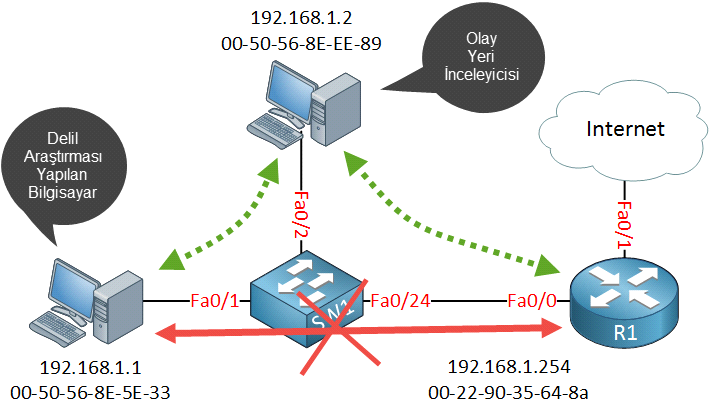

Bu örnekte network’e bağlı bir olay yeri inceleyicisi gateway’in IP adresini ve kendi mac adresini içeren ARP REPLY anonsları yaparak diğer cihazların mac adres tablosunu güncellemekte ve artık default gateway’e (Modem/Router) ulaşmak istediğinde gitmesi gereken cihaz olarak olay yeri bilgisayarını görmesini sağlamaktadır.

Olay yeri inceleyicisi internete çıkmak için kendisine gelen bu paketleri dinleyip okuyabilir. Bu paketleri gerçek default gateway adresine yönlendir. Router da internet üzerinden gelen cevapları tekrar olay yeri inceleyicisine gönderir. Çünkü router’a bu istek paketlerini gönderen cihaz olay yeri inceleyicisiın cihazıdır. Olay yeri inceleyicisi yine bu cevap paketlerini de inceleyerek gerçek sahibine yönlendirir. Bu işlem sırasında gidip gelen tüm paketler kendi üzerinden geçtiği için şifreleme kullanılmadı ise tüm paketlerin içeriğine erişebilir.

Şekil – ARP Spoofing ile Hedef Bilgisayarın Trafiğinin Ele Geçirilmesi

ARP spoofing saldırısı ile ağ trafiğini ele geçirmek için Bettercap adlı MITM (ortadaki adam) saldırı aracından faydalanılabilir. Bettercap bilgisayar ağlarında MITM saldırısı yaparak, HTTP, HTTPS ve TCP trafiklerini kaydetmek ve canlı olarak değiştirmek için geliştirilmiş açık kaynak kodlu esnek bir araçtır.

| [email protected] ~ $ apt-get update [email protected] ~ $ apt-get install bettercap [email protected] ~ $ bettercap -T 192.168.0.100 -X –sniffer-output evidence.pcap

_ _ _ [I] Starting [ spoofing:✔ discovery:✘ sniffer:✔ tcp-proxy:✘ http-proxy:✘ https-proxy:✘ sslstrip:✘ http-server:✘ dns-server:✘ ] … [I] [eth0] 192.168.0.199 : 00:0C:29:78:5C:02 / eth0 ( VMware ) |

Şekil – Bettercap’in Kurulumu ve Çalıştırılması

Yukarıdaki komutlar ile paket listeleri güncellenmiş ardından apt-get paket yükleycisi ile bettercap aracının kurulumu yapılmıştır.

bettercap aracının –T (target) parametresine verilen wireless ağındaki 192.168.0.100 IP adresi ile olay kablosuz ağın ağ geçidi ile olan trafiği saldırganın bilgisayarına yönlendirilmiş tüm ağ ve internet trafiği evidence.pcap paket dosyasına kaydedilmesi sağlanmıştır. Yaklaşık olarak 2 saatlik kayıtın sonunda 15GB’lık bir paket dosyası oluşmuştur. Bettercap çalıştığı süre boyunca sürekli hedef bilgisayara içerisinde Modem’in IP adresi 192.168.0.1 ve kendi MAC adresi olan ARP REPLY mesajları göndermektedir. (Koca, Adli Bilişim Açısından, Tam Disk Şifrelemesine (FDE) Sahip Bilgisayarlardan Ağın Koklanması (Sniffing) Yoluyla Delil Elde Etme , 2016)

- Kablosuz İletişimin Tuzağa Düşürülmesi

Bu yöntemde hedef kablosuz ağ ile aynı isimde bir Soft-AP oluşturulur. Yöntem sahte erişim noktalarındaki ile benzerdir. Hedef kablosuz ağa aynı kanaldan yüksek güçte yayın yapılarak frekans çakışmasının gerçekleştirilmesi sağlanır bu durumda erişim noktası mevcut istemciler ile bağlantısını kesmek zorunda kalır ve saldırgan aynı isimle komşu kanaldan yayınlandığı kendi kablosuz erişim noktasını devreye sokar. Böylece hem mevcut kullanıcıların bağlantısı kesilmiş olur hem de saldırgan kullanıcıları kendi ağına bağlanmaya zorlamış olur. (S.A.Arunmozhi & Y.Venkataramani, 2011)

Şekil – Kullanıcıların Sahte Kablosuz Erişim Noktasına Bağlanmaya Zorlama Saldırısı

Bir başka yöntemde saldırgan çok sayıda kablosuz ağ istemcisi ile kablosuz erişim noktasına bağlanmaya çalışır. Kablosuz erişim noktasının işlem gücü ve sistem kaynakları bu sayıyı kotaramamaya başlayınca servis dışı kalır. Saldırgan yine aynı yöntemle; yan kanaldan aynı kablosuz ağ ismiyle kendi erişim noktasını devreye alır. (S.A.Arunmozhi & Y.Venkataramani, 2011)

- WPS (Wireless Protected Setup) Saldırısı

WPS (WiFi Protected Setup) ; kablosuz ağ cihazının ayarlarının son kullanıcı tarafından kolayca yapılabilmesini sağlayan ve Wi-Fi alliance tarafından zorunlu kılınmış bir özelliktir.

WPS, özellikle ev kullanıcılarının kablosuz ağ güvenliğini kolayca sağlamaları için düşünülmüş bir standarttır. WPS modu, kablosuz ağ adı ve şifreye gerek duymadan, otomatik olarak ağa WPS ile bağlanmaya çalışan kullanıcılara gerekli kablosuz ağ bilgilerinizi iletir ve kablosuz bağlantı sağlanır.

WPS’in amacı, kablosuz ağda güvenlik hakkında çok fazla bilgi sahibi olmayan kullanıcıların basitçe güvenliği sağlanmış bir ağa bağlanmalarına yardım etmektir. Böylece dolaylı yoldan bir güvenlik önlemi haline de gelir; WPS gibi bir destek olmadığı durumda çoğu zaman kullanıcılar güvenliğin getirdiği ek karmaşıklıktan dolayı kablosuz ağlarının güvenliğini toptan kaldırma eğilimi taşırlar.

WPS’nin iki türlü kullanımı vardır. Kablosuz cihazlar üzerindeki WPS butonlarına aynı anda basıldığında iki cihaz otomatik olarak kablosuz iletişim konusunda anlaşır ve bağlantı kurar.

Şekil – WPS Destekli Cihazın Kullanılması

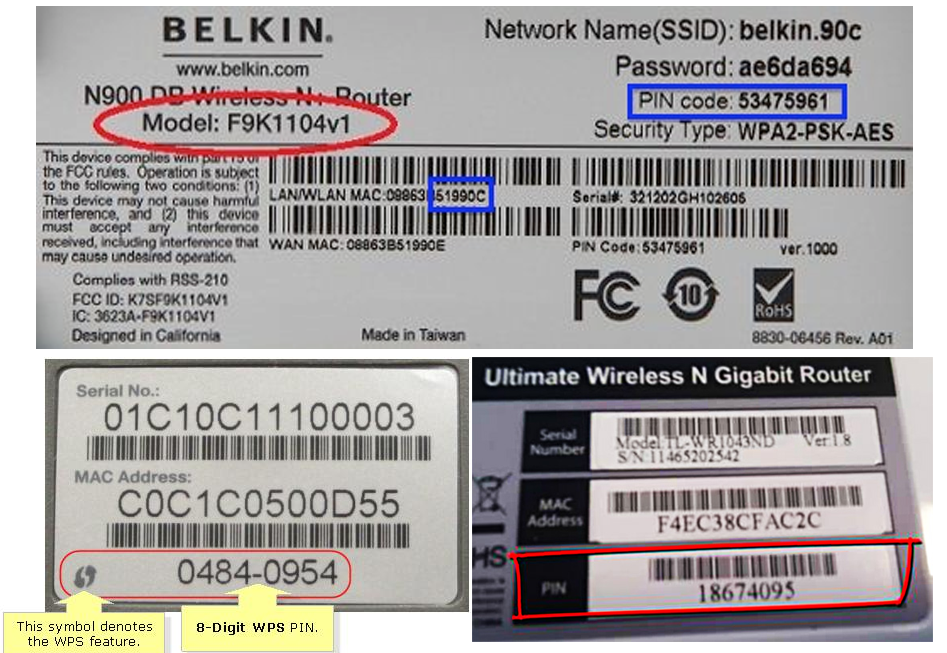

Diğer WPS kullanımında ise cihazın altındaki etikette yazan “WPS Pin Code” kablosuz parolası olarak istemciye girilir.

Şekil – Örnek Kablosuz Cihazların WPS Pin Numaraları

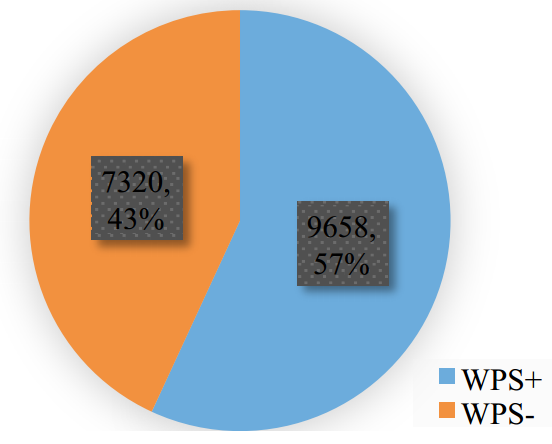

Türkiyede yapılan bir araştırmaya göre kullanıcıların yarısından fazlasının cihazında WPS özelliği aktif durumdadır. (Uraz Yavanoğlu, Cilt:1, No:1, S:11-19, 2015)

Şekil – Kablosuz Ağ Cihazlarının WPS Analizi (Ankara)

Saldırgan, WPS’de bulunan güvenlik zafiyetiyle hedefin (kablosuz cihaz/modem) PIN numarasını tahmin ederse WPA/WPA2 şifresini kırabilir. WPS’nin tasarımına göre azamı 10 saat içinde 11000 deneme yapılarak geçerli pin numarası bulunabilir. Bu sayı WPA2 parola deneme saldırısına göre çok düşüktür. Hedefteki kişinin WPA/WPA2 şifresi ne kadar karmaşık ve uzun hanelerden olursa olsun, PIN numarası tahmin edildiğinde cihazın şifresi kolayca elde edilebilir. Şifre kırmak için hem Linux ortamlarda hem de Windows ortamlarda yazılmış görsel bir çok programlar kullanılmaktadır. [1]

Özellikle wireless hacking için tasarlanmış wifislax işletim sistemi üzerinden GOYscript WPS tool’ u bu işlemi bir kaç dakika da yapabilmektedir. Wifislax üzerinde WPS mode özelliği üzerinden hacking yapılması için tasarlanmış bir çok araç da bulunmaktadır. (Uçar, 2012)

WiFiSlax’de bir komut satırı penceresi (terminal) açılarak aşağıdaki komut ile kablosuz cihaz monitör moduna alınır:

airmon-ng start wlan0

Başka bir terminal penceresi açılarak aşağıdaki komut yazılı ve etraftaki WPS destekli kablosuz cihazlar listelenir:

wash -i mon0

Desteklenen kablosuz cihazlardan pin numarası kırılmak istenen cihazın MAC numarası reaver komutuna aşağıdaki gibi parametre verilir:

| [email protected] ~ $ reaver -i mon0 -c 6 -b 00:23:69:48:33:95 –vv

Reaver v1.4 WiFi Protected Setup Attack Tool Copyright (c) 2011, Tactical Network Solutions, Craig Heffner <[email protected]> [+] Switching mon0 to channel 9 [+] Sending M4 message |

Şekil – Bettercap’in Kurulumu ve Çalıştırılması

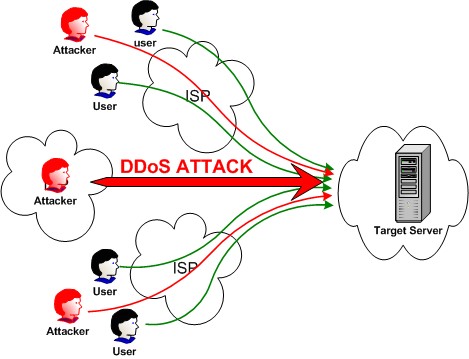

- Kablosuz Ağ Servis Dışı Bırakma Saldırısı

Kablosuz ağ cihazlarına kullandıkları kanaldan çok sayıda yapılacak istek kablosuz cihazın donanım kaynaklarını meşgul edip tüketeceğinden cihazın servis dışı kalmasına neden olur. Bu nedenle kablosuz cihazın SSID yani ağda görünen adı gizlenmeli, istemciler için MAC ID kısıtlaması getirilmelidir.

Şekil – Kablosuz Ağ Servis Dışı Bırakma Saldırısı (DoS & DDoS)

- Kablosuz Ağ Güvenlik Önlemleri

Evinde kablosuz ağ kullananlar için temel seviyede güvenlik önlemi almak yeterli olacaktır. İlk olarak Kullandığımız erişim noktası cihazının adını(SSID) değiştirmeliyiz. Zira erişim noktasının adını varsayılan olarak bırakmamız cihazın yazılımında çıkacak bir güvenlik açığının ilk bizim donanımımızda denenmesi demektir. Yine benzer şekilde cihaz markası ve modelini bilen kötü niyetli birileri cihazın yönetim arabirimine ulaşarak varsayılan kullanıcı adı ve parolalarını deneyecektir. Bu sebeple alınan cihazların varsayılan değerleri özellikle yönetim arabirimine giriş için kullanılan hesap bilgileri mutlaka değiştirilmelidir. Cihaz destekliyorsa SSID yayınını da kesebiliriz. Sadece kendi belirlediğimiz istemcilere cihazın adını vererek bağlantı kurmasını sağlamak da iyi bir önlem olacaktır. Yine kullandığımız erişim noktasına bağlı olarak WEP ya da WPA kullanarak iletişimi şifrelemekte fayda var. WEP anahtarını seçerken de olabildiğince karışık bir anahtar seçmek bir nebze daha faydalı olacaktır.

Şirket ağlarında kullanılan erişim cihazları kesinlikle yerel ağla direkt haberleştirilmemelidir. Araya bir güvenlik duvarı konularak kablosuz ağ istemcilerinin yerel ağa girişleri sınırlandırılarak olası saldırı girişimlerinde iç ağımızın etkilenmesini önlemiş oluruz. Mac adresi tabanlı güvenlik kontrolü şirket ağlarından da alınması gereken temel güvenlik önlemlerindendir. Fakat sadece mac adresi tabanlı denetim yapıp bırakmak bir işe yaramayacaktır. Ağımızdaki MAC-IP değişikliklerini izleyen ve raporlayan bir araç da güvenliğin kontrolünü sağlamada önemli bir adım olarak karşımıza çıkıyor.

Kablosuz ağlardaki en büyük risklerden birisi erişim noktası cihazına ait ön tanımlı ayarların değiştirilmemesidir. Ön tanımlı ayarlar erişim noktası ismi, erişim noktası yönetim konsolunun herkese açık olması, yönetim arabirimine girişte kullanılan parola ve şifreli ağlarda ağın şifresidir. Yapılan araştırmalarda kullanıcıların çoğunun bu ayarları değiştirmediği görülmüştür. Kablosuz ağların güvenliğine dair yapılması gereken en temel iş ön tanımlı ayarların değiştirilmesidir.

Kablosuz ağlarda erişim noktasının adını (SSID) saklamak alınabilecek ilk temel güvenlik önlemlerinden biridir. Erişim noktaları ortamdaki kablosuz cihazların kendisini bulabilmesi için devamlı anons ederler. Teknik olarak bu anonslara “beacon frame” denir. Güvenlik önlemi olarak bu anonsları yaptırılmaması ve sadece erişim noktasının adını bilen cihazların kablosuz ağa dahil olması temel önlemlerdir biridir. Böylece Windows, Linux da dahil olmak üzere birçok işletim sistemi etraftaki kablosuz ağ cihazlarını ararken cihazınızı göremeyecek ve muhtemel saldırılardan korunmuş olacaksınız. SSID saklama her ne kadar bir önlem olsa da teknik kapasitesi belli bir düzeyin üzerindeki insanlar tarafından rahatlıklar öğrenilebilir. Erisim noktasının WEP ya da WPA protokollerini kullanması durumunda bile SSID’lerinin şifrelenmeden gönderildiğini düşünürsek ortamdaki kötü niyetli birinin özel araçlar kullanarak kablosuz erişim noktasının adını her durumda öğrenebilmesi mümkündür. (523EO0320, Ankara, 2011)

Standart kablosuz ağ güvenlik protokollerinde ağa giriş anahtarını bilen herkes kablosuz ağa dahil olabilir. Kullanıcılardan birinin WPA anahtarını başka birine vermesi/çaldırması sonucunda WPA kullanarak güvence altına alınan kablosuz ağda güvenlikten eser kalmayacaktır. Zira herkeste aynı anahtar olduğu için kimin ağa dahil olacağı bilinemez.

Yaygın kullanılan erişim noktası(AP) cihazlarında güvenlik amaçlı konulmuş bir özellik de MAC adresine göre ağa dahil olmadır. Burada yapılan kablosuz ağa dahil olması istenilen cihazların MAC adreslerinin belirlenerek erişim noktasına bildirilmesidir. Böylece tanımlanmamış MAC adresine sahip cihazlar kablosuz ağa bağlanamayacaktır. Yine kablosuz ağların doğal çalışma yapısında verilerin havada uçuştuğunu göz önüne alırsak ağa bağlı cihazların MAC adresleri -ağ şifreli dahi olsa- havadan geçecektir, burnu kuvvetli koku alan bir hacker bu paketleri yakalayarak izin verilmiş MAC adreslerini alabilir ve kendi MAC adresini kokladığı MAC adresi ile değiştirebilir.

Başkalarının ağınıza sızarak kişisel verilerinizi çalması ya da yasadışı bir eylemde bulunmaya kalkışması potansiyel bir tehlike oluşturur. Kablosuz ağların ve kablosuz teknolojiyi kullanan kişisel cihazların güvenliğinin sağlanması için birçok güvenlik üst katmanı geliştirilmiştir.

Bilgisayar ağlarında, kullanıcılardan, işletim sistemlerinden veya ağ protokollerinden kaynaklanan açıklar ile çok sık karşılaşılmaktadır. Güvenli bir bilgisayar ağı için mutlaka güvenlik politikaları oluşturmalıdır ve güvenlik sistemleri buna göre tercih edilmelidir. Ayrıca kullanıcılara gerektiği kadar erişim imkanı sağlanmalı ve kullanıcılar bu konular hakkında bilinçlendirilmelidir. Kablosuz ağlar için sunulan önemli güvenlik protokollerinden üçü WEP, WPA ve WPA2’ dir.

WEP (Wired Equivalent Privacy), kablosuz ağ bağlantılarında veri bağı katmanında çalışan kabloluya eş değerde mahremiyet sağlama iddiası ile ortaya çıkmış ve uzun zaman kullanılmış şifreleme yöntemidir. Standart olan WEP şifrelemesi WEP-64 olarak bilinir ve 40 bitlik bir şifreleme anahtarı kullanır. WEP ‘in güvenlik açıkları ve zafiyetleri bulunmaktadır. Bunlar:

- Tekrar saldırılarını önleyemez.

- Zayıf anahtarlar kullanılması, şifreleme anahtarının kolayca ele geçmesine neden olabilir.

- Bazı kripto analiz yaklaşımları ile şifreleme anahtarı bilinmeden veri çözülebilir

Günümüzde bu şifreleme yetersiz kaldığından daha güvenli olan WPA şifreleme yöntemi ortaya çıkarılmıştır. WPA (Wireless Protected Access), WEP güvenlik protokolünün çok sayıdaki açıklarından dolayı, endüstrinin acil ihtiyacı için Wi-Fi Allieance tarafından oluşturulmuştur. WPA; WEP’in bilinen tüm güvenlik açıklarını kapatır. WPA şifreleme mekanizması şunları sunar:

- Zayıf anahtarlar kullanılmamaktadır.

- Veri bütünlük kontrol mekanizması olan MIC’i (Message Integrity Check) kullanır.

- Anahtar temini ve dağıtımı için yeni bir metot getirir (802.1x).

- Her çerçeve için yeni bir anahtar oluşturulur.

WPA2, kablosuz ağlarda güvenliği sağlamak amacıyla geliştirilen şifreleme sistemi WPA’nın daha geliştirilmiş sürümüdür.WPA2 IEEE 802.11i standardını referans alan ve sadece izin verilen kullanıcıların kablosuz aygıtlara erişebilmesini sağlayan güçlü bir şifreleme algoritması ve kimlik kontrol mekanizması (örn: Extensible Authentication Protocol veya EAP) donatılmış (örn: Advanced Encryption Standart veya AES) yeni bir kablosuz güvenlik protokolüdür. WPA2 ile beraber gelen yeni bir güvenlik özelliği de Client Isolation’dir. Bu özellik aktif edildiğinde aynı kablosuz ağ üzerinde bulunan kullanıcılar diğerlerinin iletişimini ele geçiremezler bu özellik MITM (Ortadaki Adam Saldırısı) saldırısını boşa çıkartır. (Min-kyu Choi & Min-kyu , July, 2008, Vol. 3, No. 3)

- Açık Sistem Kimlik Doğrulaması

WEP eski aygıtları desteklemek için kullanılmaya devam edilen, ancak artık önerilmeyen eski bir ağ güvenliği yöntemidir. WEP’yi etkinleştirdiğinizde bir ağ güvenlik anahtarı ayarlarsınız. Bu anahtar, ağınızdaki bilgisayarların birbirlerine gönderdiği bilgileri şifreler. Ancak, WEP güvenliğini kırmak görece daha kolaydır.

İki tür WEP vardır: açık sistem kimlik doğrulaması ve paylaşılan anahtar kimlik doğrulaması. Bunları her ikisi de çok güvenli olmasa da, paylaşılan anahtar kimlik doğrulaması aralarında daha az güvenli olandır. Kablosuz bilgisayarların ve kablosuz erişim noktalarının çoğu için paylaşılan anahtar kimlik doğrulaması statik WEP şifreleme anahtarıyla (ağınızı güvenli tutmak için kullandığınız anahtar) aynıdır. Başarılı bir paylaşılan anahtar kimlik doğrulamasının iletilerini yakalayan kötü niyetli kullanıcı, paylaşılan anahtar kimlik doğrulaması anahtarını saptamak amacıyla analiz araçlarını kullanabilir ve statik WEP şifrelemesi anahtarını saptayabilir. WEP şifrelemesi anahtarı saptandıktan sonra kötü niyetli kullanıcının artık ağınıza tam erişimi vardır. Bu nedenle, bu Windows sürümü WEP paylaşılan anahtar kimlik doğrulaması kullanılarak otomatik ağ kurulumunu desteklemez. (Kablosuz ağ için güvenlik anahtarı ayarlama, 2016)

- Anahtar Paylaşımlı Kimlik Doğrulaması

Önceden belirlenen gizli bir anahtar kablosuz ağa erişecek tüm aygıtlarla paylaşılır. Buna göre; (Kimlik doğrulama ve şifreleme, 2016)

- WEP ile Açık sistem/Paylaşılan anahtar:

- Bu anahtar ASCII veya onaltılık biçiminde girilmesi gereken 64 ya da 128 bitlik bir değerdir.

- 64 (40) bit ASCII: 5 karakter kullanır. Örneğin, “WSLAN” (büyük küçük harf duyarlıdır).

- 64 (40) bit onaltılık: 10 haneli onaltılık veri kullanır. Örneğin, “71f2234aba”.

- 128 (104) bit ASCII: 13 karakter kullanır. Örneğin, “Wirelesscomms” (büyük küçük harf duyarlıdır).

- 128 (104) bit onaltılık: 26 haneli onaltılık veri kullanır. Örneğin, “71f2234ab56cd709e5412aa2ba”.

- WPA-PSK/WPA2-PSK ve TKIP veya AES ile paylaşılan anahtar:

- 8 veya daha fazla karakter uzunluğunda, en fazla 63 karaktere kadar bir Pre-Shared Key (PSK) yani önceden paylaşılan anahtar kullanır.

- LEAP Kullanıcı Kimliği ve Şifre kullanır:

- Kullanıcı Kimliği: En fazla 64 karakter uzunluğunda

- Şifre: En fazla 32 karakter uzunluğunda

- EAP-FAST Kullanıcı Kimliği ve Şifre kullanır:

- Kullanıcı Kimliği: 64 karakterden az uzunluktadır.

- Şifre: 32 karakterden az uzunluktadır.

- Hizmet Takımı Tanımlayıcısı (SSID)

Her kablosuz yerel alan ağı (WLAN), kendini tanımlamak için benzersiz bir ağ adı kullanır. Bu ada SSID (Service Set Identifier – Hizmet Takımı Tanıtıcısı) de denir. WiFi bağdaştırıcınızı kurduğunuzda SSID değerini belirtmeniz gerekir. Varolan bir WLAN’a bağlandığınızda, bu ağın adını kullanmak zorundasınız. Kendi WLAN ağınızı kuruyorsanız, kendinize göre bir ad belirleyip her bilgisayarda bu adı kullanmanız gerekir. Ad için, harflerden ve sayılardan oluşan en çok 32 karakter kullanabilirsiniz. SSID ya da ağ adı, erişim noktasında ya da kablosuz yönlendiricide atanır. (Kablosuz Ağa Genel Bakış, 2016)

- Çalışma Bilgisayarlarındaki Kablosuz Ağ Arabirimlerinin Yapılandırılması

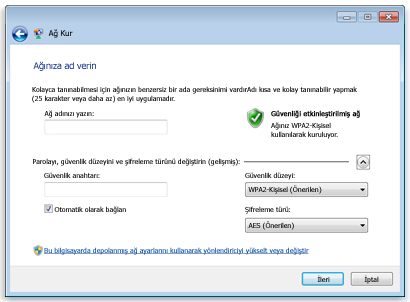

- Windows 7’de Kablosuz Bağlantı Güvenlik Yapılandırması

Güvenlik her zaman önemlidir; söz konusu kablosuz ağ olunca, ağ sinyaliniz evinizin sınırları dışına da gidebildiğinden, güvenlik daha da büyük önem taşır. Ağınızın güvenliğini sağlamazsanız, yakın civarda bilgisayarı olan kişiler, ağ bilgisayarlarınızda saklanan bilgilere erişebilir ve web’e girmek için Internet bağlantınızı kullanabilir. Ağınızın güvenliğinin sağlanmasına yardımcı olmak için aşağıdakileri yapın:

- Varsayılan kullanıcı adını ve parolayı değiştirerek yönlendiricinizi koruyun. Çoğu yönlendirici üreticisinin, varsayılan ağ adının yanı sıra yönlendiricide varsayılan bir kullanıcı adı ve parolası vardır. Birileri siz bilmeden yönlendiricinize erişmek için bu bilgileri kullanabilir. Bu riski önlemek için, yönlendiricinizin varsayılan kullanıcı adını ve parolasını değiştirin. Yönergeler için, aygıtınızla birlikte gelen bilgileri kontrol edin.

- Ağınız için bir güvenlik anahtarı oluşturun. Nasıl dosya dolaplarının anahtarları ve kasaların şifreleri varsa, yetkisiz erişimden korunmaları için kablosuz ağların da ağ güvenlik anahtarı vardır. Ağ güvenlik anahtarı oluşturmak için şu adımları izleyin:

- Ağ ve Paylaşım Merkezi’ni açmak için Başlat düğmesini

ve sonra Denetim Masası’nı tıklatın. Arama kutusuna ağ yazın ve Ağ ve Paylaşım Merkezi’ni tıklatın.

ve sonra Denetim Masası’nı tıklatın. Arama kutusuna ağ yazın ve Ağ ve Paylaşım Merkezi’ni tıklatın. - Yeni bağlantı veya ağ kurun öğesini tıklatın.

- Yeni bir ağ kur’u ve sonra İleri’yi tıklatın.

- Ağ ve Paylaşım Merkezi’ni açmak için Başlat düğmesini

Sihirbaz, ağ adı ve güvenlik anahtarı oluşturma işlemi süresince size yol gösterecektir. Yönlendiriciniz destekliyorsa, sihirbaz varsayılan olarak WiFi Korumalı Erişim (WPA veya WPA2) güvenliğine ayarlar. WPA veya Kabloluya Eşdeğer Gizlilik (WEP) güvenliğinden daha iyi güvenlik sağladığından mümkünse WPA2 kullanmanız önerilir. WPA2 veya WPA ile parola da kullanabilirsiniz, böylece şifreli harf ve sayı sırasını hatırlamak zorunda kalmazsınız.

Şekil – Windows 7’de güvenlik kablosuz ağ anahtarı oluşturma

Güvenlik anahtarınızı not edip güvenli bir yerde saklayın. Sihirbazdaki yönergeleri izleyerek güvenlik anahtarınızı bir USB flash sürücüsüne de kaydedebilirsiniz. (Kablosuz ağ kurma)

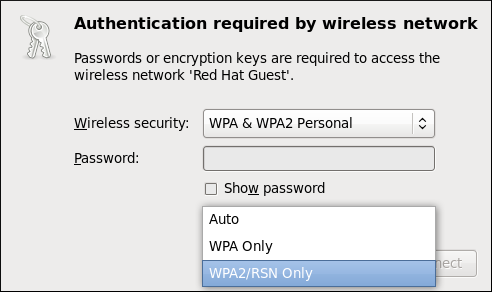

- Red Hat Linux’da Kablosuz Bağlantı Güvenlik Yapılandırması

Red Hat Linux’da mevcut bir erişim noktasına bağlanmanın en kolay yolu NetworkManager uygulamasına sağ tıklayıp açılan listeden bağlanılacak SSID (erişim noktası adı) adına tıklamaktır. Eğer kablosuz erişim noktasının güvenliği sağlanmış ise bir kimlik doğrulama diyaloğu görüntülenir.

Şekil – Redhat Linux Kablosuz Erişim Noktası Kimlik Doğrulama Penceresi

NetworkManager ağın güvenliğini otomatik olarak tespit etmeye çalışır. Eğer birden fazla güvenlik (şifreleme) protokolü destekleniyorsa açılır listeden en uygununu tahmin etmeye çalışır. Bundan sonra parola kutusuna PSK’nın (önceden paylaştırılan anahtar) girilmesi gerekir. Seçili olan şifreleme protokolünün türüne uygun uzunlukta bir parola girildiğinde “Bağlan” düğmesi kendiliğinden aktif olur.

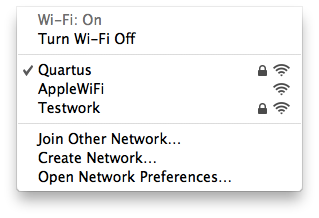

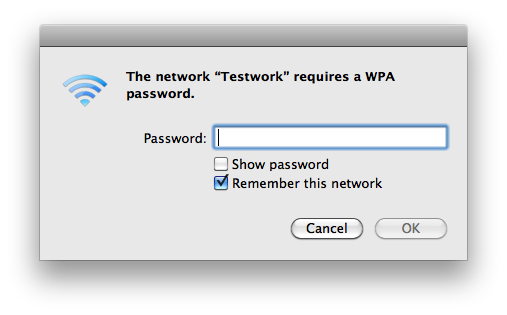

- MAC OS X’de Kablosuz Bağlantı Güvenlik Yapılandırması

Mac OS X, kullanmak istemediğinizde Wi-Fi (AirPort) kartınızı tamamen kapatmanıza olanak sağlar. Bazı durumlarda, Wi-Fi kartı kaza sonucu kapatılabilir. Wi-Fi arabiriminiz açık ve Wi-Fi ağına bağlıysa, Wi-Fi menüsü kalın harflerle görüntülenir. Wi-Fi menüsü ekranın sağ üst köşesinde yer alır.

Wi-Fi kapalıya, menüde Wi-Fi’yi Aç’ı seçin. (Simge menü çubuğunda hiç görüntülenmiyorsa, Apple menüsünden Sistem Tercihleri’ni seçin. Ağ simgesini tıklayın ve ardından Wi-Fi’yi seçin. “Wi-Fi durumunu menü çubuğunda göster”in yanındaki onay kutusunu işaretleyin)

Wi-Fi ağınız Wi-Fi menüsünde listelenmelidir. Mac’inizin ilişkilendirildiği Wi-Fi ağı aşağıda görüntülenen şekilde işaretlenmiştir:

Seçilmemişse, ağınızı seçin. Wi-Fi ağınızın güvenliği parolayla sağlanıyorsa, aşağıda gösterilen şekilde parola girmeniz istenir.

Şekil – Mac OS Wifi PSK ekranı

7. Kaynakça

IEEE 802.11. ( 20 Şubat 2016 ). wikipedia.org: https://tr.wikipedia.org/wiki/IEEE_802.11 adresinden alınmıştır

Kablosuz ağ için güvenlik anahtarı ayarlama. (2016). windows.microsoft.com: http://windows.microsoft.com/tr-tr/windows/set-security-key-wireless-network#1TC=windows-7 adresinden alınmıştır

Kablosuz Ağa Genel Bakış. (2016). support.elmark.com.p: http://support.elmark.com.pl/rgd/drivery/S15S/WLAN/INTEL/XP_VISTA/XP/Docs/TRK/wlanover.htm adresinden alınmıştır

Kimlik doğrulama ve şifreleme. (2016). support.brother.com: http://support.brother.com/g/s/id/htmldoc/mfc/cv_mfc8890dw/tr/html/nug/chapter3_2_2.html adresinden alınmıştır

523EO0320, M. . (Ankara, 2011). KABLOSUZ AĞLAR. BİLİŞİM TEKNOLOJİLERİ, http://megep.meb.gov.tr/mte_program_modul/moduller_pdf/Kablosuz%20A%C4%9Flar.pdf.

Frankel, S., Eyt, B., Owens, L., & Scarfone, K. (2007). NIST Establishing Wireless Robust Security Networks. U.S: NIST.

From Wikipedia, t. f. (tarih yok). Omnidirectional antenna. Radio frequency antenna types, https://en.wikipedia.org/wiki/Omnidirectional_antenna.

giderme, W.-F. W.-F. (2016). support.apple.com: https://support.apple.com/tr-tr/HT202222 adresinden alınmıştır

Gündüz, M., & Daş, R. (2014). Kablosuz Yerel Alan Ağlarını Sızma ve Temel Güvenlik Önlemleri. Uluslararası Bilgi Güvenliği ve Kriptoloji Konferansı.

Güney, E. (tarih yok). Bilgisayar Mühendisliği. İstanbul: İstanbul Teknik Üniversitesi Fen Bilimleri Enstitüsü Bilgisayar Mühendisliği.

HKSAR. (Dec 2010). WIRELESS NETWORKING SECURITY. The Government of the Hong Kong Special Administrative Region, http://www.infosec.gov.hk/english/technical/files/wireless.pdf.

Kablosuz ağ kurma. (tarih yok). windows.microsoft.com: http://windows.microsoft.com/tr-tr/windows/setting-wireless-network#1TC=windows-7 adresinden alınmıştır

Koca, Ö. (2016). Adli Bilişim Açısından, Tam Disk Şifrelemesine (FDE) Sahip Bilgisayarlardan Ağın Koklanması (Sniffing) Yoluyla Delil Elde Etme . Ankara: Özgür Koca.

Koca, Ö. (2016). FDE (Full Disc Encription) Korumasına Sahip Bilgisayarlarda Ağ Koklama Yoluyla Delil Elde Edilmesi. Samsun: Gazi Üniversitesi Bilişim Enstitüsü – Adli Bilişim Anabilim Dalı.

Low, C. (2005). Understanding Wireless Attacks and Detection. https://www.sans.org/reading-room/whitepapers/detection/understanding-wireless-attacks-detection-1633: SANS Institute InfoSec Reading Room.

Min-kyu Choi, R. J.-h.-h., & Min-kyu , C. (July, 2008, Vol. 3, No. 3). Wireless Network Security: Vulnerabilities, Threats and Countermeasures. International Journal of Multimedia and Ubiquitous Engineering, http://www.sersc.org/journals/IJMUE/vol3_no3_2008/8.pdf.

S.A.Arunmozhi, & Y.Venkataramani. (2011). DDoS Attack and Defense Scheme in Wireless. http://airccse.org/journal/nsa/0511ijnsa12.pdf: Saranathan College of Engineering, India.

Sarıöz, Ö. G. (tarih yok). Kablosuz Ağlar. BİLGİSAYAR TEKNOLOJİLERİ VE PROGRAMLAMA BÖLÜMÜ . Fatih Üniversitesi.

Sheila , F. (2007). Establishing Wireless Robust Security Networks: A Guide to IEEE 802.11i. United States: NIST (National Institute of Standards and Technology).

Sheila Frankel , Bernard Eydt , Les Owens , & Karen Scarfone . (tarih yok). Establishing Wireless Robust Security Networks: A Guide to IEEE 802.11i. U.S: NIST – National Institute of Standards and Technology .

Uçar, O. (2012). WPS Destekli Kablosuz Ağların WPA/WPA2 Parolasını Kırmak. Bilgi Güvenliği Akademisi: http://blog.bga.com.tr/2012/02/wps-destekli-kablosuz-aglarn-wpawpa2.html adresinden alınmıştır

Uraz Yavanoğlu, A. K. (Cilt:1, No:1, S:11-19, 2015). KABLOSUZ AĞ CİHAZI ERİŞİM GÜVENLİĞİ VE FARKINDALIK ANALİZİ: ANKARA ÖRNEĞİ. Uluslararası Bilgi Güvenliği Mühendisliği Dergisi, http://dergipark.ulakbim.gov.tr/bgmd/article/view/5000119300/5000137072.

Wally, M. (2010). The Wireless Computing Landscape. M. Wally içinde, The Wireless Revolution. Newyork: ORelly.

- WPS – https://en.wikipedia.org/wiki/Wi-Fi_Protected_Setup ↑