Bu çalışmada tam disk şifrelemesine (FDE: Full Disk Encryption) sahip olay yeri bilgisayarlarından delil elde etmede kullanılan teorik ve pratik yöntemler araştırılarak, şifreli disklerden adli delil elde etmede karşılaşılabilecek engellerin nasıl aşılabileceği incelenmiş ve uygulamalı olarak örneklendirilmiştir.

Okumaya devam et “Adli Bilişim Açısından, Tam Disk Şifrelemesine (FDE) Sahip Bilgisayarlardan Ağ Trafiğinin Koklanması (Sniffing) Yoluyla Delil Elde Edilmesi”Etiket: tempest

Veri sızıntısı ya da TEMPEST nedir ne değildir?

TEMPEST, yüksek lisans yaparken aldığım Bilgi Güvenliği (ISO 27001) dersinde ödev olarak sunumunu yaptığım konu. Türkçe’ye bir elektronik sistemden sızan verilerin fiziksel bağlantı olmadan toplanması, depolanması ve analiz edilerek bilgiye dönüştürülmesi olarak açıklanabilir.

Hiç bir fikri olmayanlar için biraz geyiğe vurarak, hem de kalıcı olmasını sağlamak adına, bu sunumda şunların cevaplarını bulabileceksiniz:

- Karşı binadaki dairede, kız arkadaşı ile chatleşen adamın ne yazdığını okuyabilir miyim? Ne öğreneceksen!

- Yan dairede babaannesi ile web cam’den hasret gideren kişinin ekranını görebilir miyim? Merak işte böyle bir şey.

- Karşı masada laptop’a gömülmüş hacker kılıklı acaba klavyesine neler yazıyor, öğrenebilir miyim? Direkt suç ortağı.

- Sokağın köşesinde kendinden geçmiş halde telefonla konuşan yeni ergeni dinleyebilir miyim? Anlamlı bir şeyler beklemiyorum ama merak işte!

- Elektronik cüzdanımın private key’ini çok sağlam bir parola ile kript ettim acayip güvendeyim. Sen öyle san janım!

- Sistemimin tüm fiziksel ağ bağlantılarını ayırdım hatta faraday kafesi içinde oturuyorum, artık güvende sayılırım sanırım. Daha neler! Duymamış olayım…

Geyik yapıyorsun hocam! Yok vallahi yapmıyorum, yeminlen… :)

Evet bunlar çoğu kişiye tamamen fantezi veya hayal ürünü gelebilir. Fakat hepsi gerçek (malesef), bu nedenle güvenli kalmak adına “Gidecek hiç bir yerimiz yok”. Sunuma ait dosyayı sayfanın sonundaki bağlantıdan indirebilirsiniz.

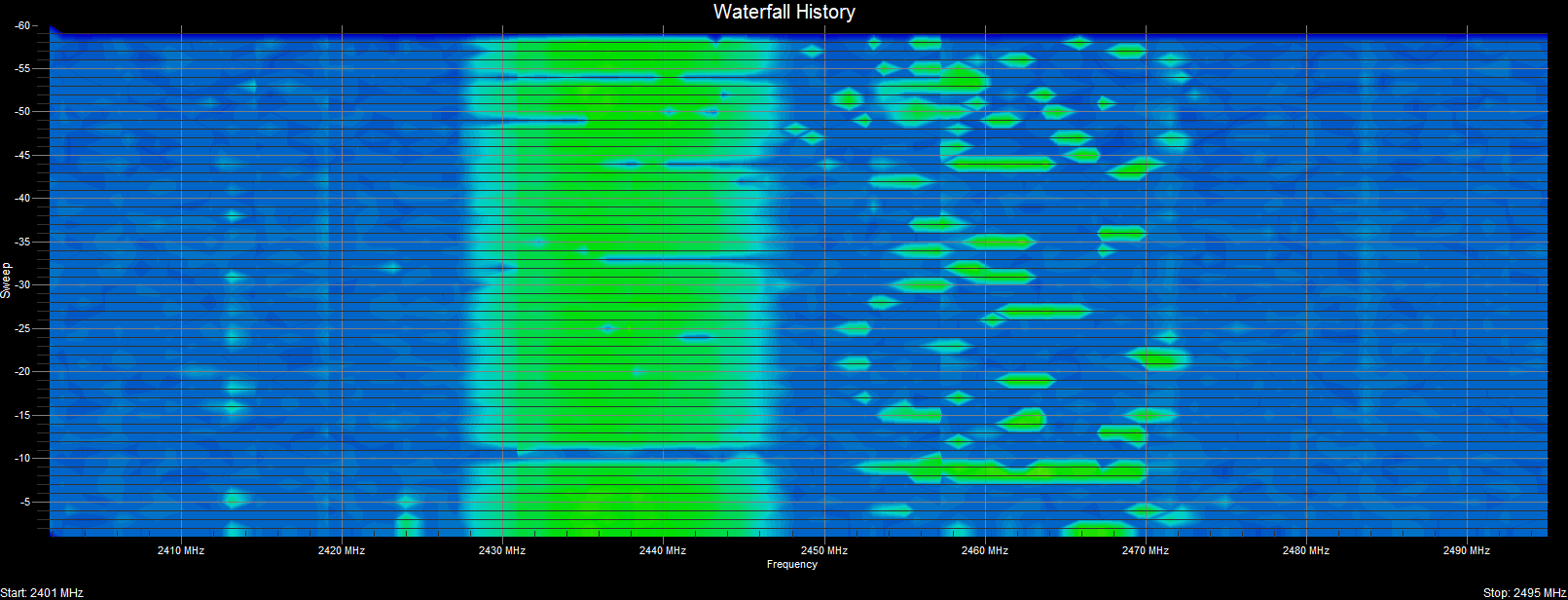

Ekranlarınız Gözaltında

Kullandığımız tüm elektronik cihazlar belirli frekanslarda “elektromanyetik dalga” oluşturur. Gerekli ekipmanlara sahip kişiler, bilgisayarınızdan çevreye yayılan elektromanyetik salınımları sayısal verilere dönüştürüp ekranınızı eşzamanlı olarak görüntüleyebilir. Ev ya da işyerinizde bilgisayarınızda çalışırken haberiniz bile olmadan ekranınızın uzaktan okunabileceğini biliyor muydunuz? Şu ana kadar, sadece klavyeden yazılanların izlenebileceği en fazla e-posta mesajlarınızın takip edileceğini hayal ederdiniz. Ancak o kadar basit değil. Kullandığımız tüm elektronik cihazlar belirli frekanslarda “elektromanyetik dalga” oluşturur. Bu dalgalar çeşitli yollarla kaydedilerek yeniden bilgiye ulaşılabilir. Okumaya devam et “Ekranlarınız Gözaltında”