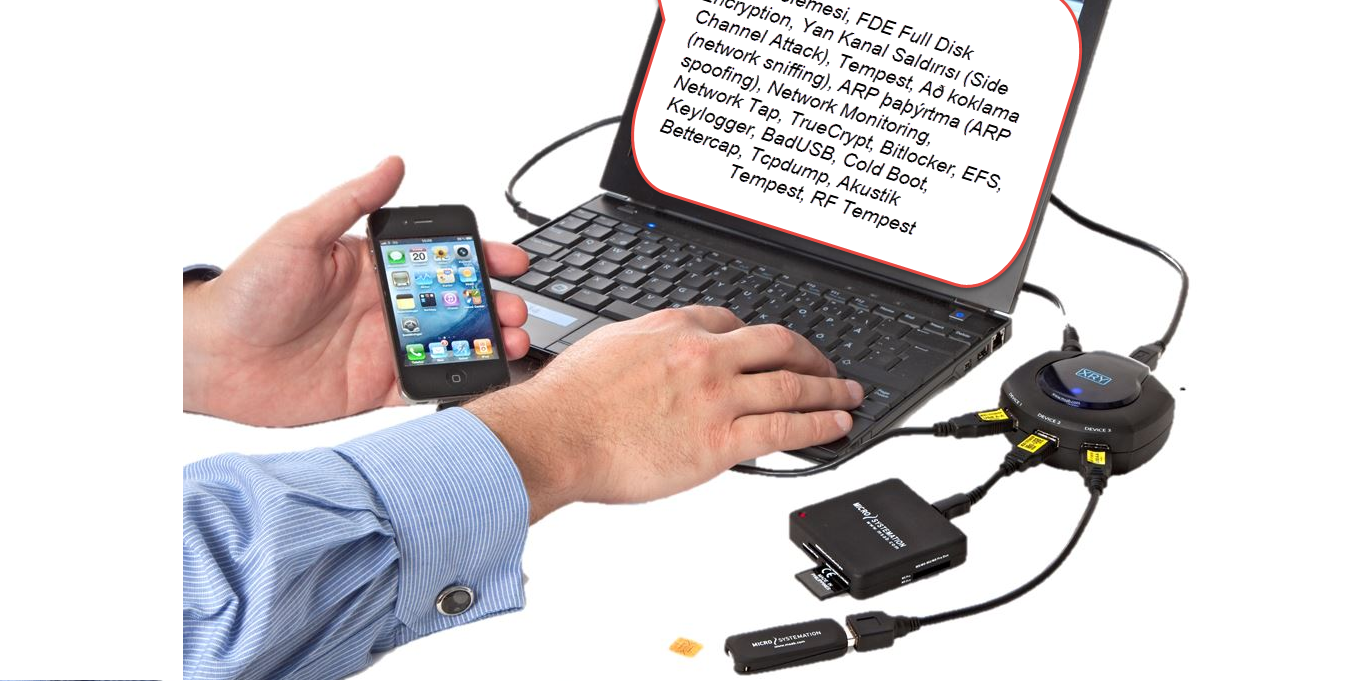

Bu çalışmada tam disk şifrelemesine (FDE: Full Disk Encryption) sahip olay yeri bilgisayarlarından delil elde etmede kullanılan teorik ve pratik yöntemler araştırılarak, şifreli disklerden adli delil elde etmede karşılaşılabilecek engellerin nasıl aşılabileceği incelenmiş ve uygulamalı olarak örneklendirilmiştir.

Okumaya devam et “Adli Bilişim Açısından, Tam Disk Şifrelemesine (FDE) Sahip Bilgisayarlardan Ağ Trafiğinin Koklanması (Sniffing) Yoluyla Delil Elde Edilmesi”Etiket: truecrypt

DMA (Direct Memory Access) Saldırısına Nasıl Karşı Koyulur

Bir yan kanal saldırısı olarak DMA, oturumu kilitli çalışan bilgisayarın (PC/Mac) RAM imajını almak için kullanılan bir yöntem. RAM imajında bağlanmış şifreli bölümlerin şifreleme anahtarı ve oturum için gerçekleştirilmiş birçok kritik işlemin bilgisi alınabilir. Okumaya devam et “DMA (Direct Memory Access) Saldırısına Nasıl Karşı Koyulur”

Bellekteki hassas bilgileri dışarıdan okumak – 2

Bir önceki konuya benzer olarak; Ayrıntılarını aşağıdaki filmden görebileceğiniz çalışmada olay şu: Ram bellek bilgisayar kapandıktan sonra da üzerindeki bilgileri bir süre muhafaza etmeye devam eder. Kapasitif yöntemle depolama yapan DDR RAM’lerde veri, kapasitörler deşarj olunca tamamen yok olmuş olur. RAM’in çok düşük sıcaklılarda soğutulması ise deşarjı yavaşlatır, bu da RAM üzerindeki verilerin farklı bir ortama aktarılması için yeterli süreyi sunabilir.

Okumaya devam et “Bellekteki hassas bilgileri dışarıdan okumak – 2”

Bellekteki hassas bilgileri dışarıdan okumak

Programcılıkta güvenlik açısından dikkat edilmesi gereken birçok önemli nokta var. Bunlardan birisi de kullanıcıdan parola girmesini istediğiniz durumlar. Parola ile işiniz bittikten sonra sonra parolayı tutan değişkeni mutlaka temizlemeli ya da karıştırmalısınız. Çünkü programınız çalışmaya devam ettiği sürece parola program belleğinin veri bölgesinde bulunmaya devam eder. Değişkeni serbest bıraksanız dahi (free,destroy) hassas verinin RAM’deki alanı üzerine birşey yazılıncaya kadar orada kalmaya devam eder. Hatta programınızı kapattıktan sonra bile hassas bilgiler RAM bellekte kalmaya devam ederler. Ta ki bir işlem (process) üzerine yazıncaya kadar.

Bu filmde parola girişi yapılan bir programın bellek görüntüsü bir dosyaya kaydedilmekte (veri kesimi dahil) ve daha sonra yardımcı bir program ile hassas bilgiler elde edilmekte. (thesecrets) Hintli güvenlikçi arkadaşların yeni açtıkları sitelerinde daha başka ilginç filmler de yer alıyor. Göz atmanızı tavsiye ederim. Filmi izlemek için tıklayın.