İnternet’te konuyla ilgili milyonlarca sayfa olduğundan teknik ayrıntıya girmeden kolayca nasıl başlangıç yapabileceğinizi maddeler halinde yazacağım. Bundan önce belki şu yazıyı okumak hoşunuza gidebilir.

Okumaya devam et “Kripto para (ETH) hızlı başlangıç rehberi”Yıl: 2017

İnternet’deki IP adresinizi öğrenin

İnternetteki IP adresini öğrenmek için kullanılan en popüler sitelerden biri www.whatismyip.com. Bu site HTML bir sayfa sunması ve ücretsiz kullanımında istek sayısını sınırlaması nedeniyle bazı dez avantajlara sahip. Sanırım aşağıdaki alternatif yöntemlere göre tek avantajı akla gelen ilk adres olması. Diğer alternatifler ise şöyle:

Okumaya devam et “İnternet’deki IP adresinizi öğrenin”Alkol Türleri (Etil, Metil ve İzopropil [IPA]) Arasındaki Farklar

Birçok farklı alkol türü bulunmakta fakat en çok kullanılanlar (piyasada en çok bulunanlar) olan etil, metil ve izopropil hakkında bir liste hazırlamaya karar verdim. Alkollerin pratik hayattaki kullanım amaçları ve kullanım alanlarını belirleyen özelliklerini bir liste haline getirmenin hızlı bir başlangıç sağlayacağını düşünüyorum. Buradaki bilgilerin doğruluğunun garantisi yok, büyük bir kısmı internet ve çevremdeki insanlardan edindiğim bilgiler, çok azı kendi deneyimlerim. Bu nedenle buradaki bilgilerin “kullanımından kaynaklanacak sorumluluk yalnızca uygulayıcısına aittir” diye de bir bilgilendirme yapmadan geçemiyorum.

Ortak Özellikleri

- Sudan hafiftirler

- Suda çözünürler

- Karbon sayıları arttıkça sudaki çözünmeleri azalır.

- Karbon sayıları arttıkça kaynama noktaları artar

İzopropil Alkol

- Kimyasal formülü C3H8O’dir.

- Bileşiği 3 karbon, 8 hidrojen atomu içerir.

- Gittigidiyor gibi mağaza sitelerinden uygun fiyata bulmak mümkündür. (2017’de 5lt’si [%99,6 saflık ile] 60TL idi)

- Genellikle temizlik ve leke çıkartma amacıyla gerektiğinde su ile seyreltilerek kullanılır.

- Elektronik devre kartlarındaki oksidasyonu ve lehimden arta kalan reçine artıklarını temizlemek için de kullanılır. Hatta şu şişe ile birlikte kullanmaktayım. Şişenin şamandıra mekanizması buharlaşmanın az olmasını sağlıyor.

- Türkiyedeki üreticisi çeşitli online mağazalar üzerinden temizlik malzemesi olarak satışını yapmakta. Derişimi %99,6 olarak etiketlenmekle birlikte üreticisi alkolmetre ile saflığının %99,9 olarak ölçüldüğünü iddia etmekte (telefon kaydı vardır). Bu firmanın sattığı 5lt’lik bidonlar 3.5Kg civarında gelmektedir.

- Kaynama noktası: 82.6 °C

- Yoğunluk: 0.786 g/cm3

Etil Alkol (Etanol)

- Formülü C2H6O’dir.

- Bileşği 2 karbon 6 hidrojen atomu içerir.

- Alkollü içeceklerde kullanılan tek alkol türüdür.

- Kaynama noktası: 78.4 °C

- Yoğunluk: 0.789 g/cm³

- Gıda endüstrisinde kullanılır.

- Bir canlı türü olan bakteriler etil alkol üretirler.

- Vücutta metabolize olabilen tek alkol türüdür

- %90’ı karaciğerde yıkılır, %5-8 solunum, idrar ve ter ile atılır.

- Emilimin 10-20%’si midede geri kalanı bağırsaklarda gerçekleşir.

- Kana karışan alkol miktarına göre, beyinin çalışmasını yavaşlatır. İçki içen kişinin kanına karışan alkol miktarı; Belirli bir zamanda ne kadar içtiğine, Vücut ölçülerine, cinsiyetine, vücut yapısına ve metabolizmasına, Midedeki yiyecek çeşidine ve miktarına göre değişir.

- Cinsiyete bağlı olarak 1 saate 10-25 mg/100ml kanda azalır.

- Sanayideki etil alkolün üretimi etan gazının sülfürik asit eşliğinde suyun içinde çözülmesiyledir.

- Sanayide üretilmiş olan ilk arabaların çalışmasında etil alkol kullanılmıştır.

- İçinde % 0.5 den fazla alkol (etanol) bulunan ve keyif veren içkilere “Alkollü İçkiler” diyebiliriz.

Metil Alkol (Metanol)

- Endüstride boya inceltici, teksir makine sıvısı, antifriz, cam temizleyici gibi maddelerin yapımında kullanılır.

- Endüstride, karbonmonoksit ile hidrojenin reaksiyonundan elde edilir.

- Vucutta emilimi etil alkole göre 5-10 kat daha yavaştır, vucuttan atılması 3-4 gün sürer.

- Sahte alkollü içeceklerde kullanılan bir alkol türüdür. (Ucuz olması nedeniyle)

- Halk arasında “Odun ruhu” adı da verilir.

- Bir canlı olan bakteri metil alkol üretmez.

- Metilalkolün kendisi zehirli değildir. Vücutta asıl zehirli olan atılamayan ürün Metil Alkol değil vücutta Metil Alkolün metabolize olması sonucu meydana gelen formaldehit ile formaldehitinde çok kısa sürede metabolize olması ile meydana gelen formik asittir

Ülkelere Göre Trafikte İzin Verilen Alkol Limitleri

- İSVEÇ – NORVEÇ : 0,2 Promil

- DANİMARKA-FİNLANDİYA: 0,5 Promil

- ALMANYA-FRANSA: 0,5 Promil

- İNGİLTERE-İRLANDA: 0,8 Promil

- AMERİKA – KANADA: 0,8 Promil

- TÜRKİYE: 0,5 Promil

Kaynaklar:

http://alkol.50megs.com/METIL.htm

http://www.mikrobik.net/page.php?id=734

Wi-Fi ve KRACKS (Key Reinstallation Attack) Saldırısı Hakkında

WPA2 kablosuz ağ güvenliği kullanan cihazların büyük bir bölümünü etkileyen bir güvenlik açığı tespit edildi.

Okumaya devam et “Wi-Fi ve KRACKS (Key Reinstallation Attack) Saldırısı Hakkında”TVS diyot ve test tekniği hakkında

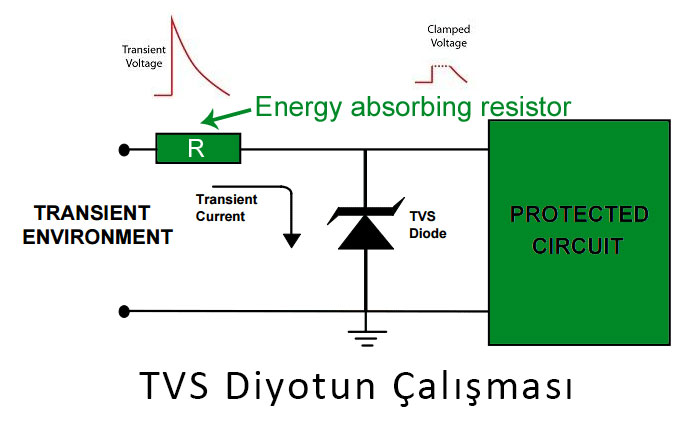

TVS (Transient Voltage Suppression/Geçici Gerilim Bastırma) diyot, enerji besleme girişine paralel ve ters polarma altında bağlanılarak devrenin aşırı voltajdan zarar görmesini önlemek için kullanılan koruma amaçlı bir diyottur. Doğru polarma altında normal bir diyot gibi davranırken, ters polarma altında farklı davranır. Ters polarma altındayken belli bir voltaja kadar (clamp voltage, breakdown/reverese breakdown voltage, Vbr) akım geçirmez. Bu özelliğiyle zener diyotlara da benzerler fakat ilerleyen paragraflarda değinildiği üzere bazı farkları vardır. TVS diyotlar Transil diyot olarak da adlandırılırlar.

Okumaya devam et “TVS diyot ve test tekniği hakkında”Adli Bilişim Yüksek Lisans Programı Çalışma Soruları

Katıldığım derslerden çıkarttığım bazı sorular bu sayfada yer alıyor. Sayıları ve türleri artırılabilir. Siz de soru gönderirseniz yayınlamaktan mutlu olurum. Muhtemelen bu durum hocaların hoşuna gitmeyecek. Neden paylaşıyorum? Çünkü bu sorulara ulaşmak hiç de zor değil. Deneyim ettim ki aynı sorular yıllarca kullanılmakta. Amacım odur ki öğretimi pozitif yönde etkileyecek, öğrenme çıktılarını özgün ve güncel soru kalıpları ile etkin olarak ölçen sorular üretilebilsin. Bu hocalarımıza tabi ki fazladan bir yük bindirecek ama amaç gerçekleşirse memleket için daha iyi olacak.

Okumaya devam et “Adli Bilişim Yüksek Lisans Programı Çalışma Soruları”Gazi Üniversitesinde Adli Bilişim Yüksek Lisans Deneyimlerim

Bu yazımda sizlerle Gazi Üniversitesi’nde yaptığım 2 yıllık Adli Bilişim yüksek lisans maceramda edindiğim tecrübeleri paylaşmak istiyorum.Adli bilişim yüksek lisans programına kayıt yaptırmayı düşünenler ve hali hazırda programa devam etmekte olanlar için faydalı olacağını düşünüyorum.

Başvuru Nasıl Yapılıyor

Üniversitenin çalışma takvimine bakara başvuru dönemlerini takip edebilir, duyurudaki evrakları hazırlayarak başvurabilirsiniz. Uzaktan öğretim programına başvurunuzu programın özüne uygun olarak uzaktan yapabiliyorsunuz. Evrakların teslimini Ankara’da bir tanıdığınız varsa yapmanıza izin veriyorlar. Bunun için Ankara’da bulu Lisans mezuniyetinizin Başvurabilecek Lisans Programları listesine uygun olması gerekiyor. Teknik Eğitim Fakültesi Bilgisayar Sistemleri Öğretmenliği mezunları da bu programa kabul edilmesi de bence bir avantaj. Bunun nedenini adli bilişim ana bilim dalını açan ve derslerine giren kurucu hocaların bu programın hocaları olmasına bağlıyorum.

Özel Öğrenci Statüsü ile Başvurmak

Hali hazırda bir ALES puanınız yoksa duyuruları takip ederek özel öğrenci statüsü ile başvurup azami 2 ders alabiliyorsunuz. Daha sonra programa kayıt yaptırırken bu dersleri saydırıyorsunuz. ALES sonucunu beklemekle zaman kaybetmek istemeyenler için değerlendirilmesi gereken bir avantaj.

Dersler, Ders Seçimleri ve Vize Notları

Enstitünün ana sayfasında ders seçimlerinin başlangıç tarihi ile ilgili yönlendirmeler yapılıyor. Danışmanınızın onayı ile enstitüdeki diğer ana bilim dallarından da ders seçebiliyorsunuz. Derslerin başladığı ilk hafta ekle-bırak haftası olarak geçiyor ve dersi bırakıp farklı bir ders seçebiliyorsunuz. İlk derse girip hem hocayı hem de dersin sizi sunacağı olası katkıyı analiz etmek ve gerektiğinde dersi değiştirmek için oldukça faydalı. Ben hiç yapmadım ayrı konu. Ayrıca dersin AKTS sayfasında verilen Quiz, uygulama, proje ve ödev dağılımları hiç bir zaman sayfada yazılı olduğu şekilde uygulanmıyor. Her hocanın kendine özgür bir yoğurt yiyişi var. Kimi hoca (sadece Sami ACAR ve İbrahim ERMENEK) vize sınavı yapıyor (tabiki internet üzerinden online bir sınav) çoğunluğu ise vize sınavı yerine geçecek bir ödev/proje çalışma konusu veriyor ve bunu derste anlatmanızı istiyor. Şu ana kadar en çok ödevi veren hoca İbrahim Doğru olmuştu. Sanırım 50 makale okumuşumdur 5 makalelik vize ödevi için. Tabi bu tamamen öğrencinin ilgi ve mesai durumu ile alakalı bir durum. Diğer taraftan şunu da kesin bir bilgi olarak kaydetmeliyim ki; hazırlanan projelerin raporları hiç bir hoca tarafından baştan sona irdelenerek okunmuyor/incelenmiyor. Tahminim belli kısımları içerik ve biçimsel olarak gözden geçiriliyor. Bunu neye göre söylüyorum derseniz; raporlarda yaptığım bariz hatalardan ve sunuculardan birinin shadow çıktısını raporda paylaşmama rağmen hocadan herhangi bir dönüt almama. Özetle, eğer çalışma raporunun sunumu da yapılacaksa raporun genel olarak sayfa sayısı ve biçimsel düzenine bakıldığını söyleyebilirim. Vize notu sunum kalitesine konuya hakimiyetinize göre spontane veriliyor. Diğer taraftan hocaların üzerlerindeki iş yükünün yoğunluğu. Bu yorumlarımın gerçekliğini 15 yıllık öğretmen olmamla da ilişkilendirebilirsiniz.

Bir diğer önemli konu da ders seçimi. Ders seçimini önceden belirlenen tarih aralığında öğrenci işlerinin vereceği kullanıcı adı (öğrenci numaranız) ve parola ile ogrenci.gazi.edu.tr adresinden girerek gerçekleştiriyorsunuz. Fakat bu aşamada önemli bir sıkıntı var. Enstitü tüm derslerin açılması ve derslerde yığılma olmaması için kontenjanları 1’er 2’şer serbest bırakıyor. Bu durumda erkenden ekranın başında pozisyon alarak istediğiniz dersin kontenjanı açıldığında hemen derse kayıt olmanız gerekiyor. Ekranın başına saatlerce kilitlenmemek için size size iMacros’u önerebilirim. Ben bu eklentiyi kullanarak kayıtlarımı gerçekleştirdim. iMacros tarayıcıdaki fare ve klavye hareketlerini kaydeden ve istediğiniz sıklıkta uygulayan bir makro eklentisi. Chrome ve Firefox için sürümleri var.

Final Sınavları

Belkide halen programa devam edenler için en önemli başlık bu. Finaller içerdiği bilinmezlik ve ağırlığı itibari ile en çok gerginlik yaratan konulardan biri. Bazı hocalar son dersinde yardımcı olmak adına kısmi olarak final sınavında odaklanılması gereken konulara açıklık getirebiliyor. Kimi ise soruları çıkacağı konu başlıklarını doğrudan veriyor ve hafif değiştirilmiş versiyonlarını direk soruyor. Son derste verilen tiyoların bir kısmı final sınavı ile ilişkili iken bir kısmı da bütünleme sınavını ile ilgili oluyor. Final sınavından geçemezseniz 1-2 hafta sonraki bütünleme sınavına girebiliyorsunuz ve yanlış hatırlamıyorsam final sınavı ile aritmetik ortalaması alınıyor. Dersleri düzenli takip edip, not tutup biraz çalışınca geçmemek zor değil. Ben de final sınavı itibari ile iz bırakan tek sınav Osman DOLU hocanın Suç Teorileri final sınavı olmuştur. Ne demek istediğimi çalışma sorularına bakarak anlayabilirsiniz. Osman Hoca Amerika da doktorasını yapmış polis akademisi hocalarından ve adli bilişimle ilgili kültürü iyi sayılabilecek hukuk hocalarından, insancıl diyebileceğimiz bir insan kendisi. Kendisinden faydalandık, hepimiz gibi kendi tabiri ile “maraba” kişiliği ile kendini sevdirdi. Tökezlediğim tek ders Tebligat Hukuku oldu. Kapsam olarak bu konu teknik adam olan adli bilişimciler için soğuk bir konu ve bana göre tek başına bir ders olamayacak bir konu. Sanırım motivasyonsuzluk beni bütünleme sınavına oradan da ortalamanın düşmesine sürükledi.

Final sınavları yüz yüze (Ankara’da en son gazi üniversitesi hukuk fakültesi salonlarında 45’er dakikalık sürekli oturumlarda yapılyordu) klasik soru şeklinde yapılıyordu. Genellikle 4-5 sorudan oluşuyor bazı derslerde ise 8-10 soru olabiliyordu. Genel olarak soru niteliği ve cevap süresi yeterli. Önceden kendinizi 45 dakika sürekli yazmaya alıştırmak için parmak egzersizleri yapmanızı tavsiye ederim.

Vize ve Final sınavları hocalar tarafından ortalama 10 gün içinde değerlendiriliyor ve ogrenci.gazi.edu.tr sistemine yükleniyor. Birkaç gün boyunca burada puanınızı görebilirken harf notunu ve sınıf ortalamasını göremiyorsunuz. Bu süre sınavlara itiraz ve düzeltme süresi. Dersin hocası ile iletişime geçerek sınavınızın akıbetini sormaktan çekinmeyin. Yüksek lisans öğrencilerinin özellikle uzaktan öğretim öğrencilerinin hocalar nezdinde geniş toleranslara sahip olduğunu söyleyebilirim (tabi ki bu yaklaşım hocasına göre değişebilir). Önceden hocanın kişisel eposta (sık kullandığı bir adres örn: gmail.com, hocalar genelde @gazi.edu.tr adreslerine sık bakmıyorlar. Nurettin Topaloğlu’nun haricinde). Hocanın cep telefonununa da sahip olmak sıkıştığınız bir zamanda kıymetli olabilir. Sadede gelecek olursak hocalar bazen vize notlarını yanlış değerlendirebiliyor. Örneğin yaptığınız bir ödev veya ödevin mahiyeti gözden kaçabiliyor. Bir çok durumda iletişim kurarak vize notunu düzeltme şansım olmuştu. Yani söylemeye gerek yok hakkınızı aramaktan geri durmayın tabi kimseyi ürkütmeden yapın bunu :) Gazi’de bağıl değerlendirme ya da diğer adı ile çan eğrisi sistemi uygulanmakta. CC yani geçme notu sınıfın ortalamasına göre değişmekte ve çoğu durumda dersten kalanların oluşmasına neden olabilmekte.

Ders İçerikleri

Ders içeriklerinin akreditasyonuna üniversitenin şu sayfasından ders kodu ile göz atabilirsiniz. Lakin bazen derslerin içeriklerinin eksik girildiği ya da hiç girilmediği oluyor. Hatta ders içeriği ile uyuşmayan ders anlatımları ile de karşılaşabilirsiniz. Bu konuyu dersin hocası ile iletişime geçerek veya ekle/bırak haftasında hocaya sorarak giderebilirsiniz. Yazının sonlarına doğru aldığım tüm dersleri, hocalarını ve ders içeriklerini kısaca tanıtmaya çalışacağım. Canlı dersler uegazi.edu.tr sitesi üzerinden Adobe Connect ile gerçekleştiriliyor. Derslerde çoğu hoca webcam görüntüsünü sunarak bir sunu eşliğinde sesli konu anlatımı yapıyor. Genellikle anlatımlar sununun okunması şeklinde oluyor. 50 dakikalık sınırlı süre içerisinde öğrencilerin sorularını yöneltmesi için süre kalmıyor. 50dk’yı geçmiyor çünkü hocaların ard arda ders oturumları olabiliyor. Öğrencinin katılımı çoğunlukla ortak sohbet penceresine yazı yazarak oluyor. Aldığım 10 dersin hiçbirinde öğrenci mikrofonlu katılım yapmadı. Kimi hoca mikrofonla katılın diyor fakat benim tahminim dersin sunulması süre açısından sekteye uğrayacaktır.

Normalde hocalar dersin içeriği ile ilgili materyalleri dökümanları uegazi sistemine yüklemeleri gerekiyor. Ama bazen final sınavlarına hatta bütünleme sınavlarına kadar dahi çalışacak döküman bulamayabiliyorsunuz. Bu nedenle derslere düzenli katılmalı ya da sunum sırasında paylaşılan dökümanların adreslerinden bilgisayarınıza indirmelisiniz.

Ders programınıza göre ilgili saate tarayıcınızı açarak ders oturumuna katılıyorsunuz. Bu noktada önemli bir bilgi paylaşacağım. Derslere katılımınız, izleme ve canlı derslerde bulunma süreniz, dersteki aktivite durumuz (hocaya yazılı mesajlar sorma, mikrofon ve ekran yönetimi alma vb) gibi bilgiler sistem tarafından kaydediliyor ve dersin hocasına rapor olarak gösteriliyor. Çoğu hoca bu istatistikleri dikkat almıyor ama aldığını alacağını söylüyor. Diğer taraftan vize notu oluşumunda bu kriterin veya kanaat notunun varlığını teyit eden resmi bir kaynak yok. Bunun üzerine basarak dikkate alacağını ifade eden tek hoca Erdal IRMAK olmuştu. Erdal Hoca’nın verdiği İleri Web Programcılığı dersinde 15 yıldır aktif olarak kullandığım PHP anlatılmasına rağmen final sınavında resmen ters köşe oldum. Dersin ana içeriğinin dışında (ilk 2 hafta anlatılan genel web konuları) sorular gelmesi nedeniyle geçme notum CB olarak oluştu. Hocanın söylemine göre; biz bu derste PHP anlattık ama kimi .NET teknolojilerinde kimi de python gibi dillerde uzman olabilir, bu nedenle daha çok web ile ilgili genel sorular soracağım demişti. Sordu da. :)

Belkide bu yazımın en kıymetli can alıcı paragrafıdır bu. Bu programdan mezun olmanız durumunda (yüksek not ortalaması ile dahi) adli bilişim uzmanı olacağınızı düşünmeyin. Açık ve net olarak belirteyim ki bu program tek başına size hiçbir fayda sağlamaz. Mesela ders dökümanlarının tamamını burada paylaştım. Okuyun. Bilişim ve bilişim güvenliği ile genel kültür seviyesinde alakalı biri olduğunuzu düşünüyorum. Ekstra gayret göstermeyip araştırma yapmadığınız takdirde öğrenebilecekleriniz bu dökümanlar ile sınırlı. Daha önce belirttiğim gibi dersin süresi açısından dersin hocasının size katabileceği fazla bir şey yok. Bir diğer ilginç durumda derse giren hocaların hiçbiri adli bilişim konusunda uzman değillerdi. Kimi mühendislik fakültesi hocaları kimi ise hukuk fakültesi hocaları idi. Hocaların üniversitenin kişisel web sayfalarından görebileceğiniz üzere akademik çalışma ve yayınları da bu bilgiyi teyit eder. Bence hangi üniversite olduğunun bir önemi yok. En önemli şey hocaların adli bilişim ve siber güvenlik konularındaki uzmanlıkları. Bana göre bu konuda eğitim verebilecek kişilerin sayısı Türkiye’de oldukça sınırlı. Onları da zaten çoğu durumda bir eğitmen olarak bulamazsınız. Ne yaparsanız kendi başınıza yapacaksınız. Kendi adıma söyleyeyim 4 yıl teknik lise, 4 yıl elektronik-bilgisayar eğitiminin ardından 14 yıllık öğretmenlik deneyimim ardından (ki 18 yıla yakın security işleri ile ilgiliyi her bulduğum dökümanı okurum, çeviri yaparım kod yazarım vs. ilgilendiğim konuları bu bloğun içeriğinden izleyebilirsiniz) bana tek faydası olan ödevler vesilesi ile yaptığım araştırmalar idi. Hocaların uzmanlık seviyeleri kesinlikle Adli Bilişim için yeterli değil. Enstitü’nün bu konuda kendisini yeniden yapılandırması gerekiyor. Forensic konusu hakkında belli sayıda yayın ya da sempozyum katılımı aranmalı. Kitapları saymıyorum çünkü bu konuda Türkçe basılmış kitaplar da yeni bilgiler yok tamamı uluslararası kaynaklardan çeviri mahiyetinde. Diğer taraftan akademik kadrolara da hak vermek gerekir ki çok fazla işle uğraşmak zorundalar ve Forensic konusu da çok derin bir bilim alanı.

Eğitimim boyunca karşılaştığım en garip olay ise örnek bir adli bilişim vakası hakkında rapor hazırlamadık. Raporun biçimi, anlatım dili vb. konularda ne bir rapor inceledik ne de yazımı konusunda bir bilgi verildi ya da kaynak gösterildi. Adli bilişimcinin nihai amacı olan rapor es geçildi maalesef.

Tezsiz’den Tezli’ye Geçiş ve Akademik Kariyer

Bunun şartları YÖK tarafından üniversite yönetimine bırakılmış. Ortalamanız 3.5 ve üzerinde ise dilekçe vererek tezliye geçiş yapabiliyorsunuz. Umarım bu başlığı yolun başında iken okuyorsunuzdur, keza hocalara psikolojik baskı ve acıtasyon her daim mevcuttur Türkiye şartlarında. Benim gibi 3.35’de takılınca bunun pişmanlığını yaşamanızı istemem. Tabi çok katı hocalarda vardır, onlara prensipli duruşlarından ötürü bir şey diyemiyoruz. Keza 3.5 yani BA ortalaması 100 üzerinden 88 ve üzerine karşılık geliyor. Özellikle alanında yüksek yapmayanlar için zorlayıcı olabilir. Neden tezli yapmak isteyebilirsiniz? Bildiğim kadarıyla kamu da yükselirken ya da yeni bir göreve gelirken tezli / tezsiz ayrımı fazla gözetilmiyor (geçmişte meb’in müdür yardımcılığında farklı puanlanmıştı). Öğretmenler için ek ders ücretini %5 zamlı alırken de böyle bir ayrım gözetilmiyor. Ekleme: Uzaktan tezsiz yüksek lisans yapanlar boş yere kasmasınlar tezliye geçemiyorsunuz. Ancak örgün eğitimde tezsiz de okuyanlar tezlinin (ales, dil puanı vb.) asgari şartlarını sağladıkları takdirde tezliye başvurup, tezsiz yüksek lisansta aldıkları dersleri saydırabiliyorlar. Bu konu ve daha fazlası hakkında sağlılıklı bilgiyi enstitü sekreteri Mümin Deligezer’den öğrenebilirsiniz.

Eğer not ortalamanız yüksek ise ve akademik kariyer yapma hedefiniz varsa değerlendirmeniz gereken bazı konular var. Bu konuda bilgi sınırlı olmakla beraber edindiğim bazı tecrübeleri paylaşmak istiyorum. Gördüğüm Türkiye’de akademik kariyer puan toplama sistemi üzerine kurulmuş. Yazdığınız makaleleri içerik ve şekil olarak akademik formatta yazmaya özen göstermelisiniz. Nurettin Topaloğlu’nun benimle paylaştığı bu döküman akademik makalenin nasıl yazılacağı konusuna ışık tutuyor. Bu noktada danışmanınızın sizin ile alakası ve yönlendirmesi de kritik öneme sahip. Çeşitli üniversiteler zaman zaman ulusal ve uluslararası sempozyumlar düzenleyebiliyor. Bunları takip edip sempozyuma bildiri sunmak da size puan kazandıracaktır ki bu sempozyumların ana amaçlarından biri de akademiklere puan kazanacakları ortamlar oluşturmaktır. Buradaki dökümandan ne demek istediğimi daha rahat anlayabilirsiniz. Ayrıca kitap yazmak da hem puan getirir hem de maddi gelir sağlar lakin takdir edersiniz ki uzun ve zahmetli bir süreçtir. Genelde bu zahmet birden fazla yazar arasında bölüşülerek hafifletilir ve çok yazarlı kitaplar yazılabilir. Tabi ki bu kitaplar editörsüz olmaz, bir kitaba editör olarak editöryal bir organizasyon sağlamak da size editör puanı getirebilir.

Enstitü ile İletişim

İletişim sayfasındaki telefon numaralarının yanında yayınlanmayan ve yine öğrenci işleri görevlilerine ulaşabileceğiniz telefonlar var. Bunları yüzyüze iletişiminzde kuracağınız ilişkinin samimiyetine dayanarak talep edebilirsiniz. Uzaktan eğitim sistemi üzerinden (uegazi) yapacağınız iletişimlere ya hiç cevap verilmiyor yada çok geç cevap verilebiliyor. Bu tür iletişimlerinizi samimi olduğunuz bir hocanın forward’ü üzerinden yaparsanız dikkate alınacaktır. Enstitünün sayfası genel anlamda süreç ve işlemler hakkında yeterli bilgi ve yönlendirmeyi sağlıyor. Yine de özel sorularınız olabilir. Bu sorular için ilk adres öğrenci işleri 2. adresiniz ise danışmanız. Çoğu danışman ders içeriğinin dışındaki yönetmelik ve süreçlerle ilgili sorularınız da sizi yüzlerce sayfalık resmi gazete listelerine, enstitü sayfasına ve ilgili ana bilim dalının sorumlu araştırma görevlisine yönlendiriyor. Hocalar ile iletişim önemli özellikle vize ve final süreçlerinde isminizin hoca tarafından hatırlanması önemli. Özellikle sınav şeklinde yapılmayan vize puanlarından hocanın kanaati ağırlık basabiliyor çünkü değerlendirme çok kriterli değerlendirme baremleri kullanılarak yapılmıyor. Programı bitirinceye kadar 10 civarında araştırma/çeviri yapmışımdır (buradan görebilirsiniz) hiçbirisinin okunduğu düşünmüyorum. Verilen puana esas ödevde yapılan inceleme sayfa sayısı metin düzeni ve kaynakça kapsamında oluyor. Yani sayfa sayısı ve metin düzeni önemli. Tabi ödevleri zamanında sisteme yüklemeniz gerektiğini hatırlatmaya gerek yok. Derse katılarak veya hocaya mail atarak sorular sorun dersin konusu ile doğrudan veya dolaylı konularda fikrinizi beyan edin. Hatta yapabiliyorsanız fiziksel olarak dersin hocası ile tanışın. Siyaseten ilgili hoca ile aynı kulvarda olduğunuzu hissettirmek de hayatın her alanında olduğu gibi etkili olacaktır. Gazi üniversitesi eskiden beri milliyetçi az da olsa muhafazakar kadrosu ile bilinir. AKP döneminde ikinci done biraz daha ağırlığını göstermiş olabilir. Yine de tüm hocaların (en azından ders aldığım) demokrat ve akılcı insanlar olduğunu bilime ve bilgiye kıymet verdiklerine inanıyorum. Her hocanın bu konudaki kurduğu dengeler farklı. Kısaca tanışın el ele değsin.

Öğrenciler Arası Bilgi Paylaşımı ve İletişim

Bu enstitünün kurumsal organizasyonu ile sağlanamayan bir eksiklik. Uegazi sitesinde bu amaç için bir forum kısmı var fakat öğrencilerin gönderileri arasında yıllarca fark var. Burası etkin kulllanılmıyor. Diğer taraftan ilişiğinizi kestikten sonra ulaşamayacağınız bir mecra. Eğitimim süresince buradan bir fayda göremedim. Belki enstitü yönetimi burayı etkin kullanmaya sevk edici tedbirleri alabilir. Genellikle dersin öğrencileri arasında doğal bir iletişimsizlik var, ders sırasında canlı sohbet etme özelliği var fakat sistem içinde olduğu için özgürce konuşulabilecek bir güveni sağlayamıyor. Bunun yerine öğrenciler tarafından kurulmuş birkaç kapalı facebook grubu var. Hatta ben de bir tane kurmuştum ama etkin olamadı. Belki de en etkili iletişim ve paylaşım yöntemimiz WhatsApp grupları olmuştur. Ders sırasında canlı sohbet ile telefon numaralarımızı alarak dersin WhatsApp gruplarını oluşturmuştuk. Bu konuda da birisinin ön ayak olması ve grubu oluşturması gerekiyor. Bu grupların faydasını çok gördüm, özellikle dersi daha önceden almış olanlardan örnek final sorularını edinmek adına. Size de şiddetle tavsiye ederim. Benim gördüğüm derse katılanlar genellikle bir iş hayatı olan meşgul insanlar. Ayrıca adli bilişim gibi spesifik bir alan ile doğrudan ilgili olan birkaç kişi tanıyabildim. Onlar da genellikle emniyet mensubu olup pozisyon geliştirmek/değiştirmek isteyenlerdi. Paylaşım demişken vize proje çalışmalarım ile edindiğim işe yarar bilgileri Güvenlik\Adli Bilişim (Forensic) kategorisi altında paylaştım. Bir kısmını da acamedia sitesi üzerinden yayına verdim, ilginizi çekebilir. Sizinde özgün çalışmalarınız varsa yayınlamaktan mutlu olurum.

Dönem Projesi & Raporu

Tamamen hocasına göre sıkıntılı bir hal alabilir ya da hissetmeden geçebilir. 10 dersi aldıktan sonra sizden bir dönem projesi çalışması beklenecek. Bu çalışmanın konusunu belirleyip danışmanınızdan onay aldıktan sonra enstitüye “Proje bildirim formu” ile yazılı olarak bildiriyorsunuz. Forma enstitünün sayfasından ve gönderim tarihlerine duyurular kısmından bakabilir veya iletişim kurabilirsiniz. Size tavsiyem elle tutulur işe yarar bir çalışma yapmak istiyorsanız en az 1 dönem öncesinden başlayın. Son döneme bırakırsanız efektif olarak çalışabileceğiniz 2.5 aylı bir süreye sahip oluyorsunuz (seçim ve rapor kontrol süreçlerinden dolayı). Üniversitenin tez yazım kılavuzuna göre bir rapor hazırlayacaksınız, ilgili araştırma görevlisinden onay alıp en sonunda bastırıp teslim edeceksiniz. Sunum ve proje hazırlığı sancısız geçebilirken raporun tez yazım kurallarına göre yazılması çok sıkıntılı olabiliyor ilgili asistanla 1.5 aylık süre zarfında onlarca mail trafiği yaptım ve word dosyasında düzeltilmesi gereken konular şöyle oldu. Sunuma önceden gidip diğer sunumları dinleyebilirsiniz. Ben öyle yaptım. Gördüm ki yalandan yere o kadar kasmışım. Aslında bir kaç maddelik ve birkaç günlük bir mental mesai ve temel sayılabilecek sunum konuları üzerine hazırlanan çalışmalar bile hocaların takdirini alabiliyor ve geçiyor. Yani bu görevden ve sunumdan başarısız olma ihtimaliniz çok düşük. Hocaların genel bakış açısı adam 10 dersi almış mezuniyetine engel olmayalım şeklinde. Tabi tezsiz yüksek lisanstan bahsettiğimi hatırlatmak isterim. Tezli yüksek lisans’da bir savunma yapmanız istenecek. Bu durum bahsettiğim kadar kolay ve rahat olmayabilir. Son olarak size tavsiyem işe yarar yani diğer insanlara faydalı çıktılar üretecek bir konu seçiminde bulunmanız ve Academia.edu gibi ortamlar üzerinden paylaşmanız. Ben ne ürettim diye merak edenler olabilir ama söyleyemem dilim varmaz söylemeye ;)

Ödevler için Araştırma Nasıl Yapılır

Zaman zaman vize yerine geçecek ödevler için araştırma yapmanız gerekecek. Kaliteli ve doğru kaynaklara nereden nasıl ulaşacağınızı bilemeyebilirsiniz. Paragrafın sonunda adreslerini verdiğim arama sitelerinden araştırma konunuz ile ilgili akademik makalelere veya yayınlara ulaşabilirsiniz. Adreslerin önemli bir kısmı full dökümanı indirmek için anlaşmalı bir üniversitenin proxy adresini gerektirir. Bunun için öğrencisi olduğunuz üniversitenin IP bloğu içinden veya kullanıcı adınız ile giriş yapacağınız bir proxy ile kaynaklara ulaşmalısınız. Merak etmeyin Ünivesite sizin yerinize bu makalelerin ücretlerini ödüyor. Kayıtlı ve aktif bir öğrenci iseniz zaten hali hazırda bir kullanıcı hesabına hatta mail adresine ([email protected]) sahipsinizdir. Öğrenci sistemine giriş bilgilerinizi kullanarak buradaki sayfadan bir proxy hesabı oluşturmalısınız. Aksi takdirde bu linkte verdiğim adreslerden araştırma yapabilir ama tam dökümanı indiremezsiniz. Öncelikle bir proxy hesabı açın.

Diğer taraftan Google Akademik arama sayfası da başarısı yadsınamaz sonuçlar döndürmekte. Tam bu noktada size bir arama tiyosu vereyim… Arama sonuçlarında her bir yayının altında “Alıntılanma sayısı” bilgisi yer almakta (bu makalenin ne kadar başarılı ve popüler olduğu hakkında önemli bir değerdir). Alıntılanma sayısı bağlantısına tıkladığınızda bu makale ile konusal olarak bağlantılı diğer makalelere de ulaşabilirsiniz. Aynı yerdeki “İlgili makaleler” bağlantısı da sizi benzer sonuca götürür. Her aramada anahtar kelimelerinizi de geliştirmeyi unutmayın.

Bir diğer önemli araştırma kaynağı da Google ve Yandex gibi büyük arama motorlarıdır. Bu arama motorları ile ext:pdf anahtarını kullanarak pdf dökümanları içerisinde arama yaptırabilirsiniz. Örn: “mobile forensic ext:pdf” Bu trick özellikle güncel makale ve kitapların tam sürümlerine ulaşmakta faydalı oluyor (diğer dosya uzantılarını da kullanabilir dilerseniz aramayı site: operatörü ile belli bir site üzerinde gerçekleştirebilirsiniz. Örn “site:tankado.com ext:pdf” veya “site:gazi.edu.tr ext:pdf“). Yine derslerden birinin araştırması sırasında mobile forensic konusu ile alakalı birçok makale toplamıştım. Topladığım makalelere github sayfamdan ulaşabilirsiniz.

Gazi üniversitesi merkez kütüphaneden (rektörlük kampüsü içindedir) 2007 sonrası tezlerin dijital kopyalarına ulaşabilirsiniz. Öncesinin ise basılı kopyalarına kütüphaneden ulaşabilirsiniz. Fikir vermesi açısından Adli Bilişim alan derslerinden birisi için yaptığım proje ödevi teklifine buradan göz atabilirsiniz. Gazi Üniversitesi öğrenci ve akademisyenlerin yayın izni verdiği çalışmalarını “Açık Arşiv” ‘inde yayınlıyor. Göz atmanızda fayda var.

Çalışma Soruları

Katıldığım derslerden çıkarttığım bazı sorular burada, sayıları ve türleri artırılabilir. Siz de aklınıza gelen soruları gönderirseniz yayınlamaktan mutlu olurum. Muhtemelen bu durum hocaların hoşuna gitmeyecek. Neden paylaşıyorum? Çünkü bu sorulara ulaşmak hiç de zor değil. Deneyim ettim ki aynı sorular yıllarca kullanılmakta. Amacım odur ki öğretimi pozitif yönde etkileyecek, öğrenme çıktılarını özgün ve güncel soru kalıpları ile etkin olarak ölçen sorular üretilebilsin. Bu hocalarımıza tabi ki fazladan bir yük getirecek ama, amaç gerçekleşirse memleket için bu daha iyi olacak. Çocuklar daha sıkı çalışmak zorunda kalacak ve iyi yetişecekler. İşte size en baba sorulardan biri: “1960 lı yıllardan bu yana süregelen pozitivistik akımdan neo klasik akıma geçiş sürecinde yaşanan ceza adalet sistemi üzerindeki geçişi izah ederek, günümüzdeki ceza adalet sisteminin siber suçlarla mücadele ile ilgili durumu rasyonel tercih ve caydırıcılık teorilerine bağdaştırarak acıklayınız?” Teşekkürler Osman Dolu Hocam :) Bu arada maraba öğrencinden selam olsun sana! ;)

İlişik Kesme

Belki biraz hazin belki de hüzünlü bir süreç. İlki değil fakat ikincisi espri. Merak etmeyin yüzünü hiç görmediğiniz onca hoca ve sınıf arkadaşınızı özle(ye)meyeceksiniz. Dönem proje raporunda danışmanınız ve enstitü müdürünün imzalayacağı sayfalar var. Sunumun ardından raporunuzu ciltlettikten sonra imzalatmanız gerekecek ve bu iş için 1 ay süreniz olacak. Diğer taraftan belki de hiç ilişiğiniz olmadığı halde kütüphaneden de ilişik kesmeniz istenecek. Malesef hiç gitmediğiniz o kütüphaneye hiçnir ilişkiniz olmadığı halde ilişik kesmek için gitmeniz gerekecek. (Bknz: İlişik kesme formu)

Diğer Konular

Tezsiz yüksek lisans bitince Yüksek Mühendis ünvanı kullanılabiliyor mu? Evet kullanılabiliyor.

Ev tipi su arıtma sisteminin filitrelerini değiştirmek

Yaklaşık 14 ayın sonunda kullandığım su filtreleme sisteminin filtrelerini değiştirdim. Aslında bu süre uzun gibi gelebilir. Üreticiler kullanıma bağlı 6 aydan başlayan süreler öneriyorlar. Son bir yılda kullandığım filtreleme sistemine neden daha erken geçmedim diye kızıyorum. Suyun tadı gerçekten çok güzel ve içtikçe içesiniz geliyor. Su konusunda hassas ve çok tüketen biri olarak damacana veya hazır sulardan daha iyi bir tada sahip olduğunu söyleyebilirim. Ayrıca kullandığım sistem sanırım buydu. Fiyat ve özellik olarak oldukça makul bir sistem. Zamanında ihlas vb. markaların evleri dolaşarak fahiş rakamlara bizim ürünümüz diğerlerinden farklı diyerek sattığı ürünlerin suyunu da biliyorum. Bu gibi firmalar ürünlerinin özel olduğu iddiası ile çok değişik ürünler satabiliyor. Bu özel olma durumu da kapalı satış ağlarından kaynaklanıyor. Üstün ve kaliteli ürünün ayırt edebilecek teknik bilgiye ve öngörüye sahip olmayan ülkem insanı özel olmanın verdiği motivasyon ile kullandığı ürünü över, anlatır ve sonraki satışına referans olur. Emin olun ki astronomik karlar ile bu ürünleri satıyorlar. Kanmayın. Kapalı satış ağlarından uzak durun, evinize davet etmeyin başkasına da referans olmayın. İlla o markayı almak istiyorsanız aynı ürünleri sahibinden.com ya da kendi servislerinden çok daha uygun fiyata bulabilirsiniz.

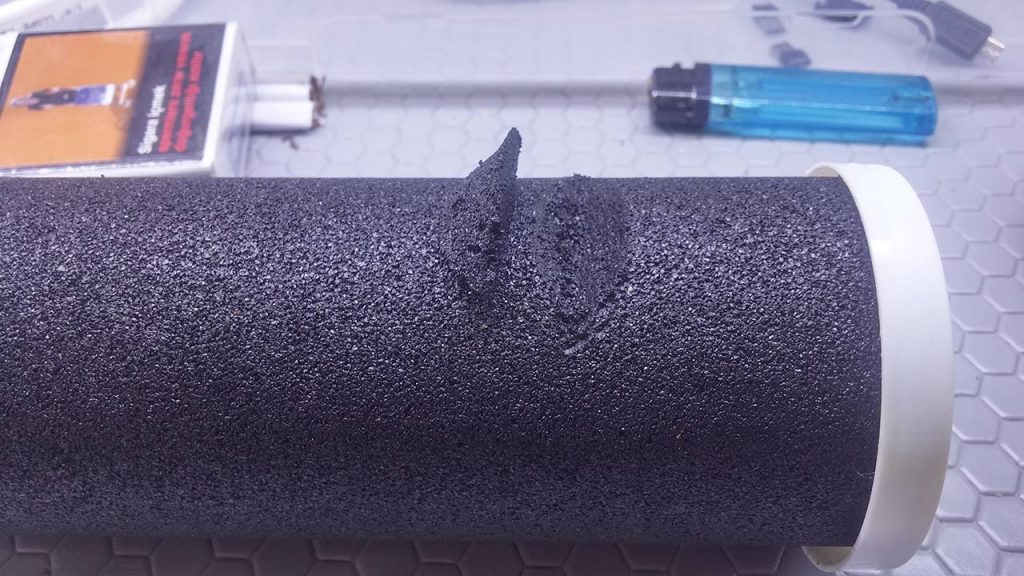

Dediğim gibi; tavsiye edilen 6 aylık filtre kullanım süresini iki katından fazla aştığım için filtrelerimi yenileme karatı aldım. Aslında şeffaf kaba sahip tortu filtresi de beni sürekli değiştirmem konusuna teşvik ediyordu. Bu filtre ilk 1 haftadan itibaren esmerleşmeye başlıyor ve 3-4 ayda tamamen açık kahve kıvamına geliyor. Görüyorsunuz ki şehir şebekesinden gelen su toz toprak içeriyor. Bu filtrenin rengi koyulaştıkca sürekli bir filtre değiştirme dürtüsü oluşuyor. İlk eski filitremi söküp içini inceleyince aslında durumun o kadar endişe verici olmadığını gördüm. Filtrenin kesitini inceleyince esas koyuluğun dış çeperlerde olduğunu ve içeriye aynı derecede nüfus etmediğini gördüm. Aşağıda resmini görebileceğiniz 5mikron kaba filitre 14 ay boyunca 3 kişilik bir ailenin kullandığı bir filtreydi. Bana soracak olursanız bu filtre bir süre daha görev yapabilirdi.

Filtreleri yenilemeden önce suyun tadındaki değişikliği test edebilmek için eski filtrelerden süzülen 1 Lt suyu kenara ayırmıştım. Yeni filtreleri taktıktan sonra tankı 3-4 kez doldurup boşalttım. İlk 2 tank gerçekten pisti (sanırım karbon filtrelerin tozundan kaynaklı) . Eski filtre ile yeni filtrenin süzdüğü suyun içimini test etmek o kadar da kolay olmadı. Esasında yeni filtrelerın ph’ı belki 1 tık daha yüksekti. Ama emin olun ki aynı testi gözlerim kapalı yapsaydım yanılabilirdim. Belirgin bir fark görmedim. Bu da eski filtrelerin değişimi için biraz daha bekleyebileceğim sonucunu doğuruyordu.

Filtrelerin içini sökünce gördüğüm ilginç bir manzara da mineral filtresinde idi. Dere kenarlarında bulabileceğiniz bildiğiniz mineralli taşları kullanarak filtre yapmışlar.Bu işin uzmanı değilim ama yine de yurdum insanının uyanıklığının (yerli bir filtre sistemi kullanıyorum) bir ürünü olmadığını düşünmek istiyorum.

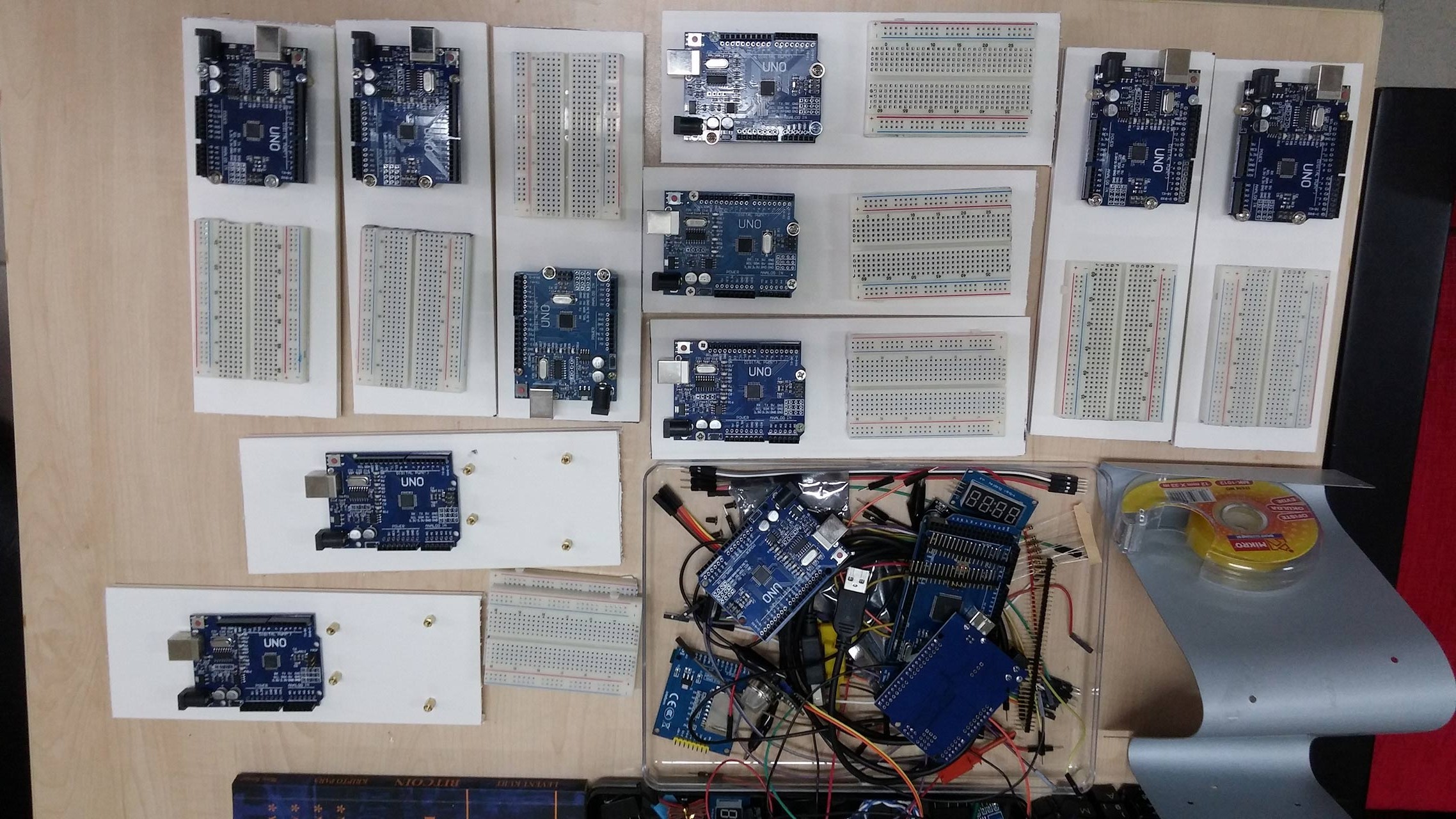

Kablo kanalından Arduino deney tahtası yapmak

Geçtiğimiz dönem okuldaki derslerde kullanmak üzere bir Arduino deney tahtası yaptık. Basit ama kullanışlı bir çalışma oldu. Breadboard ile Arduino Uno’yu bir board üzerinde birleştirerek uygulamaların daha derli toplu ve güvenli yapılmasını sağladık.

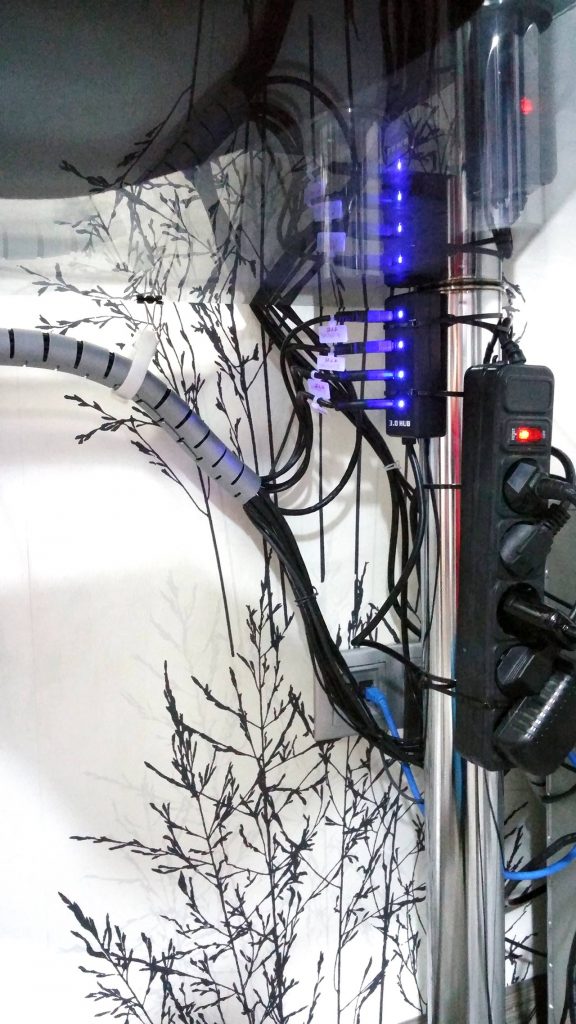

Okumaya devam et “Kablo kanalından Arduino deney tahtası yapmak”Bilgisayarlarınızın yol açtığı kablo karmaşıklığından kurtulun

Benim gibi bilişim ile profestonel olarak ilgilenen birisiyseniz birden fazla bilgisayar ve çevre birimlerinin yarattığı kablo kalabalıklığı başınızı arıtabilir. Kablo toplama spirali, kağıt kıskacı , cırt cırtlı bant ve biraz emekle bu kablo karmaşıklığından etkin şekilde kurtulabilirsiniz. Aşağıda çalışma masamın önceki ve sonraki hallerini görebilirsiniz.

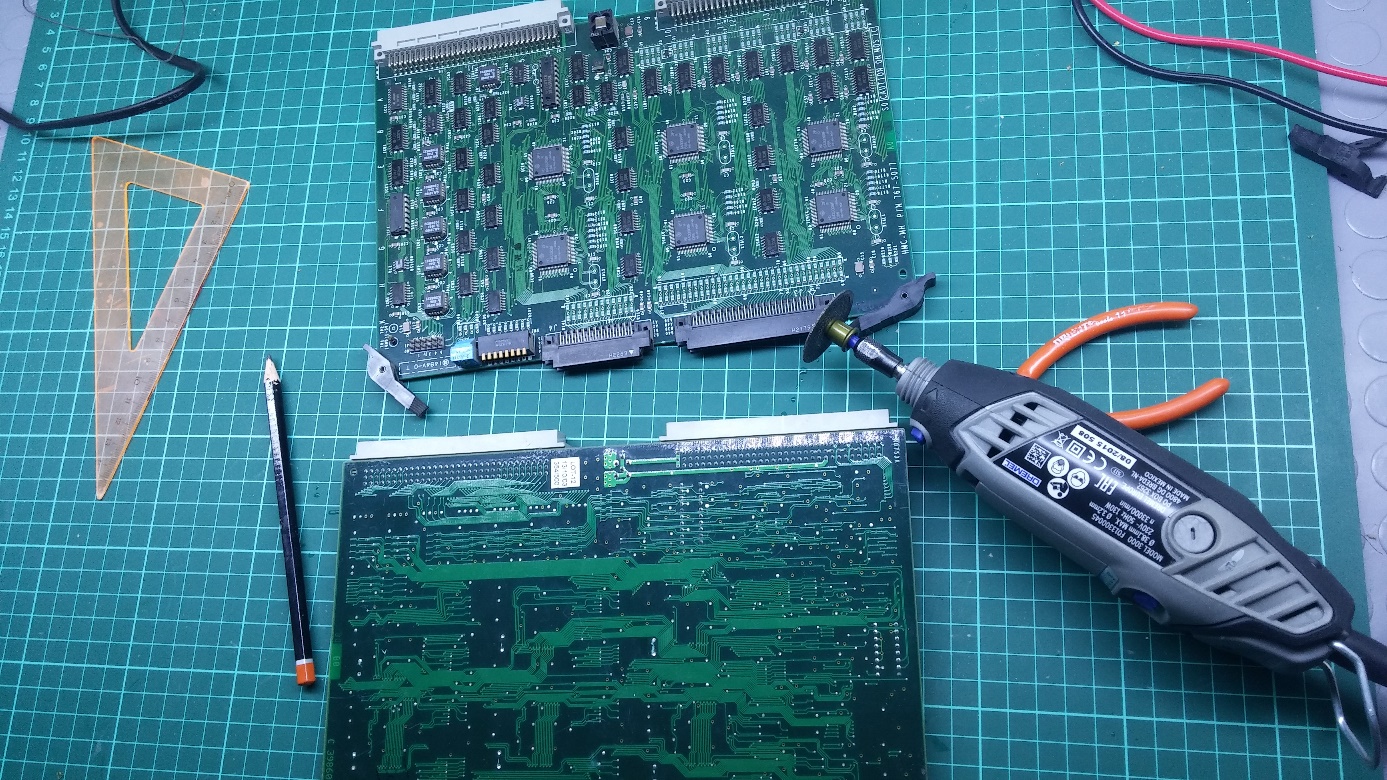

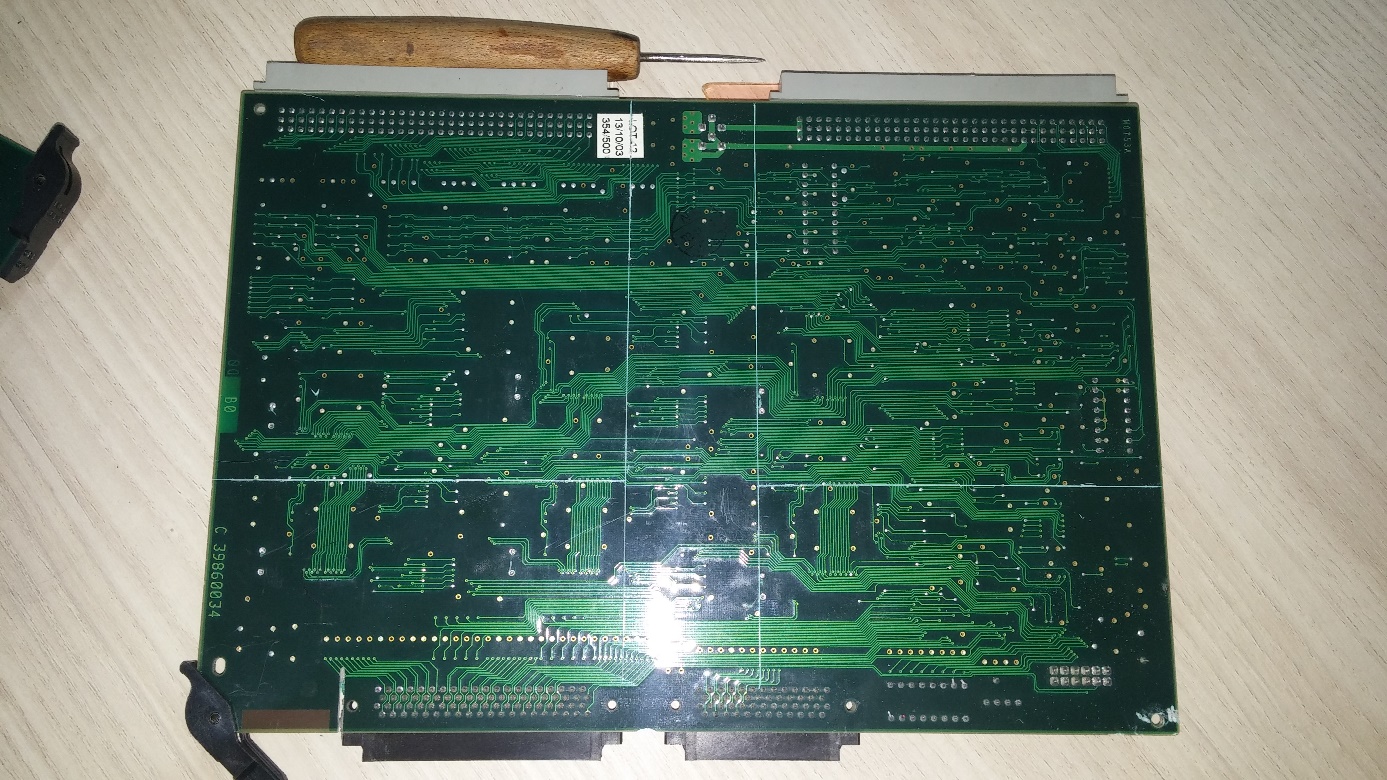

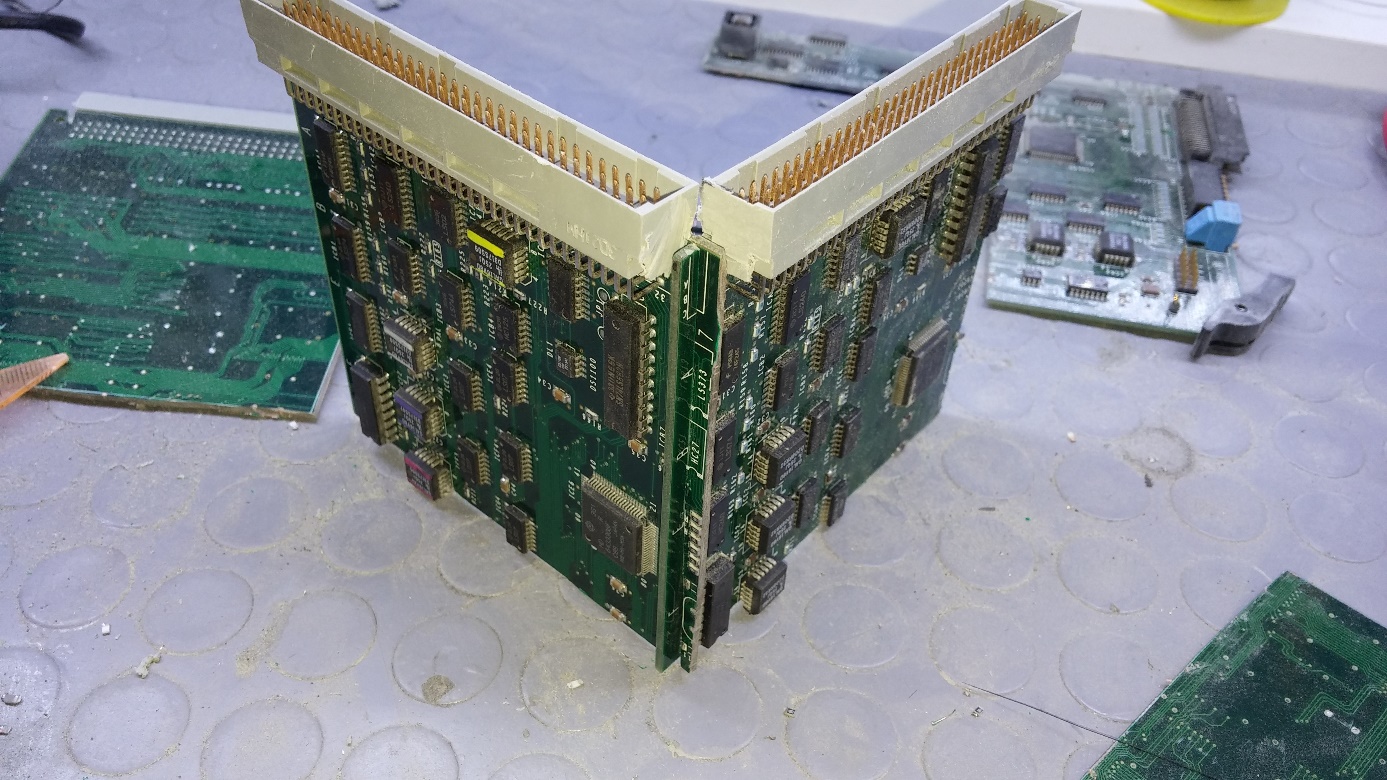

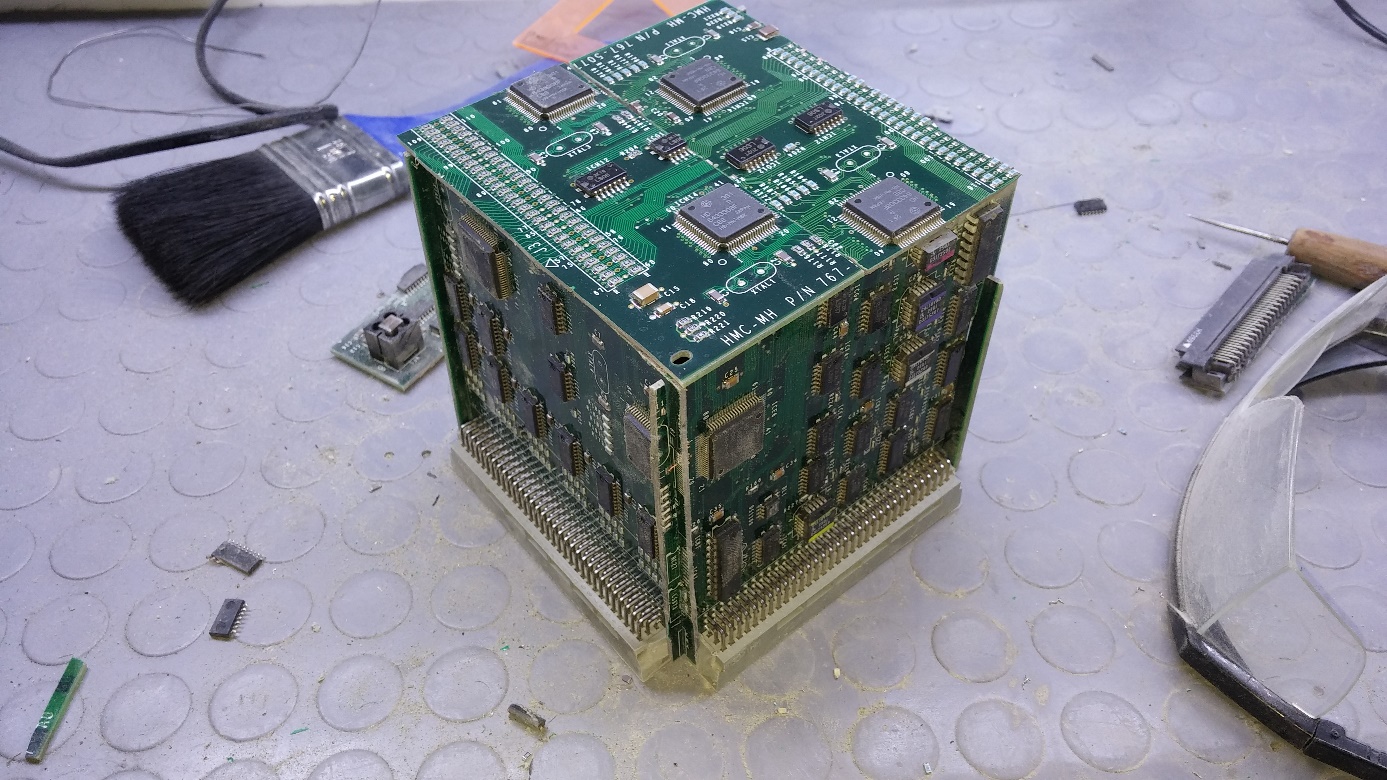

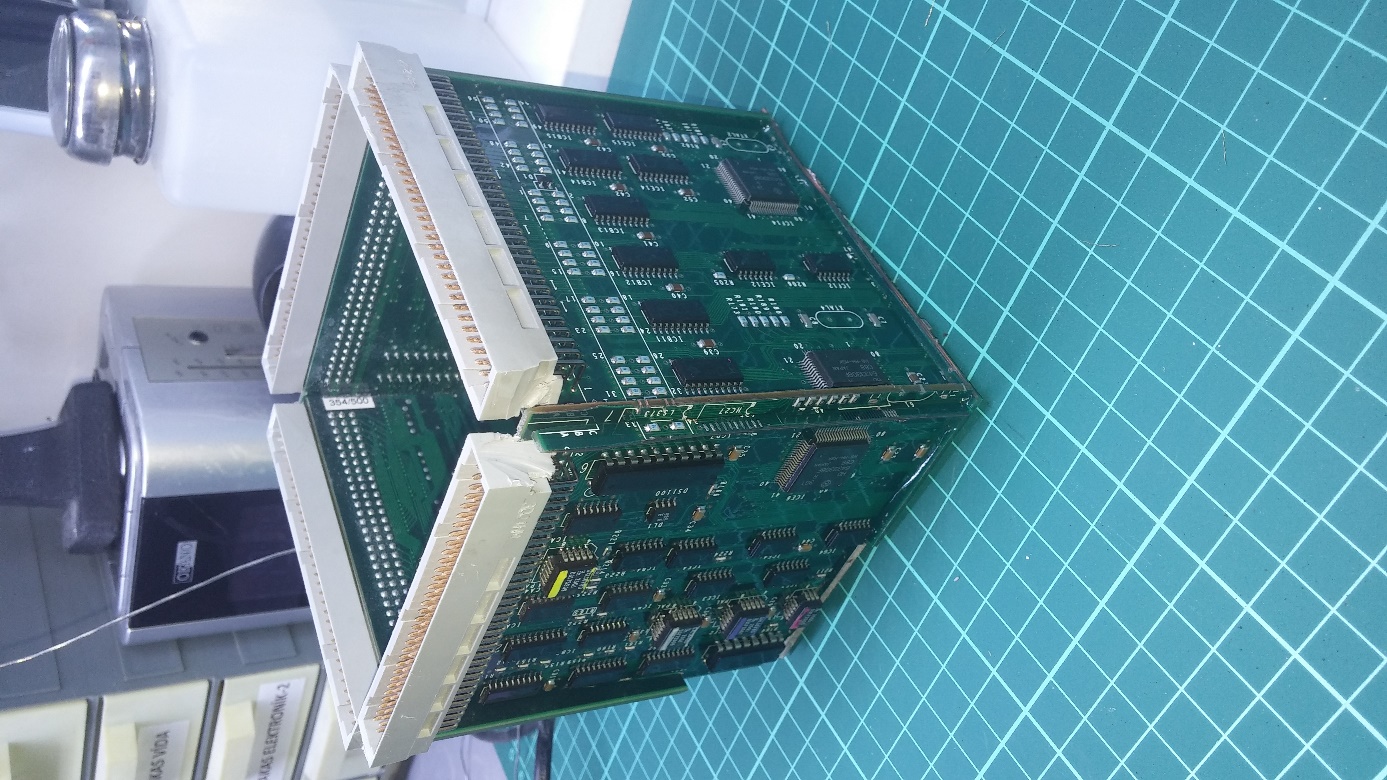

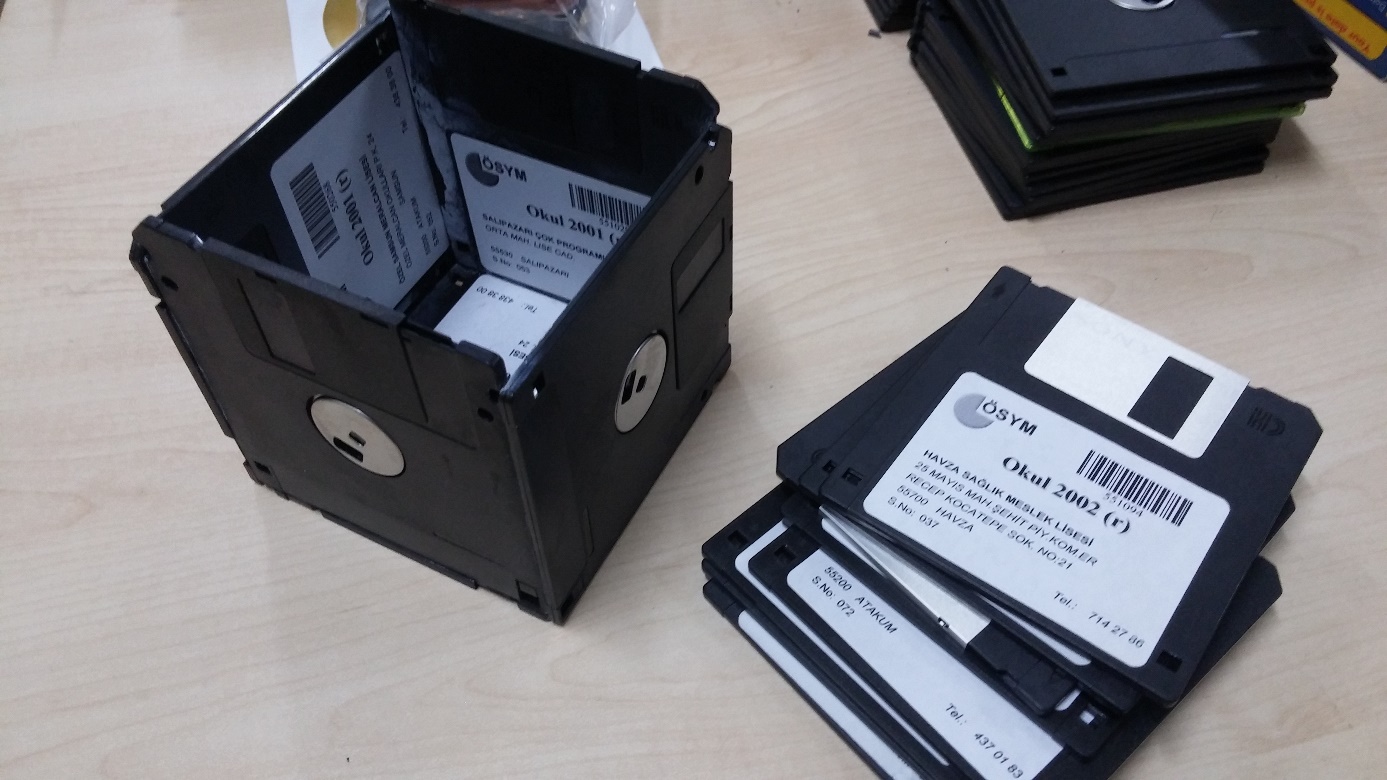

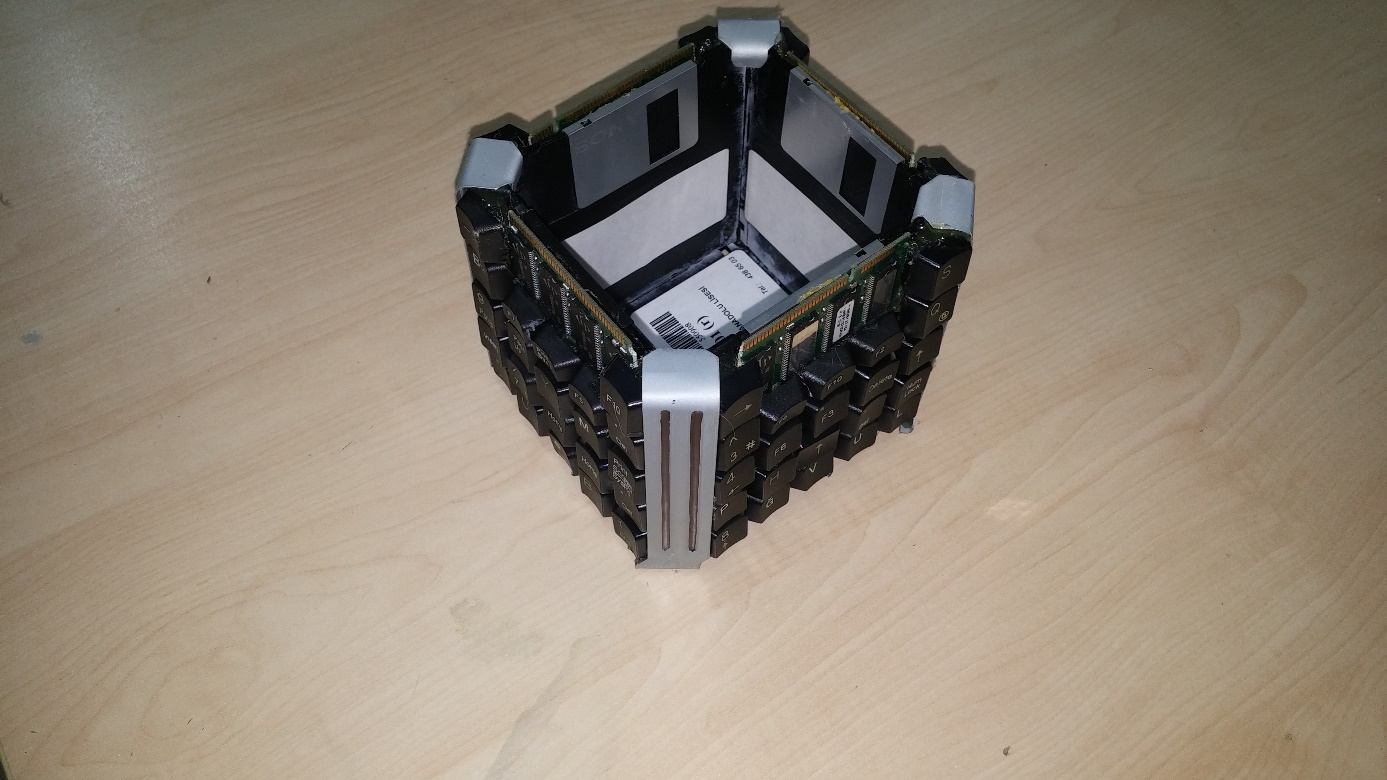

Eski devre kartlarından ve disketlerden kalemlik yapalım

Üzerinde SMD elemanlar olan Uygun büyüklükte bir PCB yi keserek çok hoş ve tarz bir kalemlik yapacağız.

Öncelikle kutunun yan yüzeylerini oluşturacak kenarları sivri uçlu bir cisim ile kartın üzerine çizin.

Daha sonra kenarları birbirine geçebileceği olukları açın.

Bu olukları kullanarak kartları birbirine geçirin. Sadece alt taban açıkta kalacak. Buraya uygun bir kesim yaptıktan sonra kutunun iç tarafından japon yapıştırıcı kullanarak yapıştırın.

Ayrıca eski klavyelerin tuşlarından yapılabilecek bazı geri dönüşüm çalışmalarımı aşağıdaki fotoğraflardan görebilirsiniz:

Temel Seviye Arduino (Mikrodenetleyici) Kursu Test Sınavı Soruları

Bir süre önce tamamladığımız 30 saatlik kursun sınav sorularını paylaşıyorum. Telif hakkı yoktur, güle güle kullanabilirsiniz. Sınavın cevap anahtarını ise sayfanın sonundaki bağlantıdan indirebilirsiniz.

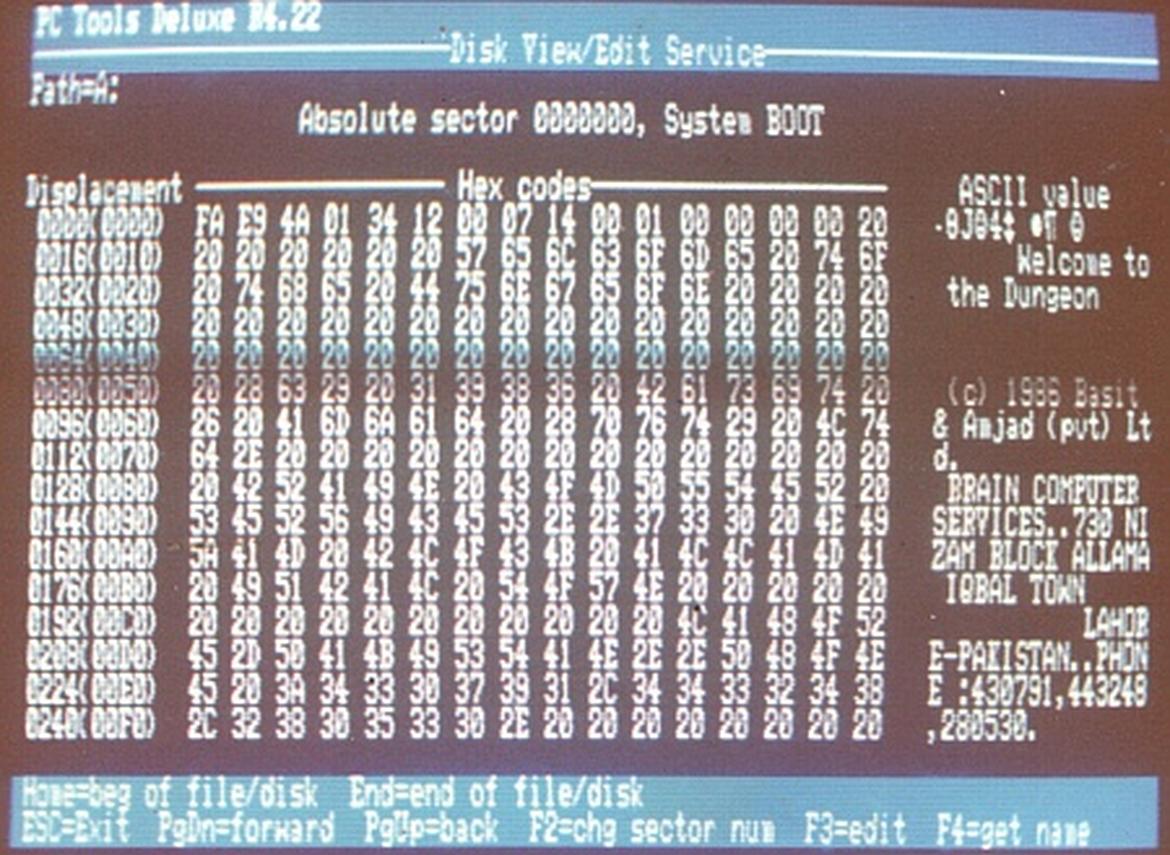

Okumaya devam et “Temel Seviye Arduino (Mikrodenetleyici) Kursu Test Sınavı Soruları”E-Kitap: Assembly Dilinde Virüs Nasıl Yazılır?

Üniversite zamanlarında hocam Doç.Dr.Nurettin Topaloğlu’ndan edindiğim fotokopiyi öğrencim Murat AKAY’ın emeği ile PDF formuna dönüştürdük. Türkçe yazılmış kitap DOS exe’leri için assembly dilinde virüs yazma konusu işliyor.

Okumaya devam et “E-Kitap: Assembly Dilinde Virüs Nasıl Yazılır?”Android Sistemlerden Delil Amaçlı İz Tespit Etme Yöntemleri

ÖZET

Cep telefonları, özellikle de akıllı telefonlar hayatımızda önemli bir rol oynamaktadır. Mobil cihaz pazarının muazzam büyümesiyle, onları suç faaliyetinde kullanma imkânı da sürekli artmaktadır. Android, piyasadaki son derece rekabetçi platformlardan biridir. Birçok üretici tarafından kullanılan Android, farklı cihaz modellerini çalıştırmak için kullanılmakta ve bu da güçlü bir çeşitliliğe neden olmaktadır. Böylece, Android tabanlı akıllı telefonların fiziksel imaj ediniminin zorluğu, özellikle son Android sürümünün kaynak kodunun çok geç yayınlanması ile daha da anlam kazanıyor. Sonuç olarak, en yeni sürüm işletim sistemine sahip mevcut akıllı telefonların, mevcut akıllı telefon adli araçları kullanılarak edinilmesi de güçleşiyor. Bu çalışmada, mantıksal ve fiziksel olarak edinme olanağı sunan (imaj alma) adli mobil cihaz araçlarının kapsamlı bir perspektifi verilmektedir.

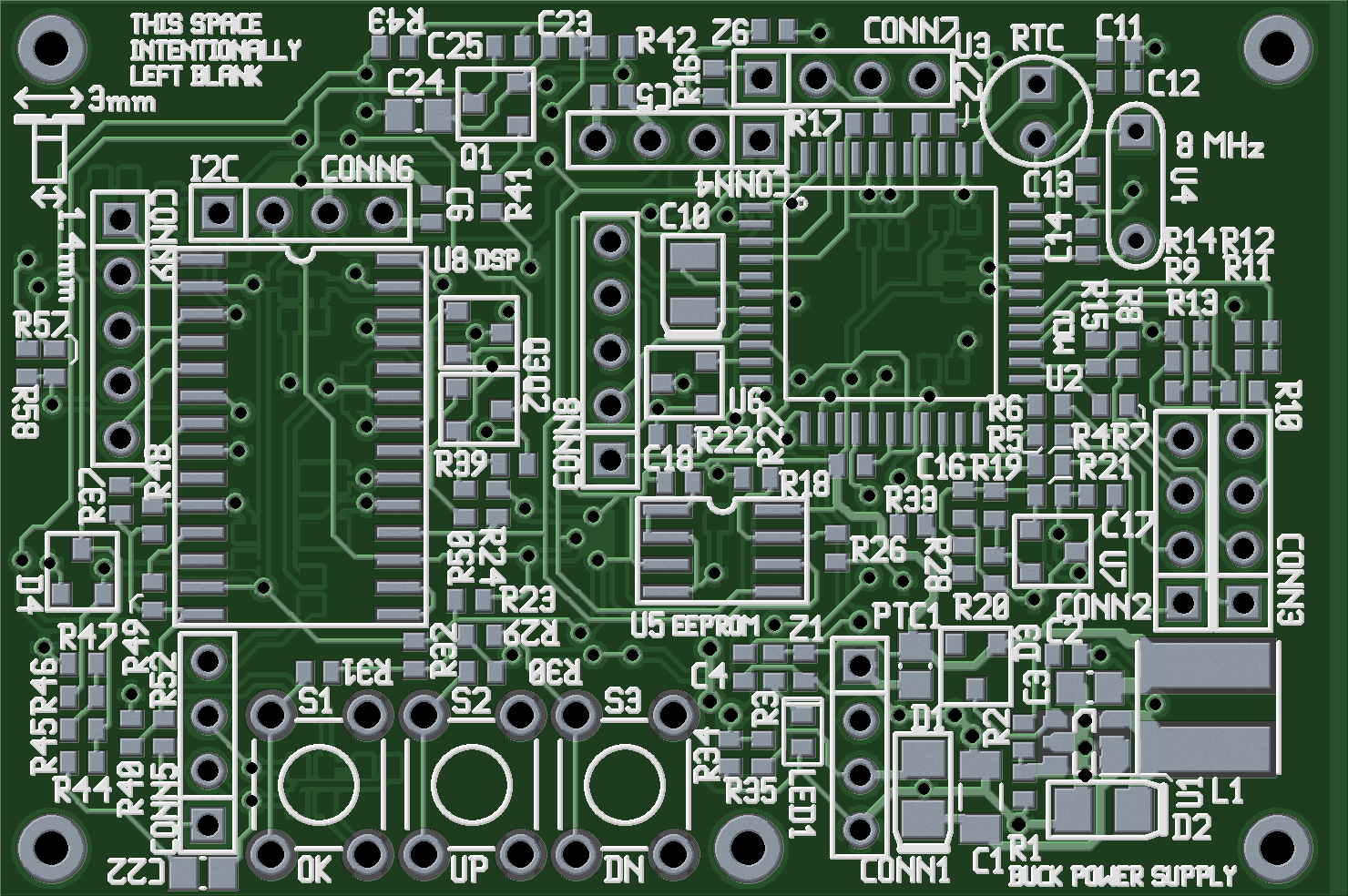

Okumaya devam et “Android Sistemlerden Delil Amaçlı İz Tespit Etme Yöntemleri”PCB Tasarım Notları

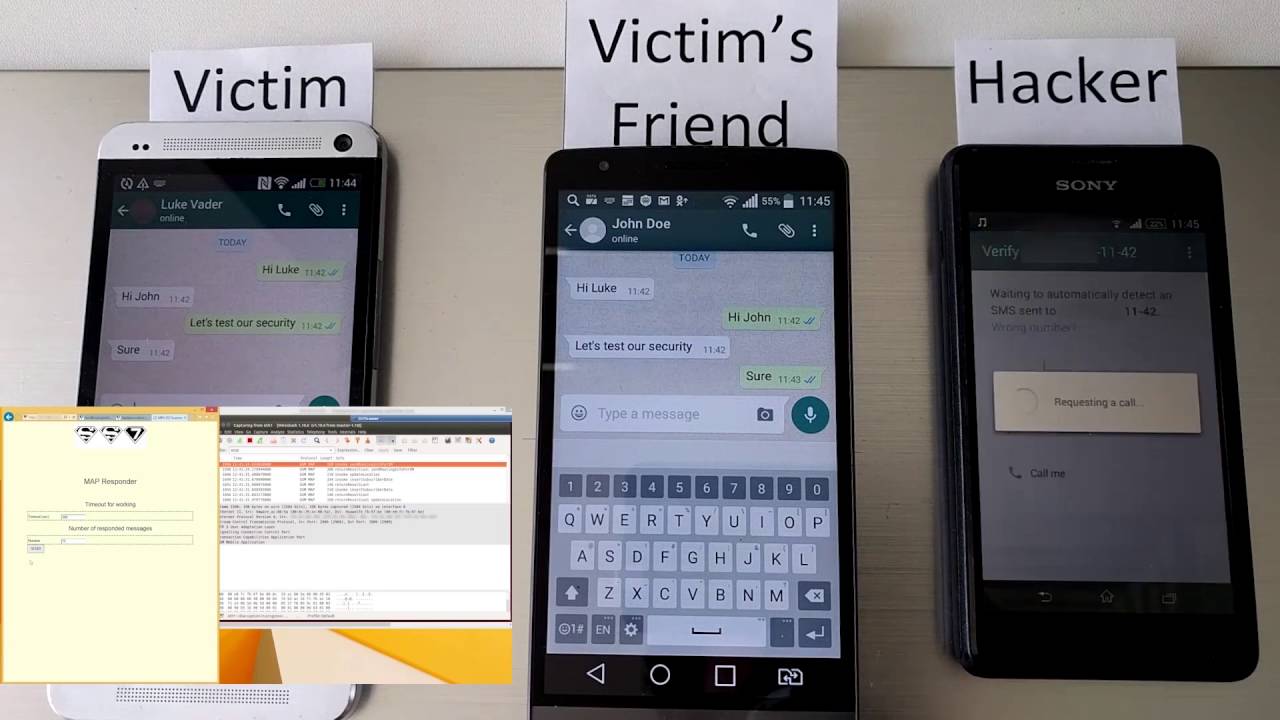

LTE ve IMSI Catcher Efsanesi

LTE ve IMSI Yakalayıcı Efsaneleri

Ravishankar Borgaonkar*, Altaf Shaik, N. Asokan#, Valtteri Niemi§, Jean-Pierre Seifert

* Aalto University

Email: [email protected]

Technische Universita ̈t Berlin and Telekom Innovation Laboratories

Email: (altaf329, jpseifert) @sec.t-labs.tu-berlin.de

# Aalto University and University of Helsinki

Email: [email protected]

§ University of Helsinki

Email – [email protected]

Çeviri: Özgür Koca, E-posta: [email protected], www.tankado.com

Okumaya devam et “LTE ve IMSI Catcher Efsanesi”SS7’nin Düşüşü: Kritik Güvenlik Kontrolleri İşe Yarayabilir mi?

SS7’NİN DÜŞÜŞÜ – KRİTİK GÜVENLİK KONTROLLERİ İŞE YARAYABİLİR Mİ?

GIAC (GCCC) Gold Certification

Author: Hassan Mourad, [email protected]

Translate: Özgür Koca, [email protected]

Advisor: Stephen Northcutt

Özet

SS7 iletişim ağı yapısı gereği operatörlerin kapalı ağları içerisinde düğümlerin birbirine doğal güvenleri söz konusudur. Bu kapalı ağa dahil olabilen saldırgan bu doğal güven hiyerarşisini, kullanıcının konumunu belirleme, çağrısını dinleme ve sistemi servis dışı bıkramaya kadar saldırılar düzenleyebilir. Bu güven ilişkisi ülkesel ve global ölçeklerde operatörler arasında da geçerlidir. Operatör ağına sızan birisi roaming özelliğinden ötürü otomatik olarak dünyadaki tüm operatörlerin ağları üzerinde de erişim kazanır. SS7 kapalı ve güvene dayalı bir ağ olduğu için bu konuda yapılan güvenlik araştırmaları sınırlı kalmıştır.

Okumaya devam et “SS7’nin Düşüşü: Kritik Güvenlik Kontrolleri İşe Yarayabilir mi?”