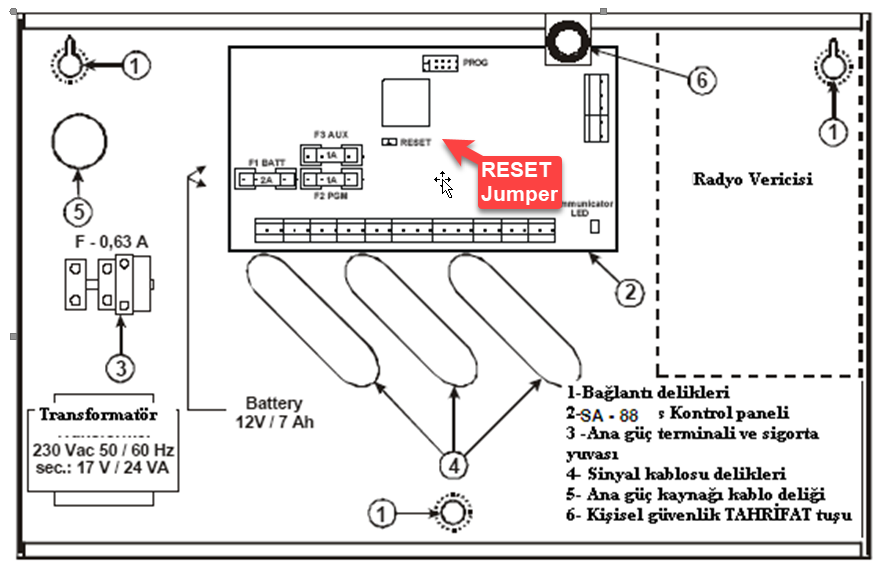

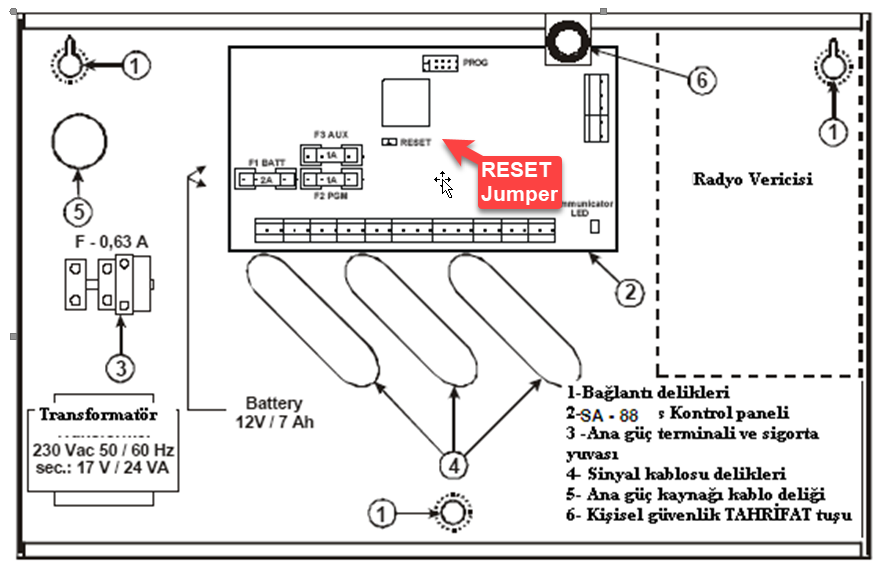

Cihazı fabrika ayarlarına döndürmek için Reset jumper’ı tak, bataryaları ayır ve AC enerjiyi bağla. Jumper’ı çıkart ve aküyü bağla. Bu durumda aşağıdaki parolalar geçerli olacaktır.

"Bilgi özgür kalsın"

“Güvenlik zincirinin en zayıf halkası insandır.” – K.M.

“Yanlızca iki şey sonsuzdur; evrenin sonsuzluğu ve insanoğlunun aptallığı” – A.E

Cihazı fabrika ayarlarına döndürmek için Reset jumper’ı tak, bataryaları ayır ve AC enerjiyi bağla. Jumper’ı çıkart ve aküyü bağla. Bu durumda aşağıdaki parolalar geçerli olacaktır.

WPScan, güvenlik uzmanları ve blog yöneticileri için sitelerinin güvenliğini test etmek için yazılmış, ticari olmayan, ücretsiz bir WordPress güvenlik tarayıcısıdır. İlk sürümü 16 Haziran 2011’de yayınlanan wpscan Ruby dilinde yazılmıştır.

Tam kullanıcı belgeleri burada bulunabilir;

|

1 |

https://github.com/wpscanteam/wpscan/wiki/WPScan-User-Documentation |

Özel (private) olarak kayıtlı bir alan adının sahibini bulmanıza yardımcı olabilecek birkaç teknik vardır:

Okumaya devam et “Whois bilgisi gizlenmiş alan adının sahibini bulmak”OFDMA ve MU-MIMO birbirini tamamlayan teknolojilerdir. OFDMA, IoT sensörleri gibi düşük bant genişliğine sahip küçük paket uygulamalar için ideal olsa da, MU-MIMO görev açısından kritik sesli aramalar ve video akışı gibi yüksek bant genişliğine sahip uygulamalarda kapasiteyi ve verimliliği artırır.

Okumaya devam et “WiFi 6: OFDMA ve MU-MIMO’nın farkı”SQLmap‘i kullanırken out-of-band yöntemlerinden biri ile karşılaştım; time based olmayan blind sql injection‘larda dışarıya hızlıca veri çıkarabilmek için kullanılan bir yöntem. Adı DNS extfiltration.

Bu yönteme göre;

Exploit SQL’i içine SQL’i çalıştıran sunucunun çözmesi gereken bir sub.domain koyularak sub üzerinden dışarıya veri çıkartılııyor. Domain tarafında ise; domain bizim kontrolümüzde olduğundan UDP 53’ü dinler durumdayız. UDP 53 standart olarak DNS trafiği taşıdığından güvenlik duvarlarından da rahatça geçebiliyor.

Okumaya devam et “DNS üzerinden veri sızdırma: DNS extfiltration örneği”Alt alan adını ele geçirmek anlamına gelen subdomain takeover az rastlanan ilginç zafiyetlerden birtanesidir ve alt domain’i ele geçirerek diğer saldırı vektörlerini çalıştırmak için kullanılır. Basitçe açıklayalım, hedefimizde alt.firma.com şeklinde bir alt domain olsun;

Bu dört madde subdomain takeover saldırısının en basit açıklamasıdır. WordPress.com gibi kullanıcı tanımlı subdomain’lere izin veren diğer altyapı sağlayıcı ve servislerin listesine buradan ve buradan bakabilirsiniz.

Okumaya devam et “Subdomain Takeover Zafiyeti Hakkında”Subdomain enumeration için birçok araç var. Bu nedenle yazının başlığı biraz iddialı olmuş olabilir. Bu tabiki benim kendi düşüncem ;)

Atak vektörünü genişletmek için hedef domain’in alt domain’lerini de kümeye dahil etmek gerekir. Bazı durumlarda alt domain’lerden ana domain’e yürümek veya diğer alt/ana domain’leri barındıran sunucu üzerinde erişim elde etmek mümkün olabilir.

Alt alanları tespit etmek için giriştiğim araştırma neticesinde, oldukça kapsamlı sonuçlar veren sub.sh aracını keşfetmiş ve burada tanıtmıştım. Araç birçok popüler çevrimiçi servisi ve aracı kullanarak çalışan bir combo araç. En sevdiğim yanı ise bir bash betiği olarak yazılmış olması.

Aracı birsüre kullandıktan sonra uzun zamandır güncellenmediğini ve buna bağlı olarak bazı eksikliklerinin ve çalışmayan kısımlarının olduğunu farkettim. CMD tarafından yazılan (2 yıl önce) sub.sh‘ı tamir etmek ve iyileştirmek için kendi github hesabım üzerinde bir çatal oluşturdum (fork) ve değişikliklerimi yaptım. Yaptığım bazı değişiklikler şunlardı:

Aracı yüklemek ve kullanmaya başlamak için aşağıdaki komutu çalıştırabilirsiniz:

|

1 |

curl -sL bit.ly/3bUdFHv | bash /dev/stdin -s example.com |

Elinizin altında deneme yapacak bir linux makine yoksa hemen bir goole cloud server üzerinde de çalıştırabilirsiniz. Bunun için şu bağlantıya tıklatmanız yeterli:

Penatrasyon denemeleri için zafiyetli çevrimiçi/çevrimdışı uygulamaların listesinin yer aldığı sürekli güncellenen depo:

https://github.com/kaiiyer/awesome-vulnerable

sqlmap oldukça fazla parametre ve seçeneğe sahip bir araç. Github sayfasında komut satırı seçenekleri hakkında uzun bir döküman yer alıyor. Bu dökümandaki bazı sık kullanılan seçenekleri türlerine göre gruplayarak Türkçe’ye çevirdim ve bazılarına deneyimlerimden elde ettiğim açıklamalar da ekledim. Bu sayfadaki parametre listesine ve açıklamalarına eklemeler yaparak sürekli olarak güncelleyeceğim. Konuyla ilgili olanlar sqlmap ile ilgili şurada karaladıklarıma da bakmak isteyebilirler.

Seçeneklerin gruplaması şu şekilde:

Daha önce burada amass aracını tanıtmıştım ve ardından burada da diğer araçlarla birlikte daha kapsamlı bir subdomain listesinin nasıl elde edilebileceğine yer vermiştim. Yeni keşfettiğim ve CMD (Cihan Mehmet DOĞAN) tarafından yazılmış olan sub.sh aracı verdiği çıktı kalitesi açısından tüm bunların papucunu dama atmış durumda. sub.sh taradığı servisler ve kullandığı araçlar bakımından oldukça tatminkar sonuçlar üretten pratik bir bash script’i. Script’i buradan inceleyebilirsiniz.

Okumaya devam et “CMD sub.sh ile subdomain keşfi”Bu yazıda amass, sublist3r, assetfinder ve subfinder komut satırı araçlarını kullanarak bir alan adına ait alt alan adlarının nasıl toplanabileceğini anlatacağım. Araçların özelliklerini ve kullanım şekillerini paylaşacağım. Ardından da kapsamlı bir liste elde etmek için bu araçların bulduğu alan adlarını tek bir listede toplayacağım (owasp-subs.txt). Böylece saldırı yüzeyimizi genişletmiş, sızma denemeleri için daha fazla deneme yapabileğimiz alana sahip olabileceğiz.

Bir süre önce burada OWASP amass için kılavuz niteliğinde detaylı bir tanım yazısı yazmıştım. Bu yazıyı okumaya üşenenler için birkaç pratik kullanımından bahsedeceğim. Esasında amass aracının çalışma mantığını ve özelliklerini kavramanızı tavsiye ederim. Yine de amass’ın çalışmasını betimleyen diyagramları incelemeniz için aşağıya bırakıyorum. Diyagramların deposu için github sayfama bakabilirsiniz.

Okumaya devam et “OWASP amass kullanım örnekleri”OWASP Amass, açık kaynak bilgi toplama ve aktif keşif teknikleri kullanarak saldırı hedeflerinin ağ haritalamasını ve harici varlık keşfini gerçekleştirir. Aracın alt alan adlarını bulmak için kullandığı tekniklere buradan bakabilirsiniz. Bir OWASP projesi olan Amass, açık kaynak istihbaratı (OSINT) alanında kullanılan önemli blueteam araçlarından birisidir. Go dilinde yazılmış olan aracın temel odağı alan adı (domain name) istihbaratı ve keşfi yapmaktır.

Okumaya devam et “OWAST Amass domain istihbarat aracı tanıyalım”SQL enjeksiyonu, en yaygın şekilde var olan ve en çok zarar veren web uygulaması güvenlik açıklarından biridir. Neyse ki, hem programlama dilleri hem de RDBMS’lerin kendileri, web uygulaması geliştiricilerine veritabanını güvenli bir şekilde sorgulamanın bir yolunu (parametreli SQL sorguları) sağlamak için gelişti.

SQLi saldırılarından korunmak için parametreli sorgular kullanılır. Parametreli sorguların yazılması ve anlaşılması kolaydır ve bu geliştiriciyi bir ifadedeki gerçek değişkenler için yer tutucuları kullanarak tüm SQL ifadesini önceden tanımlamaya zorlar. Geliştirici SQL ifadesi tanımlandıktan sonra her parametreyi sorguya geçirerek veritabanının SQL komutu ile bir kullanıcı tarafından girilen veriler arasında ayrım yapabilmesini sağlar. SQL komutları bir saldırgan tarafından girilirse, parametreli sorgu girdiyi SQL komutunun aksine bir dize olarak değerlendirir.

Okumaya devam et “PHP’de SQL enjeksiyonları nasıl önlenir (PDO)”SQL Injection (SQLi), kötüniyetli SQL ifadelerini çalıştırmayı mümkün kılan bir enjeksiyon saldırısı türüdür. Bu ifadeler, bir web uygulamasının arkasındaki veritabanı sunucusunu suistimal eder. Saldırganlar, uygulama güvenlik önlemlerini atlatmak için SQLi güvenlik açıklarını kullanabilir. Bir web sayfasının veya web uygulamasının kimlik doğrulamasını ve yetkilendirmesini atlatabilir, veritabanını kopyalayabilir, kayıt ekleyebilir, kayıtları değiştirebilir ve veritabanını bulunduran sunucunun işletim sistemi üzerinde komut çalıştırarak sunucu üzerindeki diğer verilere erişim sağlayabilir ve sunucuyu ele geçirebilir. Ele geçirilen sunucuyu güvenlik duvarının arkasındaki ağa da erişim sağlamak için kullanabilir.

Okumaya devam et “SQLi (SQL Injection) Açıkları ve Türleri”sqlmap, veritabanı kullanan web uygulamalarındaki güvenlik açıklarını bulmaya çalışan yetenekli bir araçtır. sqlmap hatalı kodlanan SQL cümlelerini suilstimal (exploit) etmeye çalışarak güvenlik açıklarını tespit eder. sqlmap açık kaynak kodlu bir araçtır (tüm yetenekler için tıklayın). Araç, verilen URL üzerinde birçok türde SQL zafiyetini araştırarak veritabanı ve çalıştığı sistemi ele geçirmeye çalışır. Özetle güvenlik hassasiyeti dikkate alınmadan kodlanmış veya yapılandırılmış veritabanı sistemi kullanan uygulamalarda açık arayarak sistemi ele geçermenin yolunu bulmaya çalışır. Suistimal edebileceği bir enjeksiyon noktası bulduğunda veritabanı ve sunucu üzerindeki verilere erişmeyi dener. Bunlar kullanıcı bilgilerinin veya mesajlaşma kayıtlarının tutulduğu tablolar, kredi kartı ve diğer finansal bilgilerin tutulduğu hassas tablolar ve sunucunun dosya sisteminde kayıtlı diğer dosyalar olabilir.

Okumaya devam et “SQLMap ve SQLi (SQL Injection)”Herkese Merhaba,

Münkün olan bazı saldırı yöntemleri ve bunlara karşı kendinizi nasıl koruyacağınız hakkında kısa açıklamalardan oluşan küçük bir liste oluşturdum. Yazıda son birkaç yılda tespit ettiğim bu bilgilerin anlaşılmasını sağlamaya çalışacağım. Şunu belirtmek isterim ki yazımda diğer bilgisayarlara saldırı düzenleme düşüncesi yoktur, zaten bu konu hakkında da çok fazla deneyime sahip değilim. Umuyorum ki okuyacağınız bu yazı bilgisayar saldırıları konusunda daha duyarlı olmanızı sağlayacaktır.

Okumaya devam et “Saldırı Senaryoları”