Herkesin, başkalarının eline geçmesini istemeyeceği ya da korumak isteyeceği dosyaları olabilir. Raspberry Pi’ınızın çalındığını düşünün? Raspberry Pi da diğer tüm işletim sistemleri gibi varsayılan olarak dosya sistemini şifreleyerek korumaya almaz, yani dosyalarınız fiziksel müdahalelere karşı tamamen korumasızdır. Raspberry Pi’ınızın bir parolasının olması diskinin (SD kart) fiziksel erişimlere karşı (çalınma durumu) güvenli olduğu anlamına gelmez. Teknik bilgisi olan kötü niyetli birisi, SD kartı kolayca okuyabilir veya kullanıcı parolasını sıfırlayarak bilgisayarı açabilir ve tüm dosyalarınıza erişebilir.

Bu gibi durumlara karşı dosyaların şifreli bir ortamda tutulması, onların başkalarının eline geçmesini önlemek için gereklidir. Raspberry Pi’ınız bir başkasının eline geçse dahi, diski şifreli olduğundan dosyalarınıza ulaşılamaz. Eğer şifreleme parolanızı unutursanız, siz de ulaşamazsınız.

VeraCrypt ile şifrelemek

Bu başlıkta, diğer popüler işletim sistemleri tarafından da desteklenen ve bir disk dosyasını şifreli bir konteyner haline getirme konusunda başarılı ve yaygın bir program olan VeraCrypt’den bahsedeceğiz.

VeraCrypt şifreleme aracının logosu

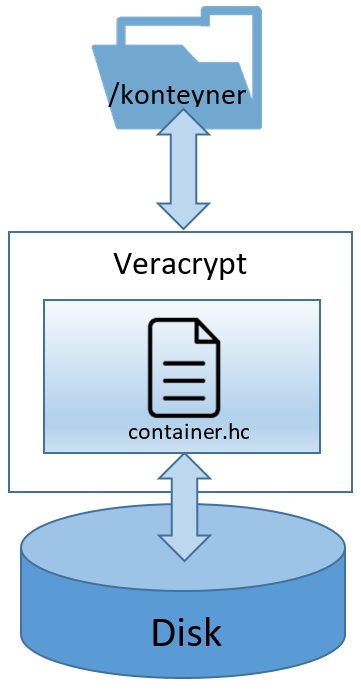

VeraCrypt geniş bir topluluk tarafından açık kaynak kod ile geliştirilen bir projedir. Geliştiricileri VeraCrypt’i “Paranoyaklar için yüksek güvenlikli açık kaynak kodlu bir disk şifreleme aracı” olarak tanımlıyorlar. Bir konteyner, diskte sıradan bir dosya olarak saklanır ve içerisinde herhangi bir tür dosya sistemini barındırabilir. Bu dosya sistemi; şifresi çözülüp açıldığında, işletim sistemi tarafından yerel bir dizine bağlanarak (mount) her türlü işlem (dosya/dizin oluşturma, değiştirme vb.) yapılabilir hale gelir. Yapılan işlemler dosya sistemi düzeyinde diske şifreli olarak işlenir veya diskten şifresi çözülerek okunur. Şifreleme ve şifre çözme işlemi çalışma anında yapıldığından (on the fly) kullanıcı sanki şifresiz bir dosya/dizin ile işlem yapıyormuş gibi hisseder. Lakin disk üzerine kayıt olunan veriler şifrelenerek yazılır. Konteynerin parolası girilip şifresi çözüldüğünde VeraCrypt’in sürücüsü devreye girerek, disk ile işletim sistemi çekirdeği arasına yerleşerek, kullanıcının konteynerin içeriği ile yaptığı her işlemin diske şifrelenerek yazılmasını sağlar. Konteyner ile yapılacak işlemler bittiğinde, konteyner kapatılarak bellek (RAM) temizlenir. Sözünü ettiğim bu çalışma ilişkisinin temsili şemasını aşağıdaki şekilde görebilirsiniz.

VeraCrypt konteynerinin işleyişi

VeraCrypt’in internet sitesi olan www.veracrypt.fr adresindeki Download sayfasında birçok işletim sistemi için derlenmiş sürümlerini bulabilirsiniz. Biz, yine bu sayfada Raspberry Pi OS (Raspberry Pi ARMv7) başlığı ile verilen, hazır derlenmiş sürümünü indirip kurulumunu yapacağız. Öncelikle sayfadaki indirme bağlantısını yani URL’ini kopyalarak aşağıdaki gibi wget aracına argüman olarak verin:

|

1 |

pi@raspberry:~ $ wget https://launchpad.net/veracrypt/trunk/1.21/+download/veracrypt-1.21-raspbian-setup.tar.bz2URL |

Dosya, Raspberry Pi’a indirildikten sonra ls komut ile listeleyelim:

|

1 2 3 |

pi@raspberry:~ $ ls -la -rw-r--r-- 1 pi pi 7327094 Jul 16 2017 veracrypt-1.21-raspbian-setup.tar.bz2 |

Yukarıdaki ekran çıktısından görüldüğü üzere veracrypt-1.21-raspbian-setup.tar.bz2 adındaki dosya ev dizinimize inmiş. Bu dosya sıkıştırılmış bir arşiv dosyasıdır. Dosyayı tar aracı ile genişleterek içindekileri dışarı çıkartalım ve tekrar listeleyelim:

|

1 2 3 4 5 6 7 8 9 |

pi@raspberry:~ $ tar -xf veracrypt-1.21-raspbian-setup.tar.bz2 pi@raspberry:~ $ ls -la vera* -rw-r--r-- 1 pi pi 7327094 Jul 16 2017 veracrypt-1.21-raspbian-setup.tar.bz2 -rwxr-xr-x 1 pi pi 2988876 Jul 16 2017 veracrypt-1.21-setup-console-armv7 -rwxr-xr-x 1 pi pi 4314513 Jul 16 2017 veracrypt-1.21-setup-gui-armv7 |

tar.bz2 uzantılı arşiv dosyasının içinden veracrypt-1.21-setup-console-armv7 ve veracrypt-1.21-setup-gui-armv7 isimli iki adet dosya çıktığını görüyoruz. Bunlardan gui isminde olanı, grafik masaüstü ortamında çalışan sürümünü; console ismindeki ise terminalde (konsol) yani metin tabanlı komut isteminde çalışan sürümüne ait kurulum dosyasıdır. Bu başlıkta konsol ortamında çalışan sürümünü kuracağımızdan, konsol için olanını aşağıdaki gibi çalıştırın:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 |

pi@raspberry:~ $ sudo ./veracrypt-setup-console-armv7 VeraCrypt 1.21 Setup ____________________ Installation options: 1) Install veracrypt_1.21_console_armv7.tar.gz 2) Extract package file veracrypt_1.21_console_armv7.tar.gz and place it to /tmp To select, enter 1 or 2: Do you accept and agree to be bound by the license terms? (yes/no): yes |

Kurulum programı bir kullanım anlaşması metni görüntüledikten sonra şartları kabul edip etmediğinizi soracaktır. Bu anlaşma genel olarak verilerinizin güvenliği ile ilgili sorumluluğu tarafınıza yüklemek ve şifrelemede kullanılan algoritmaların ya da VeraCrypt’in bir güvenlik zafiyeti neticesinde verilerinizin ifşa olabilme ihtimalinin riskini açıklar. yes yazarak soruyu yanıtlayın. Hemen ardından VeraCrypt adındaki program /usr/bin/ dizinine kopyalanacaktır. Bu aşamadan sonra kurulumumuz tamamlanmış demektir. Veracyrpt’in sürüm bilgisini aşağıdaki gibi kontrol edebilirsiniz:

|

1 2 3 |

pi@raspberry:~ $ veracrypt --version VeraCrypt 1.22 |

VeraCrypt ile şifreli konteyner oluşturmak

Dosya ve dizinlerin şifreli olarak saklanacağı bir konteyner oluşturmak için –create seçeneği kullanılır. Aşağıdaki gibi veracrypt’e –create seçeneği verildiğinde, içinde bulunulan dizinde bir konteyner oluşturmak için gerekli bilgileri girmeniz istenir. Hangi bilgilerin istendiğini inceleyerek konteynerimizi oluşturalım:

|

1 2 3 4 5 6 7 8 9 |

pi@raspberry:~ $ veracrypt --create Volume type: 1) Normal 2) Hidden Select [1]: 1 |

Volume yani konteynerin içinde oluşturulacak dosya sisteminin gizlilik tipi olarak Normal ve Gizli (hidden) olmak üzere iki seçeneğimiz var. Veracrypt, hidden seçeneği ile gizli bir konteyner bölümü oluşturabilir. Bu seçenek oluşturulan bölümü sıradan bir bölümün içerisine yerleştirerek gizliliğini artırmayı amaçlar. Bu seçeneğin uygulanmasının avantajı, ilgili inceleme araçlarının konteyner dosya içinde şifreli bir bölümün varlığının tespitini zorlaştırmaktır.

|

1 |

Enter volume path: <strong>container.hc</strong> |

VeraCrypt tarafından oluşturulacak konteyner dosyasının adı container.hc olarak girilmiştir. Bu dosya veracrypt’in çalıştırıldığı dizin içinde oluşturulur, dilerseniz dizinlerinde dâhil olduğu tam bir patika olarak girilebilir. Dosya uzantısının herhangi bir önemi yoktur.

|

1 |

Enter volume size (sizeK/size[M]/sizeG): 5G |

Burası konteynerin boyutunun tanımlandığı adımdır. Saklamak istediğiniz dosyaların boyutunu tahmin ederek bir boyut girebilirsiniz. VeraCrypt’in konteyner oluşturma işlemini tamamlamasının ardından, burada tanımlanan boyutta bir dosya oluşur. Bu boyut konteynerin içindeki dosyalardan bağımsızdır, yani; konteynerin içinde ne kadar dosyanız olursa olsun konteynerin boyutu sabittir. Yüksek değerler girmek için Gigabyte anlamına gelen G harfini, Kilobyte için K harfini ve Megabyte için de M harfini kullanabilirsiniz. Diskinizde yeterli miktarda boş alan olduğundan emin olmalısınız.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 |

Encryption Algorithm: 1) AES (*) 2) Serpent 3) Twofish 4) Camellia 5) Kuznyechik (*) 6) AES(Twofish) 7) AES(Twofish(Serpent)) 8) Serpent(AES) 9) Serpent(Twofish(AES)) 10) Twofish(Serpent) Select [1]: 1 |

Encryption Algorithm yani şifreleme algoritması, konteynerin içeriği diske kaydedilirken veya okunurken kullanılacak şifreleme algoritmasını ifade eder. Konteynerin içindeki dosyalara ait veriler bu aşamada belirlenen algoritmaya göre şifrelenerek kaydedilir. Algoritmaların hemen hemen hepsinin kırılma zorluğu matematiksel ve olasılık bilimleri açısından garanti altındadır. En azından bu kitap yazıldığı sıralarda öyleydi. Tabii ki bunun hiçbir garantisi yok; çünkü bilişim güvenliği dünyasında her gün yeni güvenlik açıkları tespit edilmekte ve geliştiriciler tarafından hızlıca yamalanmakta. VeraCrypt de aktif bir geliştirici topluluğuna sahip bir proje olarak, güvenli addedilmekte ve akreditasyonu bağımsız geliştiriciler tarafından internetten yayınlanmaktadır.

Uyarı: Raspberry Pi’ın resmi dağıtımı olan Raspbian’ın çekirdeği sürüm 4.9.80-v7+ itibari ile AES ve Kuznyechik algoritmalarına çekirdek desteği içerdiğinden sadece bu algoritmaların kullanılması mümkün. Aksi takdirde konteyner oluşturulması sırasında şöyle bir hata mesajı alınmakta: “Error: device-mapper: reload ioctl on veracrypt1 failed: No such file or directory”

Söz konusu güvenlik olunca VeraCrypt de yüksek duyarlılığının bir göstergesi olan söz konusu algoritmaların birlikte kullanılmasını öngören seçenekleri (6., 7., 8., 9. ve 10. yöntemler) geliştirmiştir. Bu yöntemler farklı matematiksel şifreleme algoritmalarının iç içe kullanılarak, şifreli verinin çözülmesini zorlaştırma amacını taşır. Bu amaç, güvenlik seviyesini yükseltme konusunda işe yararken ek CPU gücü kullanımını gerekli kılar, yani konteyner ile çalışırken okuma ve yazma işlemleri algoritmanın türü ve kombinasyonu ile doğru orantılı olarak değişir. Aşağıdaki tabloyu şifreleme ve şifre çözme süreleri açısından algoritmaları kıyaslamak için kullanabilirsiniz (değerler Raspberry Pi üzerinde elde edilmiş gerçek değerler değildir):

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 |

Algoritma Şifreleme Şifre çözme Ortalama Twofish 8.0MB/s 6.5MB/s 7.3MB/s Serpent 5.8MB/s 6.0MB/s 5.9MB/s AES 3.7MB/s 3.6MB/s 3.7MB/s Twofish-Serpent 3.3MB/s 3.1MB/s 3.2MB/s AES-Twofish 2.6MB/s 2.4MB/s 2.5MB/s Serpent-AES 2.3MB/s 2.3MB/s 2.3MB/s AES-Twofish-Serpent 1.8MB/s 1.7MB/s 1.8MB/s Serpent-Twofish-AES 1.8MB/s 1.6MB/s 1.7MB/s Hash algorithm: 1) SHA-512 2) Whirlpool 3) SHA-256 4) Streebog Select [1]: 1 |

Karıştırma algoritması (hash algorithm), konteyner şifreleme anahtarını ve konteyner meta verisini karıştırmak amacıyla kullanılır. Verinin karıştırılması deneme yanılma yöntemi ile kırılmasını güçleştiren ek bir güvenlik sağlar. Böylece konteyner inşa edilirken sabit meta verilerinin konteynerin güvenliği üzerinde daha az zafiyet oluşturması sağlanmış olur.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

Filesystem: 1) None 2) FAT 3) Linux Ext2 4) Linux Ext3 5) Linux Ext4 6) NTFS 7) exFAT Select [2]: 6 |

Konteynerin içerisinde oluşturulacak dosya sisteminin türünün belirlendiği adımdır. Bu adımda kullanmak istediğiniz dosya türünü seçerek devam edebilirsiniz. Eğer oluşturduğunuz konteyneri sadece Linux ortamında açıp kullanacaksanız Ext4 seçmenizi tavsiye ederim. Ext bir Linux standardı olduğu için, Linux Ext biçimli dosya sistemleri ile daha uyumlu çalışır. Eğer konteyneri Mac, Android ve Windows gibi diğer işletim sistemleri ile de kullanmak istiyorsanız exFAT seçebilirsiniz. Windows’un kendi dosya sistemi olan NTFS seçtiğiniz takdirde, konteynerin oluşturulabilmesi için ntfs-3g paketinin hâlihazırda yüklü olması gerekiyor. Paketi yüklemek için sudo apt install ntfs-3g komutunu kullanabilirsiniz.

|

1 2 3 |

Enter password: Re-enter password: |

VeraCrypt bu aşamada konteynerin şifrelenmesi için kullanılacak parolayı belirtmemizi ister. En az 20 karakterlik bir parola VeraCrypt tarafından güvenli kabul edilir. Daha kısa parolalar da girilmesine izin verir; fakat bu tavsiye edilmez. 20 karakterden kısa parolalar, VeraCrypt tarafından sabit karakterler ile 20’ye tamamlandığından şifrenin kaba kuvvet saldırısı ile yani deneme yanılma yöntemiyle kırılması kolaylaşır. Şifreleri oluşturan karakterleri değişik uzunluklarda sırayla yan yana getirip deneyerek bulmaya çalışan birçok program vardır. Bunlara genel olarak kaba kuvvet saldırısı ile kıran programlar denir (brute force crackers). Sadece küçük harflerden oluşan 4 karakter uzunluğundaki parolayı bulmak çok kolaydır. Bu şekilde oluşturulabilecek parola sayısı 29^4 dür, yani 29*29*29*29=707281. Bu programlar saniyede binlerce parola denemesi yapabilir. Bu nedenle parolanızda büyük/küçük harfler, rakamları ve noktalama işaretlerini kullanmanız konteynerin güvenliği açısından çok önemlidir. 29 küçük harf, 29 büyük harf, 10 rakam (0 dâhil) ve 10 özel karakterden oluşan 78 karakterlik bir kümeyi kullanarak 20 karakter uzunluğunda bir parola tanımladığınızda, denenmesi gereken toplam parola kombinasyonu sayısı 78^20 gibi 38 haneli bir sayıya karşılık gelir. Böyle bir parola günümüz şartlarında oldukça güvenli kabul edilir. Bu kadar fazla sayıda denemeyi makul sürelerde yapacak bir teknoloji henüz keşfedilmemiştir. Bu nedenle girdiğiniz parolayı unutmayacağınız bir ifadeden seçmeniz önemlidir. Eğer parolanızı unutursanız konteynerdeki tüm verinizi kaybetmiş olursunuz.

Bu aşamada bir PIM (Personal Iterations Multiplier) sayısı girmeniz istenir. PIM şifreleme anahtarını oluşturan algoritmanın öz yineli olarak kaç kez çalıştırılacağını belirler. Yani, şifreleme anahtarının girdiğinizi parola ve şifreleme algoritmasına göre ne derece rastlantısal oluşturulacağını belirler. Bu ek bir güvenlik önlemidir ve kaba kuvvet saldırılarına karşı yüksek güvenlik sağlar. Eğer PIM değeri 0 girilirse veya boş geçilirse VeraCrypt ön tanımlı en yüksek PIM sayısını kullanır. PIM sayısının büyüklüğü konteynerin şifreleme anahtarının oluşturulması ve deşifre edilmesi için yapılacak karıştırma işlemi sayısı arttırdığından, konteynerin oluşturulması ve açılması sırasında geçen süreyi etkiler. Bu süre en büyük PIM değeri için 2 dakikayı bulabilmektedir. Bu nedenle konteyner bu süreden sonra oluşturulmaya başlanır. Eğer bu süre kullanımınız açısından size fazla geliyorsa en düşük değer olan 1’i kullanabilirsiniz.

|

1 |

Enter keyfile path [none]: |

Parola yerine herhangi bir dosyanın kendisini (key file yani anahtar dosya) daha doğrusu dosyanın içeriğini oluşturan byte’ların değerlerini parola olarak kullanılmasını sağlayabilirsiniz. Bu durumda konteyneriniz ile çalışırken bir parola yerine ilgili dosyaya ihtiyacınız olur. Diğer taraftan bu dosyayı güvenli bir yerde saklama ve kaybetmeme gibi zorluk doğar. Bu özellik güvenlik açısından ek bir yük getirdiği için herkes tarafından tercih edilmez. Biz bu aşamada bu soruyu Enter tuşuna basarak boş (none) geçtik.

|

1 |

<p>Please type at least 320 randomly chosen characters and then press Enter:</p> |

Bu aşamada VeraCrypt konteynerin oluşturulması için üretilecek şifreleme anahtarını yaratmak için yeterince rastlantısal bir üretece ihtiyaç duyar. Tam olarak rastlantısal değerler üretmenin bilgisayar mantığı açısından bir yolu yoktur. Bu nedenle VeraCrypt ilgili rastlantısallığı üretme görevini bilgisayarın dışına, gerçek dünyaya yani bize devreder. Bu aşamada klavyeden en az 320 karakterli rastgele uzunlukta bir metin girmemiz istenir. Bu metin şifreleme anahtarının yeterince rastgele oluşturulmasında kullanılır.

|

1 2 3 |

Done: 100.000% Speed: 3.2 MB/s Left: 0 s The VeraCrypt volume has been successfully created. |

Konteynerin oluşturulması tamamlandığında aşağıdaki gibi bir dosya oluşur:

|

1 2 3 4 5 6 7 8 9 |

pi@raspberry:~ $ ls -la total 18488440 drwxr-xr-x 2 pi pi 4096 Mar 28 18:40 . drwxr-xr-x 7 pi pi 4096 Mar 28 18:38 .. -rwxr-xr-x 1 pi pi 5368709120 Mar 28 18:48 container.hc |

VeraCrypt konteynerini bir dizine bağlamak

Önceki adımda VeraCrypt’i kullanarak container.hc adında bir 5GB’lık bir konteyner oluşturmuştuk. Şim di bu konteynerin içerisinde dosya depolamak için onu açacağız. VeraCrypt bize konteynerin parolasını ve PIM sayısı soracak. Konteynerin kendisi bir dosya olduğundan üzerinde çalışabilmek için onu bir dizine bağlamamız gerekir. Aşağıdaki gibi konteyner dosyamızı VeraCrypt’e seçenek geçerse VeraCrypt bize sırasıyla konteynerin parolasını, PIM sayısını ve hangi dizine bağlamak istediğimizi, anahtar dosyasının yolunu ve gizli bolum özelliğine sahip olup olmadığını soracak. Bağlama işleminden önce bir dizin oluşturalım:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 |

pi@raspberry:~ $ mkdir konteyner pi@raspberry:~ $ veracrypt container.hc Enter mount directory [default]: konteyner Enter password for /home/pi/container.hc: ********************************* Enter PIM for /home/pi/container.hc: 1 Enter keyfile [none]: Protect hidden volume (if any)? (y=Yes/n=No) [No]: |

Konteyneri oluştururken bir anahtar dosya kullanmadığımız için keyfile sorusunu Enter’a basarak boş geçtik. Aynı şekilde gizli bölüm sorunu da Enter’a basarak No olarak cevapladık. Bu işlemin sonunda konteyner.hc dosyamız konteyner dizinine bağlanmış oldu. Bundan sonra (ta ki konteynerimizi kapatıp konteyner dizinini ayırana kadar) konteyner dizinine kaydedeceğiniz her şey diske şifreli olarak kaydedilir. Aynı şekilde bu dizinden okunan her dosya sanki şifresizmiş gibi şifresi çözülerek kullanılır olur. Linux’ta yapabileceğiniz tüm dosya işlemlerini bu dizin üzerinde yapabilirsiniz. VeraCrypt’in -l (list) seçeneği hâlihazırda açık olan konteynerler ve bağlı oldukları dizinleri listelemeyi sağlar:

|

1 2 3 |

pi@raspberry:~ $ veracrypt -l 1: /home/pi/container.hc /dev/mapper/veracrypt1 /home/pi/konteyner |

Yukarıdaki kullanım etkileşimli bir kullanımdır, yani VeraCrypt bağlamak istediğimiz konteyner için bize sırasıyla bazı sorular sorar ve biz de cevaplarız. Aynı işi VeraCrypt ile etkileşime girmeden gerçekleştirmek için seçenekler kullanılabilir. Aşağıda etkileşimsiz bir bağlamaya örnek yer alıyor:

|

1 |

pi@raspberry:~ $ veracrypt --pim 1 -p=parolamiz -k "" --protect-hidden=no container.hc /home/pi/konteyner |

VeraCrypt konteynerini ayırmak

Konteyner ile çalışmanız bittiğinde mutlaka VeraCrypt ile ayırma ve kapatma işlemini gerçekleştirmeniz gerekir. Aksi takdirde konteynere yazılmayan verilerinizi kaybetme ihtimaliniz vardır. Konteyneri kapatmak için bağladığınız dizini -d seçeneğine argüman olarak verebilirsiniz:

|

1 |

pi@raspberry:~ $ veracrypt -d konteyner/ |

Konteyneri kapatmanın önemine farklı bir açıdan dikkatinizi çekmek istiyorum. Konteynerimizi bağladığımız dizin diğer Linux dizinleri gibi olağan kullanımlara açıktır. Diğer dizinlerden hiçbir farkı yoktur. Eğer Raspberry Pi’ınızı fiziksel veya ağ üzerinden erişme yetkisi olan birisi varsa konteyner içeriğine diğer dizinler gibi erişebilir. Bu açıdan Raspberry Pi’a kullanıcı hesabı ve fiziksel konsol (fare ve klavye ile) ile erişme imkânı olması durumlarını güvenlik açısından hassasiyetle irdelemelisiniz. Eğer Raspberry Pi’ınız ya da konteyner dosyasının bulunduğu SD kart çalınır ise tamamen güvendesinizdir. Tabii ki parolanızın zorluğu kadar. Diski ele geçiren kişi enerjiyi kesmek zorunda olacağından VeraCrypt de kapanır. Dolayısıyla konteynerin şifreleme/şifre çözme sürecini yöneten bir işlem (process) ile bağlanan dizin arasındaki ilişki de (mapping) kalkar ve konteyner kapanmış olur. Kısacası Raspberry Pi’ınızın fiziksel konsolunu ve kullanıcı parolasını güvende tutmanız konteyner dizininin güvenliği açısından önem arz eder.

VeraCrypt konteynerinin parolasını değiştirmek

VeraCrypt konteynerini oluşturduktan sonra dilediğiniz zaman parolasını değiştirebilirsiniz. Parolayı değiştirmek için konteyner dosyası ile birlikte -C seçeneğinden yararlanabilirsiniz:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 |

pi@raspberry:~ $ veracrypt -C container.hc Enter password: Enter current PIM: 1 Enter new password: Re-enter password: Enter new PIM: 1 Enter new keyfile [none]: |

|

1 2 3 |

Please type at least 320 randomly chosen characters and then press Enter: Password, PIM and/or keyfile(s) successfully changed. |

Parola değiştirme sürecinde VeraCrypt bize mevcut parolayı ve PIM sayısını ardından yeni parolayı iki kere girmemizi ister ve yeni şifreleme anahtarının oluşturulabilmesi için en az 320 karakterli bir klavye girdisi yapmamızı ister.

Parola değiştirmenin konteynerin oluşturulma süresine göre çok daha kısa sürede tamamlandığını fark etmiş olabilirsiniz. VeraCrypt yeni parola ile tüm konteyneri yeniden şifrelemez bunun yerine daha pratik bir çözüm olan; konteynerin şifrelenmesinde kullanılan anahtarın kendisini şifreler. Yani, bir konteyner şifrelenirken girilen parola şifreleme yapmak için tek başına kullanılmaz. Bunun yerine çok daha fazla uzunlukta olan ve rastgele üretilen şifreleme anahtarları kullanılır. Esasen parola olarak girdiğimiz ifade, şifreleme anahtarını şifreleyerek koruma altına almayı sağlar.

encryptfs ile şifrelemek

Önceki başlıkta konteyner kullanarak dosyalarımızın disk üzerindeki güvenliğinin nasıl sağlanacağına bakmıştık. Bu başlıkta, Linux çekirdeği tarafından desteklenen şifreli dosya sistemini (encryptfs) kullanarak aynı işlemi yapacağız. Linux çekirdeği 2.6.19 sürümünden itibaren bu kısımda anlatılan şifreleme yöntemini dosya sistemi düzeyinde destekler.

Örneğin /home/pi/korunakli dizininin tüm içeriğinin disk üzerinde şifreli olarak nasıl kaydedilebileceğine bakalım. Bu işlemi yaparken mount komutundan faydalanacağız. Mount komutu ile korunakli adındaki dizini şifreli olarak bağlayacağız.

Her bağlama sırasında tanımladığımız parolayı girmek içeriği şifrelenmiş dizinimizin güvenliğini sağlayan en önemli unsurdur. Şöyle ki; Raspberry Pi’ın enerjisi kesildiğinde ya da kapatıldığında (init 0) şifreli olarak bağladığımız dizin de otomatik olarak ayrılacak (unmount) ve dosyalarımız şifreli olarak disk üzerinde korunmaya devam edilecektir. Şifrelediğimiz dizini kullanmak istediğimizde ise mount komutu ile parolamızı girerek dizini yeniden bağlamamız yeterlidir.

Şifreleme desteğinden yararlanabilmek için ecryptfs araçlarını yükleyelim:

|

1 2 |

pi@raspberry:~ $ sudo apt update pi@raspberry:~ $ sudo apt install ecryptfs-utils -y |

Şimdi içeriğini şifrelemek istediğimiz dizini oluşturalım ve bağlayalım:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 |

pi@raspberry:~ $ mkdir korunakli pi@raspberry:~ $ sudo mount -t ecryptfs /home/pi/korunakli/ /home/pi/korunakli/ Select key type to use for newly created files: 1) passphrase 2) tspi Selection: 1 Passphrase: Select cipher: 1) aes: blocksize = 16; min keysize = 16; max keysize = 32 2) blowfish: blocksize = 8; min keysize = 16; max keysize = 56 3) des3_ede: blocksize = 8; min keysize = 24; max keysize = 24 4) twofish: blocksize = 16; min keysize = 16; max keysize = 32 5) cast6: blocksize = 16; min keysize = 16; max keysize = 32 6) cast5: blocksize = 8; min keysize = 5; max keysize = 16 Selection [aes]: 1 Select key bytes: 1) 16 2) 32 3) 24 Selection [16]: 1 Enable plaintext passthrough (y/n) [n]: n Enable filename encryption (y/n) [n]: n Attempting to mount with the following options: ecryptfs_unlink_sigs ecryptfs_key_bytes=16 ecryptfs_cipher=aes ecryptfs_sig=b69a1d7c7746058d WARNING: Based on the contents of [/root/.ecryptfs/sig-cache.txt], it looks like you have never mounted with this key before. This could mean that you have typed your passphrase wrong. Would you like to proceed with the mount (yes/no)? : yes Would you like to append sig [b69a1d7c7746058d] to [/root/.ecryptfs/sig-cache.txt] in order to avoid this warning in the future (yes/no)? : yes Successfully appended new sig to user sig cache file Mounted eCryptfs |

Mount komutu ile dosya sistemi tipi yerine ecryptfs seçeneğini geçerek, bu dizinin kayıtlı olduğu disk alanının şifreli olarak kaydedileceğini belirttik. mount komutu interaktif olarak sizden bazı soruları yanıtlamanızı ister. İlk soruda parola kullanım tipi olan passphrase için 2 girdik. Sonraki iki soruda şifrelemede kullanılacak algoritmanın AES, dosya sistemini şifrelemede kullanılacak anahtarın uzunluğunun da 16 byte yani 128 bit (16×8) olacağını belirtmiş olduk. Dilerseniz güvenliği yükseltmek için 24/32 bits seçebilirsiniz. Enable plaintext passthrough sorusuna no cevabını vererek şifresiz dosyaların korunakli dizini içinde kullanılmamasına, Enable filename encryption sorusuna no diyerek de dosya isimlerinin şifrelenmemesine karar verdik. Komut başarıyla çalışıp, korunakli isimli dizini başarıyla bağladığında, Mounted eCryptfs mesajını görüntüleyerek kullanıma açacaktır.

Bu işlemden sonra dizin içerisinde oluşturacağımız tüm dosya ve dizinler bağlı olduğu süre boyunca disk üzerine şifreli olarak kaydedilecektir.

Bu aşamada bir detaydan bahsetmek istiyorum; mount komutu normalde sınırlı bir kullanıcı olan pi’nin çalıştırabileceğini bir komut olmadığından, sudo ile yetki vererek root kullanıcısı yetkileri ile çalıştırmamız gerekir. mount komutu şifreleme anahtarını saklamak için /root/.ecryptfs/ dizini içinde sig-cache.txt dosyasını oluşturur. Dilerseniz anahtarı görmek için cat komutundan faydalanabilirsiniz.

|

1 2 3 |

pi@raspberry ~ $ sudo cat /root/.ecryptfs/sig-cache.txt cf9d3e935511b598 |

İçiniz rahat olsun, şifreleme anahtarının bu dosyada kayıtlı ve görüntülenebilir olması bir güvenlik açığı değildir. Bu dosyada yer alan 16 byte’lık AES anahtarı parolanız ile korunmuş durumdadır. Yani, önceki başlıkta da belirtildiği gibi, rastgele oluşturulan bir şifreleme anahtarı belirlediğimiz parola ile yeniden şifrelenir. Dikkat etmeniz gereken tek şey yeterince karmaşık ve uzun bir parola seçmektir. Şifreleme anahtarınız seçtiğiniz parolanın zorluğu kadar güvendedir.

Artık şifreli dizinimizi kullanmaya başlayabilirsiniz. İsterseniz bir deneme yaparak şifrelemenin çalıştığından emin olalım. Nano komutu ile şifrelenmiş dizin içerisinde bir metin dosyası oluşturalım.

|

1 2 3 |

pi@raspberry: ~ $ cd /home/pi/korunakli pi@raspberry:~/korunakli $ nano cok_gizli.txt |

Vicdan dediğimiz şey, içimizde alevlenen belli bir arzunun, dış dünya tarafından reddedildiğinin iç dünyamız tarafından algılanmasıdır. Freud

Ctrl+X ile kaydedip çıktıktan sonra korunakli dizinini umount komutu ile serbest bırakalım (ayıralım) ve daha sonra cok_gizli.txt dosyasının içeriğine bir göz atalım. Dizini ayırdığımız sırada, dizinin içinde olmamaya dikkat edelim.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 |

pi@raspberry:~/korunakli $ cd .. pi@raspberry ~ $ sudo umount /home/pi/korunakli pi@raspberry ~ $ cat /home/pi/korunakli/cok_gizli.txt @▒▒->Y5▒rzG6ƼB3F▒'▒i.▒:▒ ▒ Q]▒▒▒2`NjfN▒▒▒�▒r▒Ձ▒▒Xvە@▒!?▒yO-▒8▒L▒R▒&▒W▒Cӄ▒g▒▒▒sۜ▒': ։q~▒▒▒2A5▒▒jE▒5▒h▒O▒n▒`|▒▒▒ 1}▒d▒Q▒\@▒▒▒▒&▒Ço▒▒▒▒▒Zݩ▒g▒p▒la▒y▒2 ▒[▒p▒▒S▒#`▒w▒3V▒$R9▒L▒l▒▒jR6▒5݄▒▒;o▒VŝO0z▒▒q▒Ű▒▒b▒▒G▒V▒l▒▒:w▒▒▒▒▒ն▒T▒… |

Yukarıdaki ekran görüntüsünde de görebileceğiniz gibi; cok_gizli.txt isimli dosyanın içeriği disk üzerinde şifreli olarak saklanmaktadır. SD kartı eline geçiren kötü niyetli bir kişinin göreceği veri de bundan ibarettir. Dosyanın içeriğini normal şekilde görüntüleyip dizin içerisinde işlem yapabilmek için dizinimizi parolamızı kullanarak mount komutu ile tekrar bağlamamız gerekir. Aşağıda olduğu gibi mount komutu, şifreli dizini bağlayabilmek için parolayı soracaktır.

|

1 2 3 |

pi@raspberry ~ $ sudo mount -t ecryptfs /home/pi/korunakli/ /home/pi/korunakli/ -o key=passphrase, ecryptfs_cipher=aes, ecryptfs_key_bytes=16, ecryptfs_passthrough=no, ecryptfs_enable_filename_crypto=no pi@raspberry ~ $ cat /home/pi/korunakli/cok_gizli.txt |

Vicdan dediğimiz şey, içimizde alevlenen belli bir arzunun, dış dünya tarafından reddedildiğinin iç dünyamız tarafından algılanmasıdır. Freud

Dosyaları güvenli şekilde silmek

Aslında bu başlık kafanızda önemli bir soru işareti oluşturmalı. Dosya silmenin güvenli şekli nasıl olabilir ki? İşletim sistemine dosya silme komutunu verdiğinizde sizin için dosya sistemi üzerinde gerekli işlemi (değişikliği) yaparak dosyayı siler. Aslında bilgisayar gibi hiçbir sayısal depolama cihazında gerçekten bir silme işlemi söz konusu değildir. Evet, yanlış okumadınız, geçekte dosya silme diye bir işlem yoktur.

İşletim sisteminin dosya sistemi yöneticisi, bir dosyayı gerçekten silmez sadece silindi olarak işaretleyerek kullandığı disk alanını boş olarak işaretler. Ancak boşa çıkan disk alanına yeni bir dosya kaydedildiğinde eski dosya gerçekten ulaşılamaz olur ve silinmiş olarak kabul edilebilir. Şunu hatırlayın; diyelim ki bir DVD’nin içeriğini bilgisayarınıza kopyalamak istiyorsunuz; bu işlem ortalama olarak 5 dk. sürecektir. Sıra bu içeriği bilgisayardan silmeye geldiğinde aynı içerik birkaç saniye içerisinde silinir! Bu işlem sayısal depolama kullanan tüm teknolojilerde aynıdır. Bilgisayarın burada yaptığı işlem sadece FAT adı verilen ve bir kitabın içindekiler listesine benzetebileceğimiz bir listeden dosya adının silinmesi ve ilgili kitap sayfalarının boş olarak işaretlenmesinden ibarettir.

Bu nedenle gizliliği olan dosyalarınızı rm komutu ya da standart bir yöntemle silmek güvenli değildir. Kurtarma programları ile silinen dosyalar (aslında silinmiş olarak işaretlenen) geri alınabilir. Eğer güvenli silme gerçekleştirilmezse; örneğin ticari amaçla geliştirdiğiniz bir yazılımın kaynak kodları SD kart ile müşterilerinize ulaşabilir. Shred adlı program Linux’ta, dolayısıyla Raspberry Pi’da dosyaları güvenli olarak silmek için kullanabileceğiniz başarılı birçok programdan birisidir. Shred temel olarak silinmek istenen dosyaların verisi üzerine belli sayıda rastgele değerler yazmakta ve orijinal veriyi sürekli olarak değiştirmektedir. Böyle bir durumda dosya geri kurtarılsa dâhi sadece anlamsız verilere ulaşılmış olur.

Shred komutu sistemde yüklü değilse apt ile aşağıdaki gibi yükleyebilirsiniz.

|

1 2 3 |

pi@raspberry ~ $ sudo apt update pi@raspberry ~ $ sudo apt install –y shred |

Shred komutunun temel kullanımı aşağıdaki gibidir:

|

1 |

shred silinecek_dosyanin_adi |

Aşağıdaki komut örneğini inceleyin:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 |

pi@raspberry ~ $ shred test.txt -n 6 -v shred: test.txt: pass 1/7 (random)... shred: test.txt: pass 2/7 (555555)... shred: test.txt: pass 3/7 (aaaaaa)... shred: test.txt: pass 4/7 (ffffff)... shred: test.txt: pass 5/7 (000000)... shred: test.txt: pass 6/7 (random)... shred: test.txt: pass 7/7 (000000)... |

Yukarıdaki komutun seçeneklerini açıklamak gerekirsek; n seçeneği ile güvenli olarak silinecek dosyanın verileri üzerine 6 kez rastgele veri yazılmış, –v (verbose) seçeneği ile de işlem durumu hakkında ekrana çıktı verilmesi sağlanmıştır. Dosyanın üzerine ne kadar çok rastgele değer yazılırsa güvenli silme o denli güçlü gerçekleşir. Dosyanın boyutuna göre bu sayıyı istediğiniz kadar artırabilirsiniz. Askeri seviyede bir güvenli silme işlemi en az 30 tekrar yazma gerektirir. Bu komutun sonunda dosya verisi geri kurtarılamayacak şekilde karıştırılmış; fakat dosyanın kendisi silinmemiştir. Dosyanın kendisinin de diskten silinmesi için kullanılan –u seçeneğine bir örnek kullanım da şöyledir:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 |

pi@raspberry ~ $ shred test.txt -n 2 -v -u shred: test.txt: pass 1/3 (random)... shred: test.txt: pass 2/3 (random)... shred: test.txt: pass 3/3 (000000)... shred: test.txt: removing shred: test.txt: renamed to 00000000 shred: 00000000: renamed to 0000000 shred: 0000000: renamed to 000000 shred: 000000: renamed to 00000 shred: 00000: renamed to 0000 shred: 0000: renamed to 000 shred: 000: renamed to 00 shred: 00: renamed to 0 shred: test.txt: removed |

Yukarıdaki shred komut örneğinde farklı olarak –u seçeneği kullanılmıştır. Bu seçenek ile hem dosya diskten silinmiş hem de silinmeden önce dosya adı bilgisi FAT’den (dosya yerleşim tablosu) üzerine rastgele (00000) değerler yazılarak yok edilmiştir. Bu sayede hangi dosyanın silindiğine dair de disk üzerinde (SD Kart) iz bırakılmaması sağlanmış olur.

Son olarak bir dizini, alt dizinleri ile beraber tamamen silmek için aşağıdaki gibi bir sıralı komut çalıştırılabilir. Bu kullanımda find komutu ile /home/pi/dev dizini altındaki tüm dosyalar listelenmekte ve 48 tur güvenli silme işlemi için shred programına yönlendirilmektedir. Komutun çalışmasının tamamlanması, işlem tur sayısı ve dizinin boyutuna göre değişen miktarda zaman alacaktır.

|

1 |

pi@raspberry ~ $ find /home/pi/dev -depth -type f -exec sudo shred -v -n 48 -u {} \; |

Magnetic force microscopy ve şifreleme

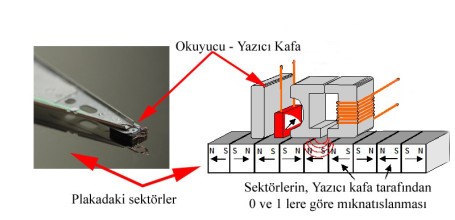

Neden aynı verinin üzerine birçok kere rastgele değer yazıldığını merak etmiş olabilirsiniz. Bu işin arka planı çoğu kimse için aşırı teknik olabileceğinden basitçe şöyle ifade edebilirim: Verinin üzerine bir kez yazılması orijinal veriyi tamamen ulaşılmaz yapmaz. Yeterli teknolojik donanımı olan kişi/kuruluş üzerine yazılmış veriden orijinal veriyi elde edebilir. Buradaki yeterli teknolojik imkânlardan kasıt aslında sadece devletlerin sahip olabileceği imkânlar ya da bu işe zarar etme pahasına para yatırmış olma ihtimali olan dolar milyarderleri ve yüksek bütçeli kuruluşlar. Üzerine veri yazılan disk/bellek alanı hücresi (bit) bir önceki değerini belli oranda muhafaza etmektedir. Yani, 1 olarak okunan verinin daha önce sahip olduğu değerin 0 ya da 1 olduğu öğrenmek mümkündür. Bu zafiyetin suistimali en çok manyetik kayıt ortamlarında (HDD) karşımıza çıkar.

Manyetik Diske Veri Yazılması ve Okunması

Diskler, verileri (yani 1 ve 0’ları) nano ölçekteki mıknatısların sahip olduğu konumu kullanarak saptarlar. Örneğin SN (Güney/Kuzey) pozisyonunda duran bir mıknatıs 0’ı ifade ederken tam tersi pozisyonda duran NS mıknatıs 1’i ifade eder. Manyetik disklerde bu iki durum arasında net bir ayrım yoktur ve belli toleranslar ölçüsünde disk işlemcisi tarafından yorumlanarak 0 veya 1 olarak yorumlanırlar. İdeal koşullarda SN pozisyonundaki bir mıknatısın referans ekseni ile tam olarak 90 derece açı yapması gerekirken disk işlemcisi tarafından bu açı örneğin %10’luk (manyetik malzemenin üretim teknolojisine bağlı olarak) bir sapma payı ile tolere edilir. Yani, 84 veya 89 dereceye konumlanmış bir mıknatıs da 0 olarak kabul edilir. Birden fazla tur yazma ihtiyacı bu tolerans değerin genişliğinden kaynaklanmaktadır. Örneğin 83 derecelik orijinal konuma sahip bir 0 değerinin üzerine tekrar 0 yazılırsa bu açı benzer bit’lere göre bir miktar daha ideal derecesi olan 90 dereceye yaklaşır. Örneğin 84,2 (seksen dört tam onda iki) derece olur. Benzer şekilde aynı bit -82 (eksi seksen iki) derece ile 1 değerine sahip iken üzerine sıfır yazılırsa önceki örneğe göre ideal değere yaklaşma oranı daha az olacaktır (çünkü orijinalinden zıt bir manyetik alan uygulanarak 0 yazılmıştır). Bu özelliklerinden dolayı manyetik disklerden silinen verileri elde etme işlemi, tüm disk yüzeyi ileri teknoloji donanım ve yazılımlar ile taranarak gerçekleştirilebilmektedir. Bu işlem için disk plakaları sökülerek Magnetic Force Microscope adı verilen ve nano ölçekte büyültme yapabilen mikroskopların altında fotoğraflanarak ilgili yazılımla tüm diskteki veriyi oluşturan bit’lerin korelasyonu üzerinden bir hesaplama yapılarak orijinal veri tahmin edilmeye çalışılır. Bu nedenle disk verisinin üzerinden birden fazla tur ile geçmek verinin geri döndürülememesi açısından önemlidir. Aynı güvenlik zafiyeti kapasitif mantıkla (enerji depolayan nano ölçekli kondansatörler/kapasiteler) çalışan statik belleklerde de vardır (SD kart, Flash Bellek, SSD vb.). Bu kayıt ortamlarında 1 ve 0’lar mıknatıs yerine şarj ve deşarj olan minik kapasiteler/kondansatörler ile temsil edilir. Mıknatıslarda olduğu gibi bu minik kapasitelerin de şarj ve deşarj tolerans aralıkları vardır. Amerikan ordu standardında bu tur sayısı 7 olarak standartlaştırılmışken 30’un üzerindeki değerler de çoğu kişi için paranoyak seviyede görülmemektedir. Zamanınıza ve mahremiyetini muhafaza etmek istediğiniz verinizin değerine göre tur sayısını olabildiğince uzun tutmak güvenlik açısından akılcı bir yaklaşım olacaktır.