Bir süre önce tamamladığımız 30 saatlik kursun sınav sorularını paylaşıyorum. Telif hakkı yoktur, güle güle kullanabilirsiniz. Sınavın cevap anahtarını ise sayfanın sonundaki bağlantıdan indirebilirsiniz.

Okumaya devam et “Temel Seviye Arduino (Mikrodenetleyici) Kursu Test Sınavı Soruları”Ay: Haziran 2017

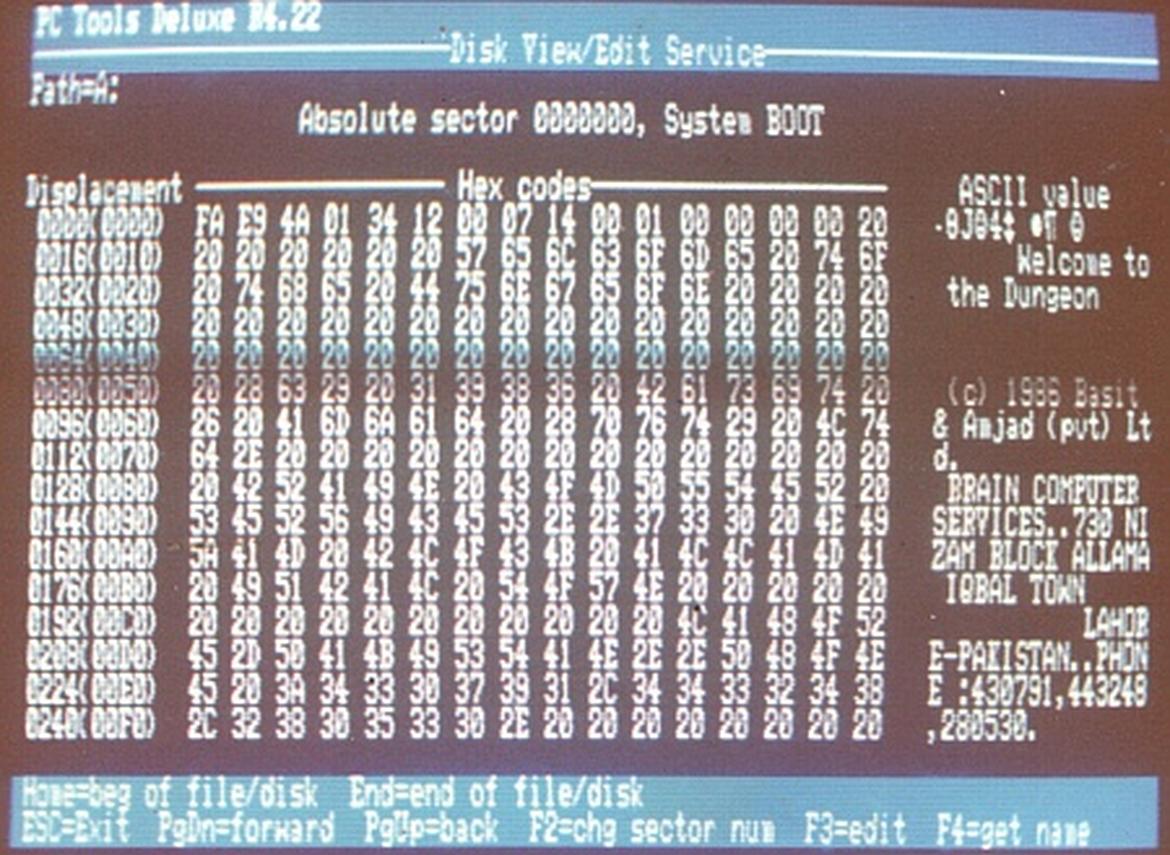

E-Kitap: Assembly Dilinde Virüs Nasıl Yazılır?

Üniversite zamanlarında hocam Doç.Dr.Nurettin Topaloğlu’ndan edindiğim fotokopiyi öğrencim Murat AKAY’ın emeği ile PDF formuna dönüştürdük. Türkçe yazılmış kitap DOS exe’leri için assembly dilinde virüs yazma konusu işliyor.

Okumaya devam et “E-Kitap: Assembly Dilinde Virüs Nasıl Yazılır?”Android Sistemlerden Delil Amaçlı İz Tespit Etme Yöntemleri

ÖZET

Cep telefonları, özellikle de akıllı telefonlar hayatımızda önemli bir rol oynamaktadır. Mobil cihaz pazarının muazzam büyümesiyle, onları suç faaliyetinde kullanma imkânı da sürekli artmaktadır. Android, piyasadaki son derece rekabetçi platformlardan biridir. Birçok üretici tarafından kullanılan Android, farklı cihaz modellerini çalıştırmak için kullanılmakta ve bu da güçlü bir çeşitliliğe neden olmaktadır. Böylece, Android tabanlı akıllı telefonların fiziksel imaj ediniminin zorluğu, özellikle son Android sürümünün kaynak kodunun çok geç yayınlanması ile daha da anlam kazanıyor. Sonuç olarak, en yeni sürüm işletim sistemine sahip mevcut akıllı telefonların, mevcut akıllı telefon adli araçları kullanılarak edinilmesi de güçleşiyor. Bu çalışmada, mantıksal ve fiziksel olarak edinme olanağı sunan (imaj alma) adli mobil cihaz araçlarının kapsamlı bir perspektifi verilmektedir.

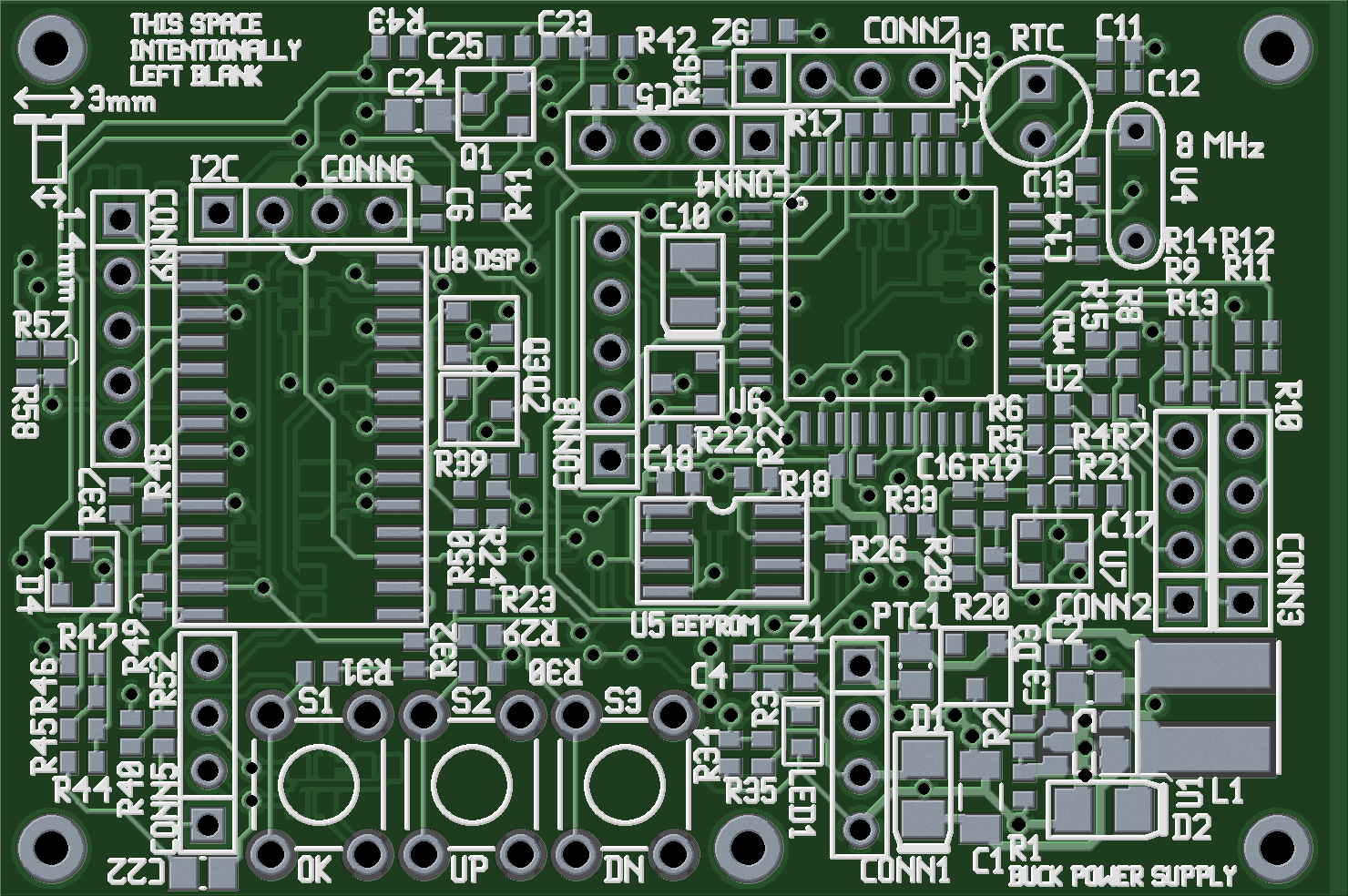

Okumaya devam et “Android Sistemlerden Delil Amaçlı İz Tespit Etme Yöntemleri”PCB Tasarım Notları

LTE ve IMSI Catcher Efsanesi

LTE ve IMSI Yakalayıcı Efsaneleri

Ravishankar Borgaonkar*, Altaf Shaik, N. Asokan#, Valtteri Niemi§, Jean-Pierre Seifert

* Aalto University

Email: [email protected]

Technische Universita ̈t Berlin and Telekom Innovation Laboratories

Email: (altaf329, jpseifert) @sec.t-labs.tu-berlin.de

# Aalto University and University of Helsinki

Email: [email protected]

§ University of Helsinki

Email – [email protected]

Çeviri: Özgür Koca, E-posta: [email protected], www.tankado.com

Okumaya devam et “LTE ve IMSI Catcher Efsanesi”SS7’nin Düşüşü: Kritik Güvenlik Kontrolleri İşe Yarayabilir mi?

SS7’NİN DÜŞÜŞÜ – KRİTİK GÜVENLİK KONTROLLERİ İŞE YARAYABİLİR Mİ?

GIAC (GCCC) Gold Certification

Author: Hassan Mourad, [email protected]

Translate: Özgür Koca, [email protected]

Advisor: Stephen Northcutt

Özet

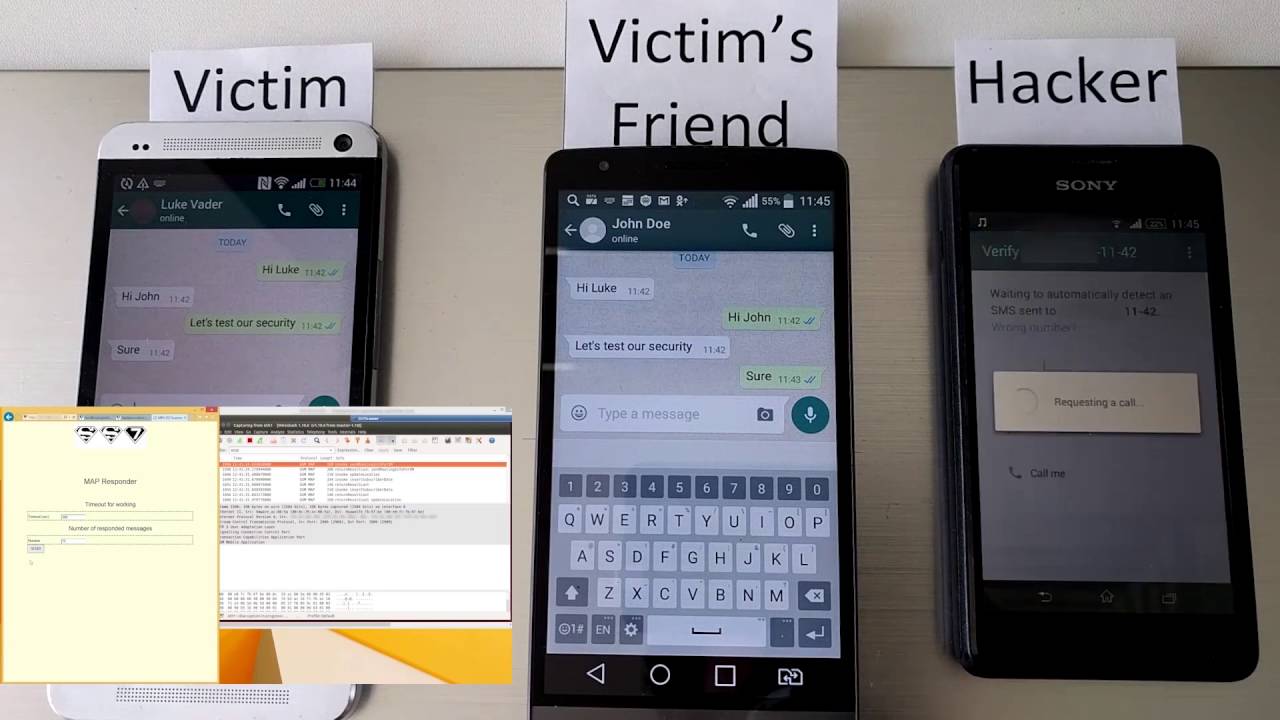

SS7 iletişim ağı yapısı gereği operatörlerin kapalı ağları içerisinde düğümlerin birbirine doğal güvenleri söz konusudur. Bu kapalı ağa dahil olabilen saldırgan bu doğal güven hiyerarşisini, kullanıcının konumunu belirleme, çağrısını dinleme ve sistemi servis dışı bıkramaya kadar saldırılar düzenleyebilir. Bu güven ilişkisi ülkesel ve global ölçeklerde operatörler arasında da geçerlidir. Operatör ağına sızan birisi roaming özelliğinden ötürü otomatik olarak dünyadaki tüm operatörlerin ağları üzerinde de erişim kazanır. SS7 kapalı ve güvene dayalı bir ağ olduğu için bu konuda yapılan güvenlik araştırmaları sınırlı kalmıştır.

Okumaya devam et “SS7’nin Düşüşü: Kritik Güvenlik Kontrolleri İşe Yarayabilir mi?”BİLİŞİM SİSTEMLERİ ÜZERİNE ARAMA VE EL KOYMA TEDBİRİNE İLİŞKİN MEVZUAT VE UYGULAMADA YAŞANAN SORUNLAR

Tezin ilk bölümünde, genel olarak dijital delil ve dijital delil ile ilgili kavramlara değinilmiştir. Bilişimin sisteminin terminoloji ve uygulamadaki tanımlarına kısaca yer verilmiştir. Dijital delil tanımı, hash değeri önemi ve özelliklerinden bahsedilmiştir. Bununla ilgili terminolojik yaklaşımlarda bulunulmuştur. Devamında, bilişim sistemlerinin sağladığı avantaj ve dezavantajlar konusunda bilgi verilmiştir. Özellikle tezin ana konusunun temelini oluşturan bilişim suçu kavramı, tanımı, bu suç ile ilgili işleniş biçimleri ve bir takım örnekler verilmiştir.

Okumaya devam et “BİLİŞİM SİSTEMLERİ ÜZERİNE ARAMA VE EL KOYMA TEDBİRİNE İLİŞKİN MEVZUAT VE UYGULAMADA YAŞANAN SORUNLAR”PHP: Single File Audio Player

Tek Dosya PHP Ses Yürütücüsü, tarayıcı, çalma listesi ve arama yapısı ile sezgisel bir tarayıcı tabanlı ses çalardır. Yapılandırma veya programlama becerisine gerek duymaz. Müziğinize harika duyarlı bit HTML5 oynatıcı sunmak için dosyanın bir kopyasını web sunucunuza kopyalamanız yeterlidir.

Okumaya devam et “PHP: Single File Audio Player”PHP: Single File PHP Gallery

Tek dosyadan oluşan bir resim galeri script’i, tek bir PHP dosyasındaki bir web galerisi. Tek yapmanız gereken, bir galeri yapmak için betiği resim içeren herhangi bir dizine kopyalamaktır. Alt dizinler alt galeriler olacak. Resimler ve dizinler için küçük resimler otomatik olarak oluşturulur. Tek Dosya PHP Galerisi herhangi bir yapılandırma veya programlama becerisi gerektirmez.

Projenin sayfasına gitmek için buraya demo sayfası için buraya tıklatın.

Okumaya devam et “PHP: Single File PHP Gallery”Android Adli Bilişim – Otomatikleştirilmiş veri toplama ve raporlama

Bu araştırmada, olaya müdahale eden, güvenlik denetçilerini, proaktif güvenlik izleyicilerini ve adli araştırmacıları ilgilendiren birçok veri setini sürekli olarak toplamak üzere Android akıllı telefonlar için kurumsal bir prototip izleme sistemi geliştirilmiştir. Kapsanan birçok veri seti, mevcut diğer kurumsal izleme araçlarında bulunamadı. Prototip sistemi ne kök ayrıcalıklarını ne de doğru işlem için Android mimarisinin çözümlemesini gerektirmez, böylece Android cihazları arasındaki birlikte çalışabilirliği artırır ve sistem için casus yazılım sınıflandırmasını önler. Kurcalamaya karşı savunmasız alanları belirlemek ve daha da güçlendirmek için sistemde bir anti-adli analiz yapıldı. Bu araştırmanın katkıları, türünün ilk açık kaynaklı Android kurumsal izleme çözümü, yükseltilmiş ayrıcalıklar olmadan koleksiyon amaçlı kullanılabilecek veri setlerinin kapsamlı bir rehberinin ve çeşitli Android uygulama bileşenlerini sahada uygulamak için yararlı yeni bir tasarım stratejisinin kullanıma sunulmasını içermektedir.

Okumaya devam et “Android Adli Bilişim – Otomatikleştirilmiş veri toplama ve raporlama”Akıllı Android Telefonlar İçin Fiziksel Adli Imaj Edinim Araçları

ÖZET

Cep telefonları, özellikle de akıllı telefonlar hayatımızda önemli bir rol oynamaktadır. Mobil cihaz pazarının muazzam büyümesiyle, onları suç faaliyetinde kullanma imkânı da sürekli artacak. Android, piyasadaki son derece rekabetçi platformlardan biridir. Birçok üretici tarafından kullanılan Android, farklı modelleri çalıştırmak için kullanılıyor ve bu da güçlü bir çeşitliliğe neden oluyor. Böylece, Android tabanlı akıllı telefonların fiziksel imaj ediniminin zorluğu, özellikle son Android sürümünün kaynak kodu çok geç yayınlanması ile ortaya çıkıyor. Sonuç olarak, en yeni sürüm belleğe sahip mevcut akıllı telefonlar, mevcut akıllı telefon adli araçları kullanılarak edinilemez. Bu yazıda, fiziksel olarak edinme olanağı sunan bazı mobil cihaz adli araçlarının kapsamlı bir perspektifi verilmektedir. Bu araçların karşılaştırmalı analizi, maliyet, bütünlük, veri kurtarma, kullanışlılık, adli veri aşamalarını dışa aktarma yolları ve genelleştirilmiş android akıllı telefonları destekleme yöntemlerini içeren farklı parametrelere dayanarak gerçekleştirilmiştir.

Okumaya devam et “Akıllı Android Telefonlar İçin Fiziksel Adli Imaj Edinim Araçları”Android akıllı telefonların firmware(bellenim) güncelleme protokollerine dayalı yeni bir edinim yöntemi

Android 6’nın piyasaya sürüldüğü şu zamanlarda pazardaki iOS payı artmış olsa da, akıllı telefon pazarında, Android hakim işletim sistemi olmaya devam ediyor. Piyasaya sürülen çeşitli Android akıllı telefonlar için veri toplama ve analizini gerçekleştiren adli çalışmalar yürütülmektedir. Bununla birlikte, yeni Android güvenlik teknolojilerinin uygulanması ile mevcut adli yöntemleri kullanarak veri edinmek daha zor hale gelmektedir. Bu sorunu çözmek için, Android akıllı telefonların firmware (bellenim) güncelleme protokollerini analiz etmeye dayalı yeni bir inceleme yöntemi önermekteyiz. Android akıllı telefonların fiziksel olarak edinilmesi ile önyükleme yükleyicisinde (bootloader) yer alan firmware güncelleme protokolü, tersine mühendislik yapılarak flash bellek okuma işlemi gerçekleştirilebilir (imaj alma).

Okumaya devam et “Android akıllı telefonların firmware(bellenim) güncelleme protokollerine dayalı yeni bir edinim yöntemi”Adli Bilişim Açısından Android Mobil Uygulamalarının Gizliliğini Değerlendirmek

Bu çalışmada Android işletim sisteminin RAM adı verilen geçici/uçucu belleğinde yer alan çeşitli Android uygulamalarına ait kimlik doğrulama verilerinin elde edilmesine yönelik teknikler hakkında incelemeler yapılmıştır. Çalışma sırasında tamamen açık kaynak kodlu inceleme araçlarından yararlanılmıştır. Birinci bölümde hassas kullanıcı verisi içerebilecek çeşitli kategorilerde 13 farklı Android uygulamasının kimlik doğrulama bilgileri, 30 farklı senaryo altında, mobil aygıtın fiziksel belleğinden ayıklanarak hassas verileri elde edilmiştir. İkinci bölümde elde edilen bellek dökümleri içerisinde, ilgili uygulamaların hassas verilerinin yer aldığı bellek konumları tespit edilmiştir. Üçüncü bölümde ise toplanan veriler ışığında Android mobil uygulamaların ve cihazların mahremiyeti ile ilgili bir dizi kritik gözlem sonucu ortaya koyulmuştur.

Okumaya devam et “Adli Bilişim Açısından Android Mobil Uygulamalarının Gizliliğini Değerlendirmek”Mesleki Yabancı Dil Dersi (Bilişim Teknolojileri Kelime Bulmacaları)

Çoğu insan puzzle çözmeyi sever. Kelime bilgisi sınavlarını daha zevkli hale getirmek için puzzle şekline getirebilirsiniz. Böylece öğrenciler kelimeler hakkında daha fazla düşüneceklerinde ve daha kalıcı olacaktır. Aşağıda FindThatWord adlı ücretsiz program ile oluşturduğum kelime bulmacaları ve cevapları yer alıyor. Mesleki ingilizce dersinin modüllerinde geçen kelimelerden oluşturduğum 7 adet bulmacanın kaynak dosyalarını da program ile beraber veriyorum. Arşivin içinde png dosyalarını da bulabilirsiniz. Umarım faydalı olur.

Okumaya devam et “Mesleki Yabancı Dil Dersi (Bilişim Teknolojileri Kelime Bulmacaları)”