Kategori: Güvenlik

“Güvenlik zincirinin en zayıf halkası insandır.” – K.M.

“Yanlızca iki şey sonsuzdur; evrenin sonsuzluğu ve insanoğlunun aptallığı” – A.E

Video: Meltdown ve Spectre’a Hızlı Bir Bakış

Bu güvenlik açığı tam olarak nedir?

İşletim sistemleri programları CPU’ya gönderip çalıştırmadan önce diskten okuyarak belleğe kopyalarlar. Programı oluşturan byte’lar, teker teker bellekten okunarak işlemciye gönderilir ve çalıştırılır. Bu esnada; işletim sistemi (daha doğrusu işletim sisteminin çekirdeği) belleği iki ana kısma ayırarak yönetir. Kernel space ve user space. İşletim sisteminin en önemli görevi kullanıcı programlarının kendi bellek alanlarında çalışmalarını ve dışarıya çıkamamalarını garanti etmektir. Bu güvenlik için çok gerekli bir durumdur. Yani çekirdeğin RAM’de çalışmakta olduğu, kernel-space adı verilen alanı koruma altındadır. Kernel buranın user space programlardan korunmasını garanti eder. Eğer bir user-space program kernel-space’e erişebilirse (okuma/yazma) işletim sistemi genelinde “herşeyi” yapabilir. Bu açık CPU’nun donanımsal bir tasarım hatasını (aslında meltdown ve spectre keşfedilene kadar bu bir feature’dı) kullanarak erişilmemesi gereken bellek alanlarına erişilebilmeyi mümkün kılıyor. Spectre grubunun bulduğu güvenlik açığı ile kernel-space’e erişilebilirken, Meltdown grubunun açığı ile tüm fiziksel belleğe (RAM) erişmek mümkün oluyor. Dolayısıyla açıklar herhangi bir işletim sistemi veya yazılımdan kaynaklanmıyor. Bu sefer açık CPU’nun içinde.

Okumaya devam et “Video: Meltdown ve Spectre’a Hızlı Bir Bakış”Kali Linux Kurulum & Yapılandırma & Tamir Notlarım

VIRTUALBOX HEADLESS START (.bat)

|

1 2 3 |

cd "c:\Program Files\Oracle\VirtualBox" VBoxManage startvm "Linux" --type headless VBoxManage controlvm "Linux" addencpassword "Linux" "password.txt" |

PAROLA SIFIRLAMA

Açılış sırasında E tuşuna basın. Grup adlı açılış yöneticisinin yapılandırma seçenekleri bir metin düzenleyici içinde görüntülenecektir. Bu editördeki ro quiet ile biten satırı bulun ve ro (readonly)’yi rw (read-write) olarak değiştirin. Yine bu satırın sonuna init=/bin/bash yazın ve Ctrl+X tuşları ile açılışı devam ettirin. Bundan sonra Kali root yetkilerine sahip bir komut kabuğu ile açılacak ve parola değiştirme komutun kullanımına izin verecektir. Aşağıdaki komutlar ile kali ya da root isimli kullanıcılarının parolalarını değiştirebilirsiniz.

|

1 2 |

passwd kali passwd root |

KÖK SERTIFIKA YUKLEME (.cer)

|

1 2 3 4 5 6 7 |

wget http://sertifika.meb.gov.tr/MEB_SERTIFIKASI.cer -O /tmp/MEB_SERTIFIKASI.cer openssl x509 -inform DER -in /tmp/MEB_SERTIFIKASI.cer -out /tmp/MEB_SERTIFIKASI.crt sudo cp /tmp/MEB_SERTIFIKASI.crt /usr/local/share/ca-certificates/MEB_SERTIFIKASI.crt sudo update-ca-certificates |

Yukarıdaki komutlar ile şu işlemler yapılmıştır:

- 1. wget aracı ile MEB_SERTIFIKASI.cer dosyası indirerek aynı dosya ismiyle /tmp dizini içine kaydeder.

- 2. CER biçimli sertifika CRT biçimine dönüştürülür.

- 3. MEB_SERTIFIKASI.crt dosyası sistem kök sertifikaları dizinine kopyalanır.

- 4. Sistemin kök sertifikalar veri tabanı güncellenir.

Yukarıdaki yükleme işlemi sistem genelinde etki gösterir (terminal araçları dahil). Yalnızca Firefox web tarayıcısına yüklemek isterseniz: Preferences->Certificates->View->Import

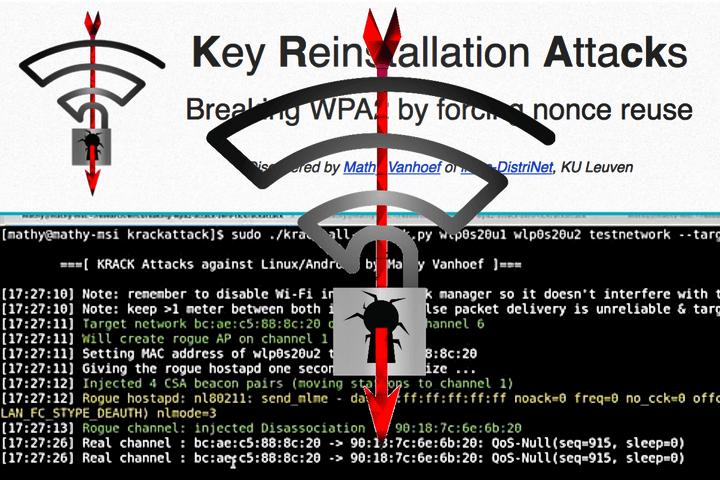

Okumaya devam et “Kali Linux Kurulum & Yapılandırma & Tamir Notlarım”Wi-Fi ve KRACKS (Key Reinstallation Attack) Saldırısı Hakkında

WPA2 kablosuz ağ güvenliği kullanan cihazların büyük bir bölümünü etkileyen bir güvenlik açığı tespit edildi.

Okumaya devam et “Wi-Fi ve KRACKS (Key Reinstallation Attack) Saldırısı Hakkında”Adli Bilişim Yüksek Lisans Programı Çalışma Soruları

Katıldığım derslerden çıkarttığım bazı sorular bu sayfada yer alıyor. Sayıları ve türleri artırılabilir. Siz de soru gönderirseniz yayınlamaktan mutlu olurum. Muhtemelen bu durum hocaların hoşuna gitmeyecek. Neden paylaşıyorum? Çünkü bu sorulara ulaşmak hiç de zor değil. Deneyim ettim ki aynı sorular yıllarca kullanılmakta. Amacım odur ki öğretimi pozitif yönde etkileyecek, öğrenme çıktılarını özgün ve güncel soru kalıpları ile etkin olarak ölçen sorular üretilebilsin. Bu hocalarımıza tabi ki fazladan bir yük bindirecek ama amaç gerçekleşirse memleket için daha iyi olacak.

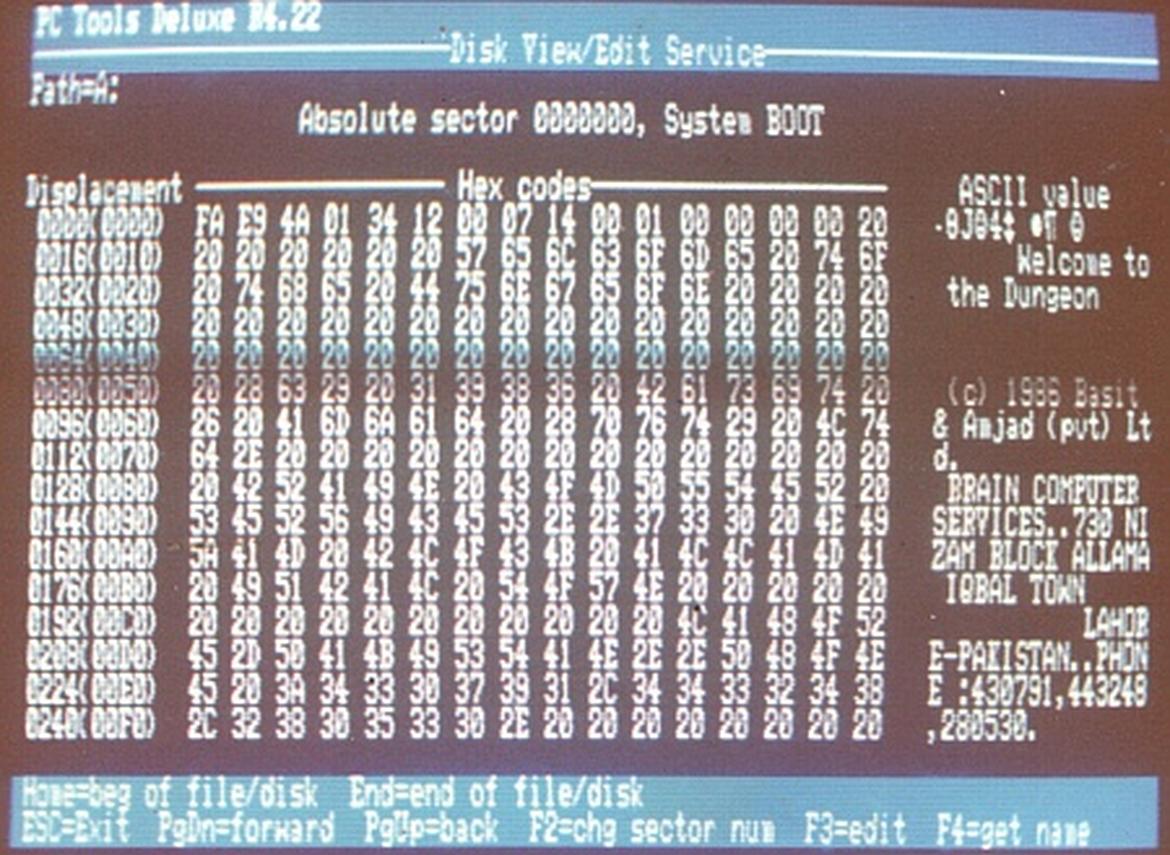

Okumaya devam et “Adli Bilişim Yüksek Lisans Programı Çalışma Soruları”E-Kitap: Assembly Dilinde Virüs Nasıl Yazılır?

Üniversite zamanlarında hocam Doç.Dr.Nurettin Topaloğlu’ndan edindiğim fotokopiyi öğrencim Murat AKAY’ın emeği ile PDF formuna dönüştürdük. Türkçe yazılmış kitap DOS exe’leri için assembly dilinde virüs yazma konusu işliyor.

Okumaya devam et “E-Kitap: Assembly Dilinde Virüs Nasıl Yazılır?”Android Sistemlerden Delil Amaçlı İz Tespit Etme Yöntemleri

ÖZET

Cep telefonları, özellikle de akıllı telefonlar hayatımızda önemli bir rol oynamaktadır. Mobil cihaz pazarının muazzam büyümesiyle, onları suç faaliyetinde kullanma imkânı da sürekli artmaktadır. Android, piyasadaki son derece rekabetçi platformlardan biridir. Birçok üretici tarafından kullanılan Android, farklı cihaz modellerini çalıştırmak için kullanılmakta ve bu da güçlü bir çeşitliliğe neden olmaktadır. Böylece, Android tabanlı akıllı telefonların fiziksel imaj ediniminin zorluğu, özellikle son Android sürümünün kaynak kodunun çok geç yayınlanması ile daha da anlam kazanıyor. Sonuç olarak, en yeni sürüm işletim sistemine sahip mevcut akıllı telefonların, mevcut akıllı telefon adli araçları kullanılarak edinilmesi de güçleşiyor. Bu çalışmada, mantıksal ve fiziksel olarak edinme olanağı sunan (imaj alma) adli mobil cihaz araçlarının kapsamlı bir perspektifi verilmektedir.

Okumaya devam et “Android Sistemlerden Delil Amaçlı İz Tespit Etme Yöntemleri”LTE ve IMSI Catcher Efsanesi

LTE ve IMSI Yakalayıcı Efsaneleri

Ravishankar Borgaonkar*, Altaf Shaik, N. Asokan#, Valtteri Niemi§, Jean-Pierre Seifert

* Aalto University

Email: [email protected]

Technische Universita ̈t Berlin and Telekom Innovation Laboratories

Email: (altaf329, jpseifert) @sec.t-labs.tu-berlin.de

# Aalto University and University of Helsinki

Email: [email protected]

§ University of Helsinki

Email – [email protected]

Çeviri: Özgür Koca, E-posta: [email protected], www.tankado.com

Okumaya devam et “LTE ve IMSI Catcher Efsanesi”SS7’nin Düşüşü: Kritik Güvenlik Kontrolleri İşe Yarayabilir mi?

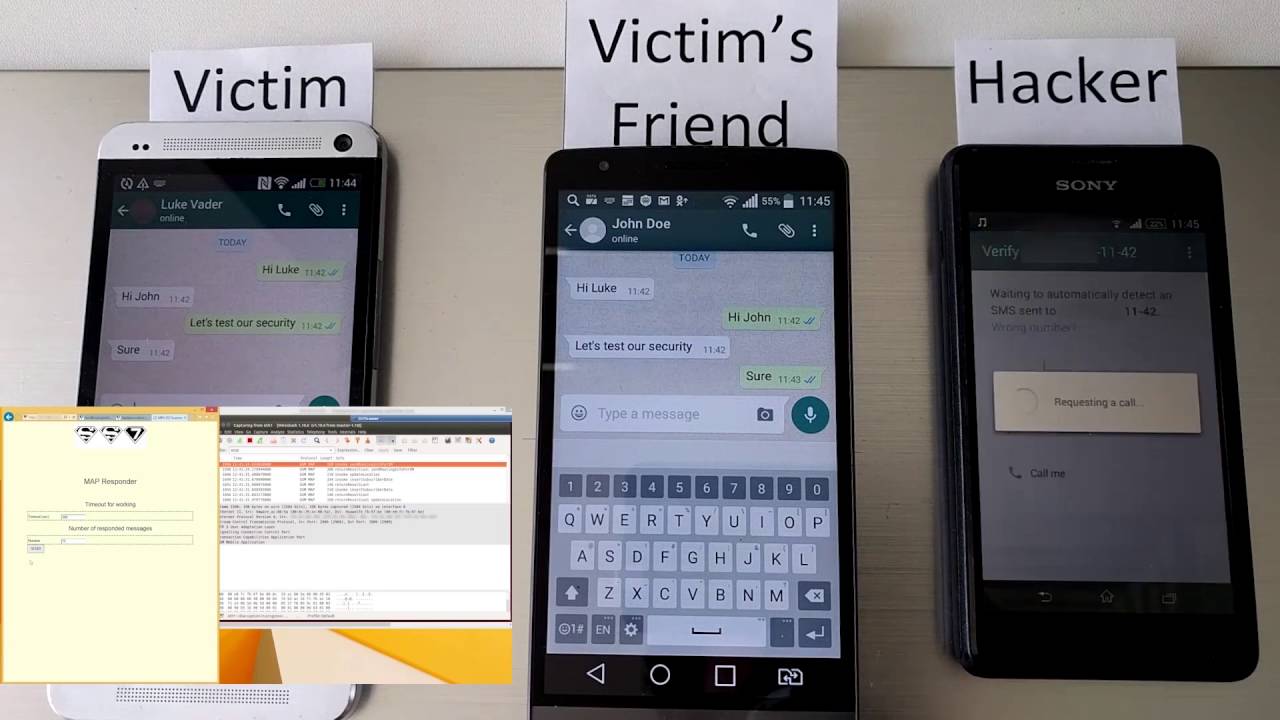

SS7’NİN DÜŞÜŞÜ – KRİTİK GÜVENLİK KONTROLLERİ İŞE YARAYABİLİR Mİ?

GIAC (GCCC) Gold Certification

Author: Hassan Mourad, [email protected]

Translate: Özgür Koca, [email protected]

Advisor: Stephen Northcutt

Özet

SS7 iletişim ağı yapısı gereği operatörlerin kapalı ağları içerisinde düğümlerin birbirine doğal güvenleri söz konusudur. Bu kapalı ağa dahil olabilen saldırgan bu doğal güven hiyerarşisini, kullanıcının konumunu belirleme, çağrısını dinleme ve sistemi servis dışı bıkramaya kadar saldırılar düzenleyebilir. Bu güven ilişkisi ülkesel ve global ölçeklerde operatörler arasında da geçerlidir. Operatör ağına sızan birisi roaming özelliğinden ötürü otomatik olarak dünyadaki tüm operatörlerin ağları üzerinde de erişim kazanır. SS7 kapalı ve güvene dayalı bir ağ olduğu için bu konuda yapılan güvenlik araştırmaları sınırlı kalmıştır.

Okumaya devam et “SS7’nin Düşüşü: Kritik Güvenlik Kontrolleri İşe Yarayabilir mi?”BİLİŞİM SİSTEMLERİ ÜZERİNE ARAMA VE EL KOYMA TEDBİRİNE İLİŞKİN MEVZUAT VE UYGULAMADA YAŞANAN SORUNLAR

Tezin ilk bölümünde, genel olarak dijital delil ve dijital delil ile ilgili kavramlara değinilmiştir. Bilişimin sisteminin terminoloji ve uygulamadaki tanımlarına kısaca yer verilmiştir. Dijital delil tanımı, hash değeri önemi ve özelliklerinden bahsedilmiştir. Bununla ilgili terminolojik yaklaşımlarda bulunulmuştur. Devamında, bilişim sistemlerinin sağladığı avantaj ve dezavantajlar konusunda bilgi verilmiştir. Özellikle tezin ana konusunun temelini oluşturan bilişim suçu kavramı, tanımı, bu suç ile ilgili işleniş biçimleri ve bir takım örnekler verilmiştir.

Okumaya devam et “BİLİŞİM SİSTEMLERİ ÜZERİNE ARAMA VE EL KOYMA TEDBİRİNE İLİŞKİN MEVZUAT VE UYGULAMADA YAŞANAN SORUNLAR”Android Adli Bilişim – Otomatikleştirilmiş veri toplama ve raporlama

Bu araştırmada, olaya müdahale eden, güvenlik denetçilerini, proaktif güvenlik izleyicilerini ve adli araştırmacıları ilgilendiren birçok veri setini sürekli olarak toplamak üzere Android akıllı telefonlar için kurumsal bir prototip izleme sistemi geliştirilmiştir. Kapsanan birçok veri seti, mevcut diğer kurumsal izleme araçlarında bulunamadı. Prototip sistemi ne kök ayrıcalıklarını ne de doğru işlem için Android mimarisinin çözümlemesini gerektirmez, böylece Android cihazları arasındaki birlikte çalışabilirliği artırır ve sistem için casus yazılım sınıflandırmasını önler. Kurcalamaya karşı savunmasız alanları belirlemek ve daha da güçlendirmek için sistemde bir anti-adli analiz yapıldı. Bu araştırmanın katkıları, türünün ilk açık kaynaklı Android kurumsal izleme çözümü, yükseltilmiş ayrıcalıklar olmadan koleksiyon amaçlı kullanılabilecek veri setlerinin kapsamlı bir rehberinin ve çeşitli Android uygulama bileşenlerini sahada uygulamak için yararlı yeni bir tasarım stratejisinin kullanıma sunulmasını içermektedir.

Okumaya devam et “Android Adli Bilişim – Otomatikleştirilmiş veri toplama ve raporlama”Akıllı Android Telefonlar İçin Fiziksel Adli Imaj Edinim Araçları

ÖZET

Cep telefonları, özellikle de akıllı telefonlar hayatımızda önemli bir rol oynamaktadır. Mobil cihaz pazarının muazzam büyümesiyle, onları suç faaliyetinde kullanma imkânı da sürekli artacak. Android, piyasadaki son derece rekabetçi platformlardan biridir. Birçok üretici tarafından kullanılan Android, farklı modelleri çalıştırmak için kullanılıyor ve bu da güçlü bir çeşitliliğe neden oluyor. Böylece, Android tabanlı akıllı telefonların fiziksel imaj ediniminin zorluğu, özellikle son Android sürümünün kaynak kodu çok geç yayınlanması ile ortaya çıkıyor. Sonuç olarak, en yeni sürüm belleğe sahip mevcut akıllı telefonlar, mevcut akıllı telefon adli araçları kullanılarak edinilemez. Bu yazıda, fiziksel olarak edinme olanağı sunan bazı mobil cihaz adli araçlarının kapsamlı bir perspektifi verilmektedir. Bu araçların karşılaştırmalı analizi, maliyet, bütünlük, veri kurtarma, kullanışlılık, adli veri aşamalarını dışa aktarma yolları ve genelleştirilmiş android akıllı telefonları destekleme yöntemlerini içeren farklı parametrelere dayanarak gerçekleştirilmiştir.

Okumaya devam et “Akıllı Android Telefonlar İçin Fiziksel Adli Imaj Edinim Araçları”Android akıllı telefonların firmware(bellenim) güncelleme protokollerine dayalı yeni bir edinim yöntemi

Android 6’nın piyasaya sürüldüğü şu zamanlarda pazardaki iOS payı artmış olsa da, akıllı telefon pazarında, Android hakim işletim sistemi olmaya devam ediyor. Piyasaya sürülen çeşitli Android akıllı telefonlar için veri toplama ve analizini gerçekleştiren adli çalışmalar yürütülmektedir. Bununla birlikte, yeni Android güvenlik teknolojilerinin uygulanması ile mevcut adli yöntemleri kullanarak veri edinmek daha zor hale gelmektedir. Bu sorunu çözmek için, Android akıllı telefonların firmware (bellenim) güncelleme protokollerini analiz etmeye dayalı yeni bir inceleme yöntemi önermekteyiz. Android akıllı telefonların fiziksel olarak edinilmesi ile önyükleme yükleyicisinde (bootloader) yer alan firmware güncelleme protokolü, tersine mühendislik yapılarak flash bellek okuma işlemi gerçekleştirilebilir (imaj alma).

Okumaya devam et “Android akıllı telefonların firmware(bellenim) güncelleme protokollerine dayalı yeni bir edinim yöntemi”Adli Bilişim Açısından Android Mobil Uygulamalarının Gizliliğini Değerlendirmek

Bu çalışmada Android işletim sisteminin RAM adı verilen geçici/uçucu belleğinde yer alan çeşitli Android uygulamalarına ait kimlik doğrulama verilerinin elde edilmesine yönelik teknikler hakkında incelemeler yapılmıştır. Çalışma sırasında tamamen açık kaynak kodlu inceleme araçlarından yararlanılmıştır. Birinci bölümde hassas kullanıcı verisi içerebilecek çeşitli kategorilerde 13 farklı Android uygulamasının kimlik doğrulama bilgileri, 30 farklı senaryo altında, mobil aygıtın fiziksel belleğinden ayıklanarak hassas verileri elde edilmiştir. İkinci bölümde elde edilen bellek dökümleri içerisinde, ilgili uygulamaların hassas verilerinin yer aldığı bellek konumları tespit edilmiştir. Üçüncü bölümde ise toplanan veriler ışığında Android mobil uygulamaların ve cihazların mahremiyeti ile ilgili bir dizi kritik gözlem sonucu ortaya koyulmuştur.

Okumaya devam et “Adli Bilişim Açısından Android Mobil Uygulamalarının Gizliliğini Değerlendirmek”E-Dergi: Uluslararası Bilgi Güvenliği Mühendisliği Dergisi

ULUSLARARASI BİLGİ GÜVENLİĞİ MÜHENDİSLİĞİ DERGİSİ‘nin amacı mühendislik alanındaki gelişmeleri takip etmek, meslek kuruluşları ve bireylerin ulusal ve uluslararası gelişimlerine katkıda bulunmak, nitelikli bir kaynak oluşturmak, Türkçe konuşan ve yazan toplumlara Bilgi Güvenliği alanında açık kaynak oluşturmak, bu alanda yapılan bilimsel çalışmaları yayımlamak, güncel teknolojiler, teknikler ve yaklaşımları paylaşmak ve bu alana katkı sağlayanlarını bir araya getirmek ve bu alanın gelişmesine ve sonuçta kişisel, kurumsal ve ulusal bilgi güvenliğinin sağlanması ve artırılmasına katkılar sağlamaktır.

Okumaya devam et “E-Dergi: Uluslararası Bilgi Güvenliği Mühendisliği Dergisi”CIA Vault 7: RainMaker

Rain Maker v1.0 User Guide.doc

Arşivdeki Rain Maker v1.0 User Guide.doc.pdf adlı kılavuzda yer alan bilgiye göre. CIA Rain Maker adında zararlı yazılım bulaşma yazılımı VLC media player ile çalışyor. Flash belleğin alternate stream’ına kaydedilen şifrelenmiş asıl zararlı decrypt edilip çalıştırılıyor ve bilgisayarda RoadRunner kod adı verile prosedürde yer alan araştırma sonuçlarını yine aynı flash belleğin alternate data stream’ine şifreli olarak yazıyor. Böyle bir çalışma antivirüslere yakalanmama ve gizlilik içinde karşı taraftan bilgi çalmak için yeterli özellikte olduğunu gösteriyor.

CIA Vault 7: Apple Mac Hardware Trojan

WikiLeaks 23 Mart 2017’de, CIA’nın Gömülü Geliştirme Birimi tarafından geliştirilen Apple Mac donanım yazılımını (işletim sisteminin yeniden yüklenmesine rağmen enfeksiyon devam ediyor) bulaştıran çeşitli CIA projeleri için dokümantasyon içeren Vault 7 “Dark Matter (Karanlık Madde)” sızıntısını yayımladı. Bu belgeler, Mac’ler ve iPhone’lar da dahil olmak üzere Apple Mac aygıtlarında ‘kalıcılık’ elde etmek için CIA tarafından EFI / UEFI malware’i kullanılarak gerçekleştirilen istihbarat saldırıları haber veriliyor.

Okumaya devam et “CIA Vault 7: Apple Mac Hardware Trojan”