“Bad USB” Almanya merkezli SR Labs güvenlik şirketinin ortaya çıkardığı yeni bir güvenlik açığı tipi. Şimdilik pratik ve yaygın uygulanabilir bir çözümü yok gibi gözüken yöntem her bilgisayarda bulunan USB kapılarına (port) takılan cihazları aracı olarak kullanıyor.

ABD’nin Las Vegas kentinde geçtiğimiz hafta gerçekleştirilen Black Hat USA 2014 konferansında mercek altına yatırılan “Bad USB” tekniği, en az 10 yıldır donanım alanında gözden kaçırılan önemli bir detaydan yararlanıyor.

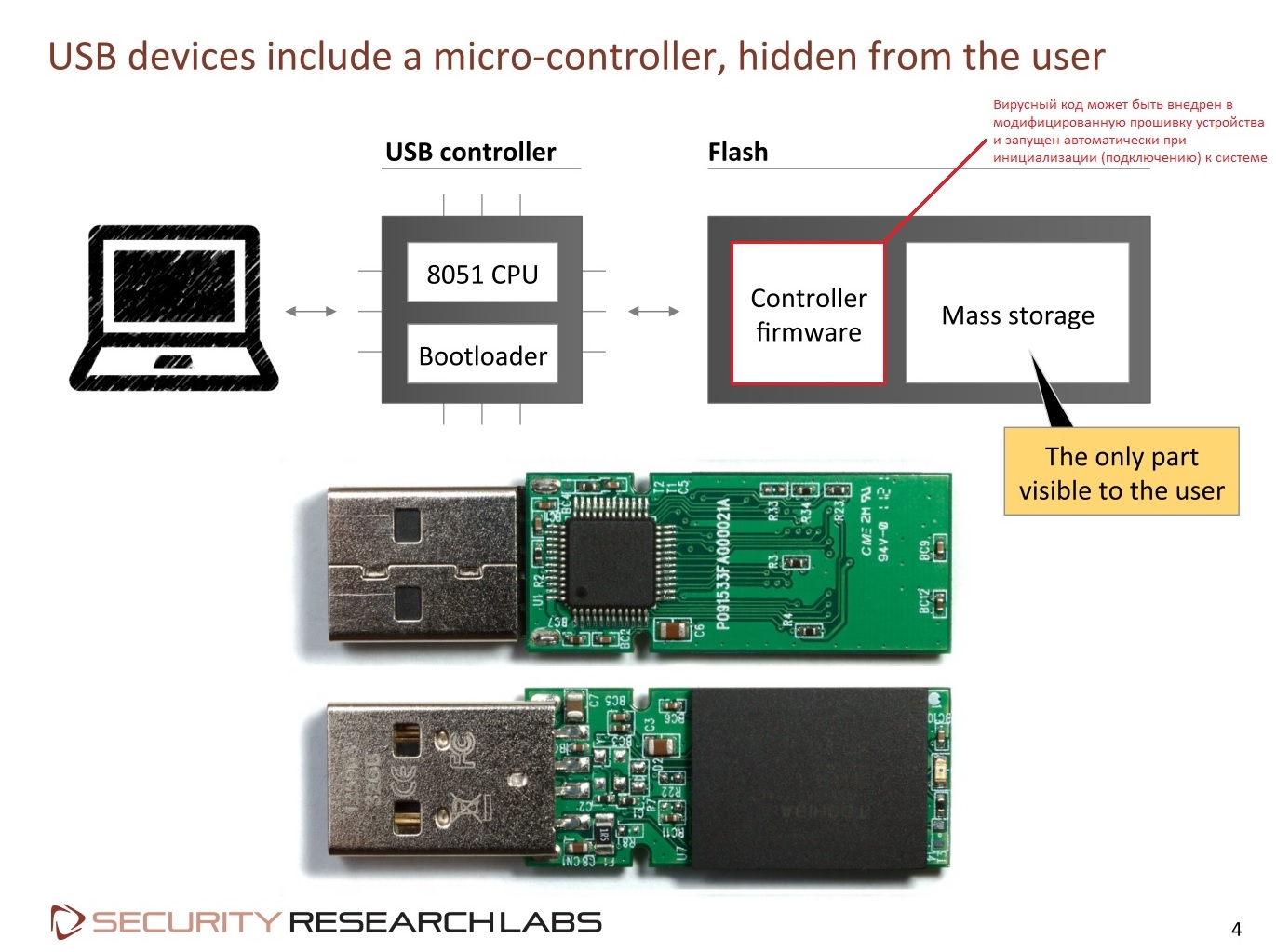

Bad USB tekniği her gün USB ile bilgisayarınıza bağladığınız klavye, fare, USB bellek, yazıcı, harici disk gibi birçok cihazın donanım yazılımını (firmware) değiştirilmesine dayanıyor, böylece bu araçlar doğrudan saldırıları aracı haline dönüşüyor.

SR Labs araştırmacısı Jakob Lell, Bad USB yazılımı taşıyan cihazın bilgisayara bağlanmasının ardından ortaya çıkabilecek örnekleri şu şekilde özetliyor:

- Cihaz, klavyenizi taklit edebilir ve kendi komutlarını klavyeden yazılıyormuş gibi göndermeye başlayabilir. Böylece, kötü amaçlı yazılım çok hızlı bir şekilde klavyeden yazılımış gibi bilgisayarınıza yüklenebilir veya veri çalınabilir,

- Cihaz, ağ kartı taklidi yaparak bilgisayarın ‘alan adı sistem’ ayarlarını değiştirebilir. Hacker bu şekilde URL çubuğuna yazacağınız bir adrese gittiğiniz zaman trafiğinizi gizlice yönlendirebilir.

- Bad USB taşıyan cihazlar, bilgisayar henüz açılırken, antivürüs yazılımları kontrol etme imkanı bulmadan sisteme bulaşabilir,

- Bad USB bulundurmayan bir cihaz, kötü amaçlı yazılım bulunan bilgisayara bağlandığı zaman anında virüsten etkilenebilir.

İnternette serbestçe satışı yapılan, üzerindeki zararlı yazılım (payload) istenilen şekilde kolayca düzenlenebilen “USB Rubber Ducky” ürünü bu tip donanımlara güzel bir örnek olarak gösterilebilir.

Bad USB’nin flash belleklerden bulaşan kötü amaçlı yazılımlardan çok farklı olduğuna dikkat çeken güvenlik uzmanı Koryak Uzan, saldırının USB aygıtın belleğinden değil, USB işlevlerini kontrol eden çipe ait ‘cihaz yazılımı’ (firmware) üzerinden çalıştığına dikkat çekti. Uzan, bu noktanın çok önemli olduğunu çünkü bugüne kadar USB aygıtlar ile ilgili dikkat edilen tek konunun, hep USB bellekler (veri depolama birimleri) olduğunu belirtti. Ancak, USB cihazlarının içerisindeki çiplere ilişkin firmware yazılımlarının manipülasyona açık olduğunu belirten Koryak Uzan, bu yazılımların manipüle edilmesi halinde herhangi bir kontrolden geçmeksizin önemli saldırılarda kullanılabileceğini belirtti.

Kaynak Kodu:

https://github.com/adamcaudill/Psychson

Referanslar:

USB Rubber Ducky

http://www.aljazeera.com.tr/al-jazeera-ozel/siber-dunyanin-kiyamet-silahi-bad-us…

http://www.zdnet.com/badusb-big-bad-usb-security-problems-ahead-7000032211/

http://www.wired.com/2014/07/usb-security/

http://www.darkreading.com/endpoint/when-good-usb-devices-go-bad/d/d-id/1297876

http://venturebeat.com/2014/08/11/why-your-usb-flash-drive-is-ripe-for-a-hack-at…

Kaynak:

http://siberguc.com/content/usbden-ba%C4%9Flanan-cihazlar%C4%B1n-hepsi-bir-tehdit-kayna%C4%9F%C4%B1-olabilir

Mert Sarıca’nın BadUSB testi, yazı çok güzel olmuş. Emeğine sağlık.

https://www.mertsarica.com/bad-bad-usb/

BadUSB saldırılarından korunmak için ilk araç geliştirildi. Aracı G DATA’nın sitesinden ücretsiz olarak indirebilirsiniz.

https://www.gdatasoftware.com/en-usb-keyboard-guard

İlgili haberi okumak için:

https://blog.gdatasoftware.com/blog/article/g-data-tool-prevents-attacks-via-keyboard.html