SA-88 Savesa Alarm Paneli kurulum ve yapılandırma notları

Download Category: Güvenlik

Saldırı Senaryoları

İlgili yazıya https://www.tankado.com/saldiri-senaryolari/ adresinden ulaşabilirsiniz.

IMSI Catchers and Mobile Security

IMSI yakalayıcılar, cep telefonu trafiğini engellemek için sahte hücresel baz istasyonları olarak görünen ve GSM standardındaki 2G telekomünikasyon ağlarındaki güvenlik açıklarından yararlanan radyo cihazlarıdır. Amerika Birleşik Devletleri’ndeki eyalet ve federal kurumlar tarafından yaygın olarak kullanılmaktadır ve ayrıca özel ve suç örgütleri tarafından yasadışı yollarla konuşlandırıldığından şüphelenilmektedir. Bu makale, IMSI yakalayıcılarının nasıl çalıştığını ve ne tür bağlamlarda kullanıldıklarını anlamanın yanı sıra, IMSI yakalayıcılarına karşı halihazırda mevcut karşı önlemleri ve bunların mobil iletişim üzerindeki etkilerini araştırmak için hazırlanmıştır.

Bir sonraki bölüm, ilk nesil kablosuz iletişimden mevcut 4G standartlarına kadar cep telefonu şebekeleri, protokolleri ve standartlarının kısa bir özetini sunmaktadır. Bölüm 3 IMSI yakalayıcılarını, nasıl çalıştıklarını ve nasıl kullanıldıklarını incelemektedir. Bölüm 4, IMSI yakalayıcılarına karşı mevcut olan çeşitli önlemleri araştırmaktadır. Son olarak, Bölüm 5, IMSI yakalayıcılarının hücresel güvenlik üzerindeki etkilerini özetler.

IMSI-Catch Me If You Can IMSI-Catcher-Catchers

Baskın baz istasyonu ile dinleme yapan IMSI Catcher’ların nasıl yakalanabileceğini anlatan akademik bir çalışma. Çalışmanın prensibi şöyle; Baz istasyonları sabittir ve belli bir konuma hizmet veren birkaç baz istasyonu olabilir. Bunlar da sabittir. Geliştirilen uygulama etrafta sabit olan baz istasyonlarını bir süre izleyerek kaydediyor ve daha sonra yabancı bir baz istasyonu ortama dahil olduğunda uyarı veriyor.

Assembly de Virüs Nasıl Yazılır?

Assembly de Virüs Nasıl Yazılır

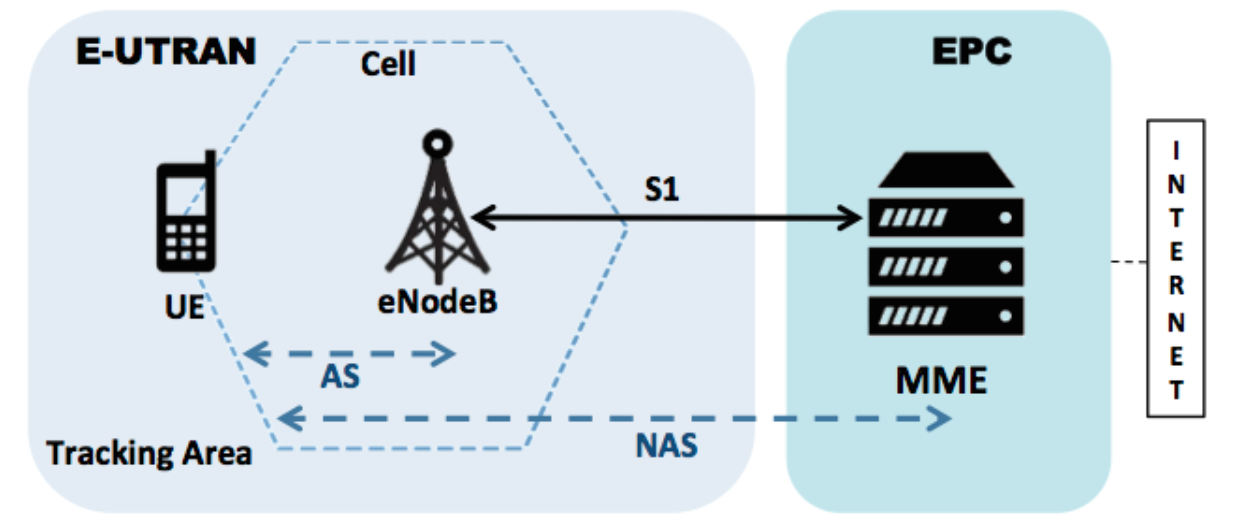

LTE ve IMSI Catcher Efsanesi

Mobil cihazlar, LTE ağ servislerinin kullanılabilirliği ve bant genişliğinin artması sayesinde insan hayatında bir zorunluluk haline gelmiştir. LTE (4G) iletişim protokolleri her zaman abonelerin konum mahremiyeti ve çeşitli ağ servislerinin bulunulabilirliği açısından bazı vaatleri yerine getirmiştir. Bu çalışmada LTE’nin ağ güvenlik protokolleri analiz edilerek bazı LTE güvenlik standartları ile LTE için kullanılan ağ cihazlarının çipsetlerinde sorunlar tespit edilmiştir. LTE cihazlara karşı yapılan istismarlar deneysel bir sahte baz istasyonu kullanılarak gerçekleştirilmiştir.

SS7’nin Düşüşü – Kritik Güvenlik Kontrolleri İşe Yarayabilir mi

SS7 iletişim ağı yapısı gereği operatörlerin kapalı ağları içerisinde düğümlerin birbirine doğal güvenleri söz konusudur. Bu kapalı ağa dahil olabilen saldırgan bu doğal güven hiyerarşisini, kullanıcının konumunu belirleme, çağrısını dinleme ve sistemi servis dışı bıkramaya kadar saldırılar düzenleyebilir. Bu güven ilişkisi ülkesel ve global ölçeklerde operatörler arasında da geçerlidir. Operatör ağına sızan birisi roaming özelliğinden ötürü otomatik olarak dünyadaki tüm operatörlerin ağları üzerinde de erişim kazanır. SS7 kapalı ve güvene dayalı bir ağ olduğu için bu konuda yapılan güvenlik araştırmaları sınırlı kalmıştır.

2014’ün ağustos ayında Washington Post gazetesinde dünyadaki herhangi bir cep telefonu kullanıcısını takip etme ile ilgili bir haber yayınlamıştı (Timberg 2014). Özellikle SS7’nin kullanıcıları takip etmeye izin veren açıklar telekom cihaz üreticileri tarafından kullanılabilmektedir. Aynı makalede üreticilerin cihaz broşürlerinde abone lokasyonunu nasıl bulduklarını anlattıklarına da değinilmektedir.

2014’ün sonlarına doğru Berlin’de Chaos Communication Congress’de SS7’nin birçok zafiyeti, araştırmacılar tarafından gözler önüne serildi. Bunlardan biri de P1 Security araştırma grubunun oluşturduğu dünya SS7 güvenlik haritasıdır. “Laurent Ghigonis and Alexandre De Oliveira from P1 Security presented their SS7 global security map(P1 Security, 2014)”

SS7 ağlarında güven yapısı operatörler arasında belli kurallar ile oluşturulmuş, sonuç olarak birbirlerine güven ilişkisi ile bağlı kapalı ve güvenilir bir ağ olarak kabul edilir. Bu güven ilişkisi açıkça artık geçerli değildir ve bu tür ağlardaki güvenlik boşluklarını analiz etmek ve bu boşlukları kapatmak için gerekli kontrolleri uygulamak için acil bir ihtiyaç oluşmuştur.

Bu açıkça artık geçerli değildir ve bu tür ağlardaki güvenlik boşluklarını analiz etmek ve bu boşlukları kapatmak için gerekli kontrolleri uygulamak için acil bir ihtiyaç artmaktadır.

Bu yazıda SS7’ye karşı saldırıları ve SS7 güvenlik açıklarını gidermek ve temel ağ güvenliğini artırmak için ilgili güvenlik denetimlerini yapmak maksadıyla kritik güvenlik kontrollerini inceleyeceğiz.

BypassAVDynamics (Antivirüslerin Dinamik Analizinden Kaçmak)

Zararlı yazılım programcılıarının antivirüslerin dinamik analizinden kaçmak için kullandığı programlama numaraları.

Breaking Antivirus Software Joxean Koret, COSEINC

Bu döküman çoğu BT’cinin hangi antivirüs daha iyidir sorusuna verebileceği faydalı ileri teknik bilgiler içeriyor. Dökümanda Panda AV itin g*tüne sokulmuş durumda. Kaspersky’nin public olmuş zafiyetleri ile alakalı umursamaz tavrına değinilmiş. Bitdefender (“Security service” my ass)’in ise kolayca exploit yazılabilecek bir AV olduğuna atıf yapılmış. Hemen hemen tüm antivirüslerin zafiyet ve ve eksik yanları hakkında hafif alaycı bir üslupla incelemelerin yapıldığı faydalı bir sunum.

CIA: Rain Maker v1.0 User Guide

Bu kılavuzda yer alan bilgiye göre. CIA Rain Maker adında zararlı yazılım bulaşma yazılımı VLC media player ile çalışyor. Flash belleğin alternate stream’ına kaydedilen şifrelenmiş asıl zararlı decrypt edilip çalıştırılıyor ve bilgisayarda RoadRunner kod adı verile prosedürde yer alan araştırma sonuçlarını yine aynı flash belleğin alternate data stream’ine şifreli olarak yazıyor. Böyle bir çalışma antivirüslere yakalanmama ve gizlilik içinde karşı taraftan bilgi çalmak için yeterli özellikte olduğunu gösteriyor.

Wikileaks’den: CIA’in Apple Mac Ajanları Formattan Sonrada Kalıcı Oluyor

Bu belgeler, Mac’ler ve iPhone’lar da dahil olmak üzere Apple Mac aygıtlarında ‘kalıcılık’ elde etmek için CIA tarafından kullanılan teknikleri açıklıyor ve EFI / UEFI ve ürün yazılımı malware kullanımını gösteriyor.

LTE And IMSI Catcher Myths

Location Leaks on the GSM Air Interface

Practical Attacks Against Privacy and Availability in 4G-LTE Mobile Communication Systems

Dennis Foo Kune adlı araştırmacı tarafından bulunan teknik sayesinde; paging isteği ile abone cihaza göndereceği sessiz bir servis mesajı ile çağrı kesme işlemi yapılarak, saldırganın TMSI numarasından abonenin telefon numarasına ulaşılabildiği gösterilmiştir. Paging isteği geniş kapsamlı bir GSM bölgesinde aboneye çağrıyı ulaştırmak için abonenin hangi hücrede yer aldığını tespite yönelik bir broadcast mesajı olarak düşünülebilir. Örneğin akıllı telefonunda facebook veya whatsapp gibi online çalışan uygulamalar yüklü olan bir hedefe uygulama üzerinden mesaj gönderildiğinde LTE networkünde bir paging isteği broadcast edilir ve havayı dinleyen saldırgan cihazın yerini tespit edebilir. Benzer teknik whatsapp uygulamasında karşıdaki kişi size yazarken görüntülenen “xxx yazıyor…” mesajı ile de gerçekleştirebilir. Her mesajda LTE ağına bağlı cihaz için bir paging (konum bulma) isteği yayınlanır. Broadcast mesajlar LTE ağında kimlik doğrulamasız ve kriptosuz olarak seyahat eder. Benzer şekilde bu broadcast mesajlardan yararlanılarak sahte bir LTE baz istasyonu saldırgan tarafından işletilebilir.

SECURIY RESOURCE LABS: Türkiye GSM Güvenlik Raporu.pdf

Veri sızıntısı ya da TEMPEST sunumu

Tempest, RF (Radyo Frekans), Işık, Ses, Titreşim yoluyla bir sistemden dışarıya sızan sinyallerin yakalanarak anlamlandırılması olarak tanımlanabilir.

Tübitak’ın bir dökümanında bu konu elektronik bir sistemde gerçekleşen bilgi sızıntısı olarak da tanımlanmıştır.

Çalışan bir sistem dışarıya belli oranlarda radyo dalga emisyonu, ışık, ses veya titreşim gönderir. Bu sinyaller sistemin o anki çalışması ile ilgili bilgi veren anlamlı bir yapıdadır.

Örneğin TEMPEST güvenliği alınmamış bir bilgisayarın veya cihazın o anda hangi veriyi işlediği veya hangi komutu çalıştırdığı hiçbir fiziksel bağlantı kurulmadan uzaktan öğrenilebilir.

Elektrik ile çalışan tüm cihazlar dış ortama elektro manyetik bir alan/girişim yayarlar. (EMI) Bu giriş cihazın o anda elektriksel olarak işlediği verinin birebir anlamlı kopyasıdır.

Elinizde yeterince hassas bir radyo frekans alıcısı varsa havayı veya cihazın güç hattını koklayararak (pasif dinleme) verinin kopyasını elde edebilirsiniz

RED TEAM FIELD MANUAL (RTFM).PDF

Kitap’ı hacking’in cheat sheet’i gibi de düşünebiliriz, her zaman hafızamızda tutamayacağımız, hacking de sık kullanılan Windows ve Linux komut satırı araçlarının parametreleri, pratik kod örnekleri, popüler yazılım sistemlerinin mimari özetleri, temel proseslerin iş akış süreçleri, VOIP’den VLAN’a kadar, SSH’dan WireShark’a kadar birçok araç hakkında hacking trick’leri yer alıyor.